洞见RSA 2023:僵尸网络威胁态势观察

2023 年 4 月 24 日,网络安全行业年度盛会 RSA Conference(美国信息安全大会)在旧金山隆重开幕。自1995年起,RSA Conference每年都会围绕一个独特的主题展开交流和讨论。此次大会以“Stronger Together” 为主题,议程主要包含安全研讨会、沙盒创新大赛、安全技术主题演讲等。大会主题切合当下不断升级、演变的网络威胁态势,各安全厂商只有携手共进、集思广益,才能够确保网络安全方案的多样化和有效性。值得一提的是,本次会议还引用了海伦凯勒的一句名言对议题进行了升华——“Alone we can do so little;together we can do so much.” 在针对DDoS攻击方向的研讨会中,诺基亚业务线的技术主管Craig Labovitz博士围绕近年来愈演愈烈的由企业僵尸网络造成的DDoS攻击展开了讨论。

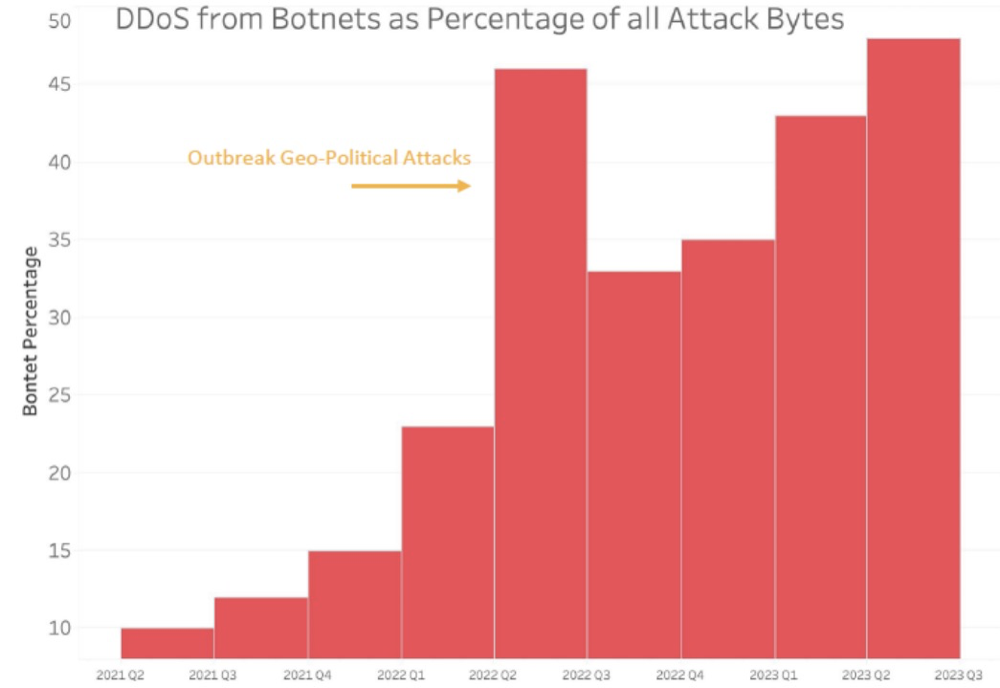

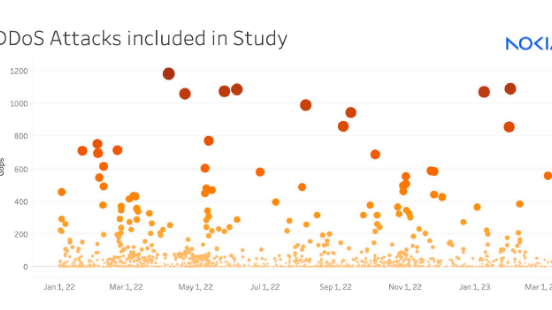

如今,在云计算 、大数据、AI、在线直播等行业高速增长驱动下,DDoS攻击态势也在不断变化和演进。在2010年到2022年这一区间,大多数DDoS攻击仍以围绕IP欺骗的技术手段为主,例如NTP放大攻击和DNS放大攻击等资源耗尽攻击。而自2023年起,这一DDoS攻击态势发生了根本性的变化,由企业僵尸网络生成的DDoS攻击比例超过了整体攻击比重的50%,而该类型的攻击在2021年第二季度仅占整体比重的10%,这一巨量增幅值得整个网络安全领域引起重视。

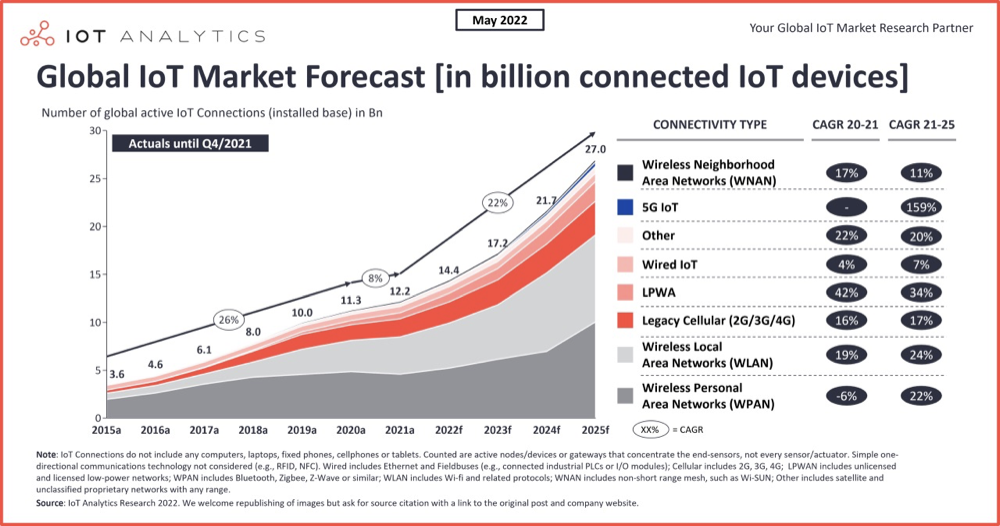

而如今在企业、组织中大量应用的IoT(物联网)设备正是造成这一变化的主要原因之一。根据市场洞察和战略商业情报提供商IoT Analytics的全球IoT市场预测,我们可以看到全球各种类型IoT设备的活跃数量正逐年递增。在各类组织、企业中,整合了IoT技术的摄像头、无线AP(Access Point,即接入点)、HVAC设备(Heating, Ventilation, and Air Conditioning,即采暖通风及空调系统)随处可见,大量部署的IoT设备为人们的生活和工作带来了诸多便利和可能,但一些潜在的风险也随之而来。

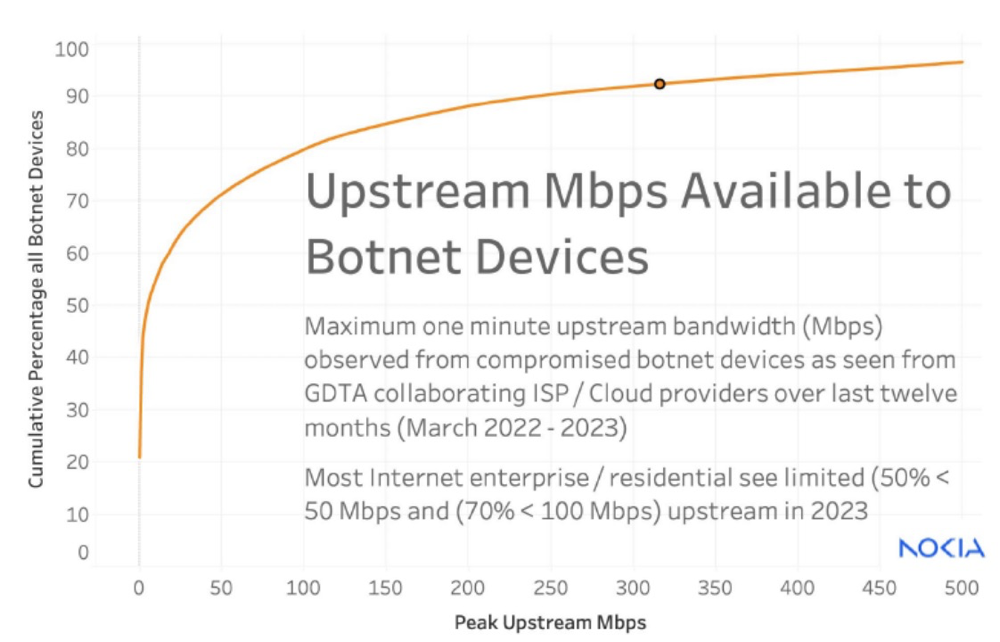

截至2022年,由全球IoT设备构成的僵尸网络所带来的DDoS攻击其实并不算猛烈,但这其实是由于ISP(Internet Service Provider,网络服务供应商)对上行链路有着严格的限制,也正因如此,目前约70%的受控IoT设备实际上仅能产生不足50Mbps的DDoS攻击流量。

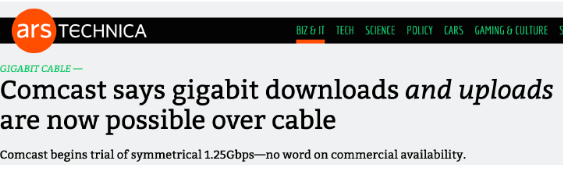

但自2023年起,整个欧美地区的ISP行业竞争激烈,包括Comcast、Verizon在内的ISP厂商开始升级1G对称速率,也就是上行、下行链路均能实现1Gbps的速率。而这一网络升级的普及将对僵尸网络所产生的破坏力带来指数级的增长。

Craig Labovitz博士针对僵尸网络进行了深入研究,通过分析诺基亚合作的ISP、客户所共享的实时数据得到了一些值得分享的信息:

- 观测到的由IoT设备构成的僵尸网络的攻击峰值可以达到1-2Tbps;

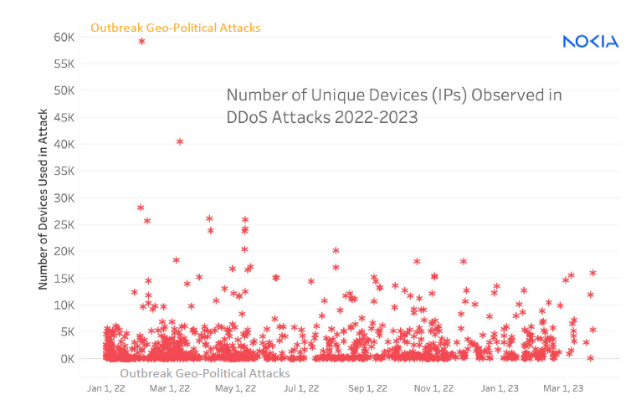

- 大多数僵尸网络的设备规模数量小于5000台,但仍有少数僵尸网络有着超过60000台的惊人规模;

- 从设备类型来看,CPE设备(Customer Premise Equipment,即客户前置设备,包括但不限于电话机,无线路由器,防火墙,电脑,光猫,AP等)的比重最多,约占35%;摄像头类设备紧随其后,约占30%;服务器类设备约占20%;其他类型的设备均小于10%;

那么究竟为什么IoT设备会这么容易被攻击者利用呢?根据目前获取的信息来看,这一现象主要是由于当今世界范围内的IoT设备存在大量的管理缺陷。大多数已部署的IoT设备没有禁止向互联网开放管理权限,且管理员的密码复杂程度不够高,加之很多IoT设备部署后缺乏漏洞管理,没有或者无法及时更新官网补丁,而目前市面上传播的恶意软件又具备自我传播功能,这些原因最终导致IoT设备被DDoS攻击者大量滥用。

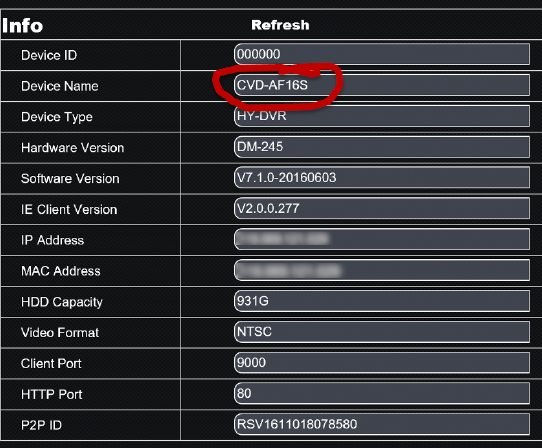

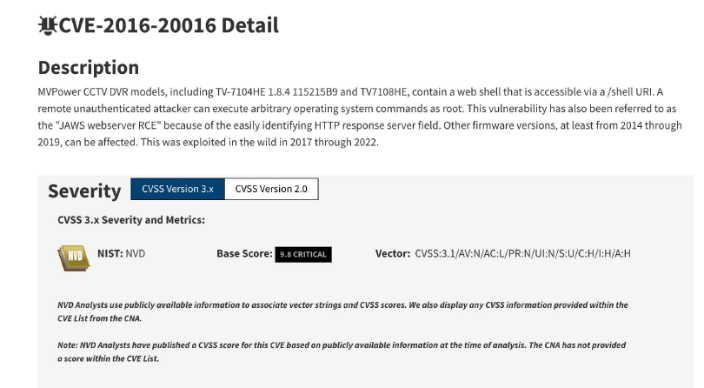

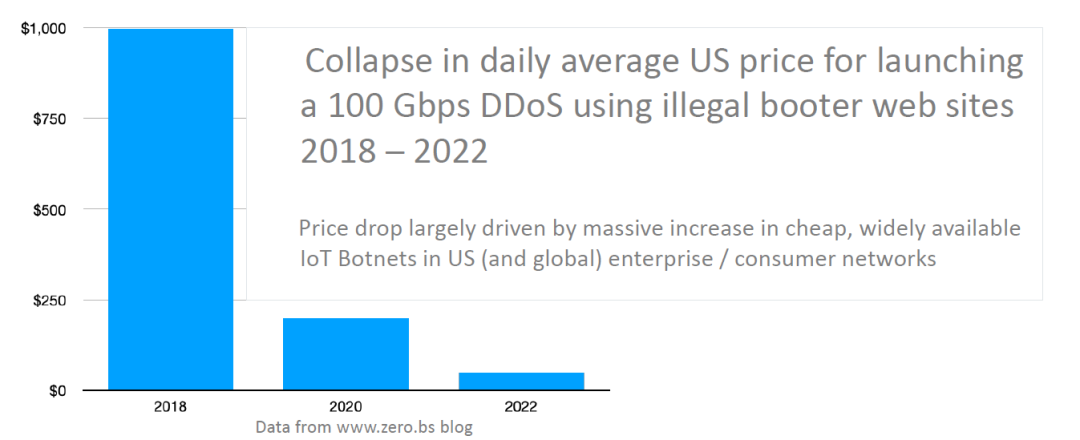

在实际操作上,物联网设备通常默默开启telnet远程登录功能,以便于运维人员进行远程管理。而攻击者可以利用这一问题,通过IP地址扫描来发现存活的物联网设备,然后再进行端口扫描来判断该设备是否开启telnet服务。在这之后攻击者会尝试通过弱口令(如各厂商的出厂密码、admin/123456等简单的用户名/密码组合)进行暴力破解,从而获得设备的绝对控制权。以下图为例,当攻击者发现物联网设备后,可以轻易地通过该设备的开放端口获取设备信息,然后通过搜索引擎各类搜索引擎轻易地获取该型号存在的漏洞问题以及漏洞代码,如果该设备没有及时更新补丁,则会轻易的被攻击者获取控制权限并加以利用,开展大规模的DDoS攻击,甚至衍生出黑色产业链,将DDoS攻击作为服务出售给不法分子,也就是臭名昭著的DDoS as a service(DDoS即服务)。 而随着受控IoT设备僵尸网络的规模增长,发起100Gbps规模的DDoS攻击所需的成本也在骤降,由2018年的1000美元骤降至2022年的几十美金,这对于不法分子而言无疑是一场狂欢,而这一现象也为世界范围内的企业、组织带来了巨大的挑战。