一款IP渗透小工具

VSole2023-05-15 09:07:02

MoreFind

一款用于快速导出URL、Domain和IP的小工具

快速安装

方式一: 通过Go包管理安装

go install github.com/mstxq17/MoreFind@latest

方式二: 直接安装二进制文件

wget --no-check-certificate https://ghproxy.com/https://github.com/mstxq17/MoreFind/releases/download/v1.2.8/MoreFind_1.2.8_`uname -s`_`uname -m`.tar.gztar -xzvf MoreFind_1.2.8_`uname -s`_`uname -m`.tar.gzsudo mv ./MoreFind /usr/bin/MoreFind && chmod +x /usr/bin/MoreFind

方式三: 本地编译

git clone https://github.com/mstxq17/MoreFind.gitchmod +x ./build.sh && ./build.sh 用法说明 显示帮助信息 MoreFind -h MoreFind is a very fast script for searching URL、Domain and Ip from specified stream Usage: morefind [flags] morefind [command] Available Commands: completion Generate the autocompletion script for the specified shell help Help about any command version Print the semantic version number of MoreFind Flags: -d, --domain search domain from stdin or file(搜索域名) --exclude exclude internal/private segment of ip when searching ip(排除内网IP) -f, --file string search the info in specified file(指定输入文件) --filter string[="js,css,json,png,jpg,html,xml,zip,rar"] filter url with some useless ext(排除指定后缀的URL) -h, --help help for morefind -i, --ip search ip from stdin or file(搜索IP) -l, --len string search specify the length of string, "-l 35" == "-l 0-35" (输出指定长度的行) -o, --output string output the result to specified file(指定输出文件) --root only output the rootDomain when searching domain(只显示主域名) -s, --show show the length of each line and summaries(输出统计信息) -u, --url search url from stdin or file(搜索URL) Use "morefind [command] --help" for more information about a command. 下面以文件内容如下的1.txt文件说明该工具的用法 baidu.comhttp://baidu.com/hi.jpg?a=1http://baidu.com/xxx/hi.jpgkk.baidu.comhttp://x.kk.baidu.com/1.pnghttp://123.0.0.1/kkk/%2311127.0.0.1/kkkk111.230.198.123/2222/hellophp111.230.198.123/2222/hello.php192.168.1.1

1)导出URL

MoreFind -u# append --filter(default:js,css,json,png,jpg,html,xml,zip,rar) or --filter="png,jpg,xls,custom..."# 通过添加参数 --filter(默认排除常见静态文件) 或者 通过 --filter="png,jpg" 自定义需要排除的后缀MoreFind -u --filter="png"

2)导出域名

MoreFind -d# append -root param can only search rootdomain# 通过加上 --root 参数能够只显示根域名MoreFind -d --root# append --port param can retain domain:port format# 通过加上 --port 参数保留域名:端口的格式,搭配grepMoreFind -d --port

3)导出ip

# 默认会搜索全部ipv4地址MoreFind -i# 加上--exclude 排除属于内网的ip, 存在bug,比如localhost, 127.0.0.1 这些回环ip没排除MoreFind -i --exclude

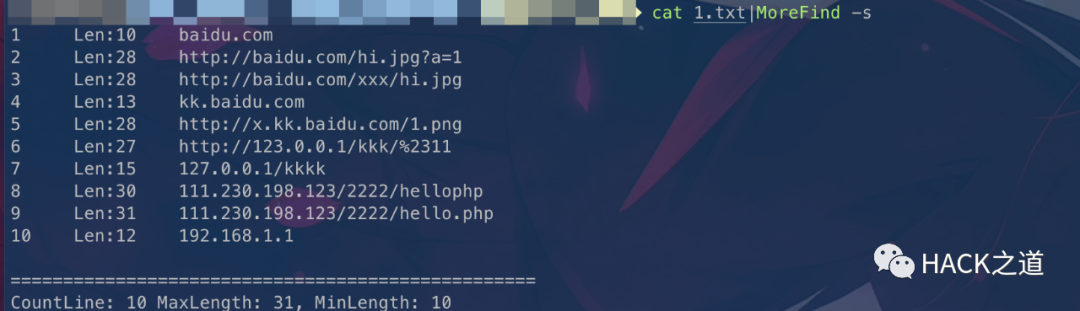

4)输出统计信息

MoreFind -s

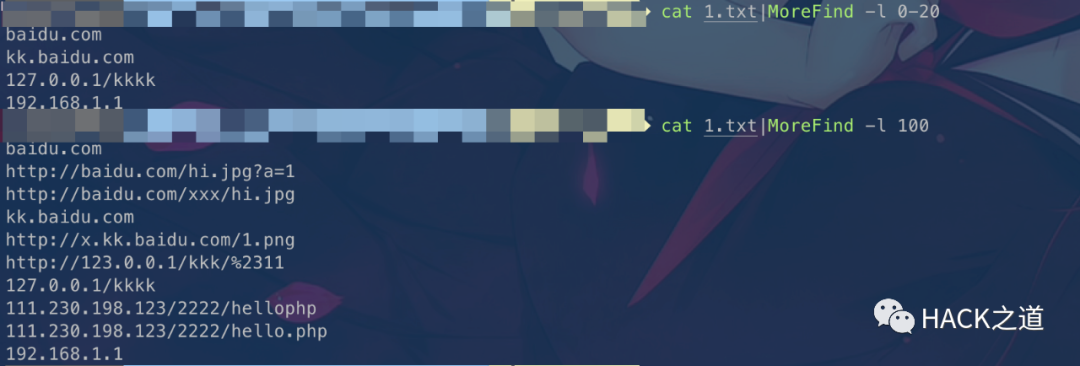

5)筛选指定长度字符串

MoreFind -l 35 MoreFind -l 0-35

6)支持导出结果

MoreFind -u -d -i -o result.txt

7)联动使用

echo -e 'baidu.com ccccxxxx 1.com'|MoreFind -d |MoreFind -l 5

VSole

网络安全专家