通过html注入实现CVE-2023-33733 RCE攻击

一颗小胡椒2023-10-24 10:32:24

背景介绍

CVE-2023-33733 由 Cure53 Elyas Damej 的渗透测试人员发现,本文将介绍国外一位白帽子通过采取哪些步骤,从确定目标使用什么库来生成PDF,最终又是如何实现 RCE的全过程。

目标简介

目标应用程序为牙医设计,可以上传患者的X光射线报告(支持PNG、JPG等格式),上传X射线图像后,可以编辑一些字段,如患者姓名、报告日期、评论等。在添加所有必需的详细信息后,还可以打印该X射线报告。

发现过程

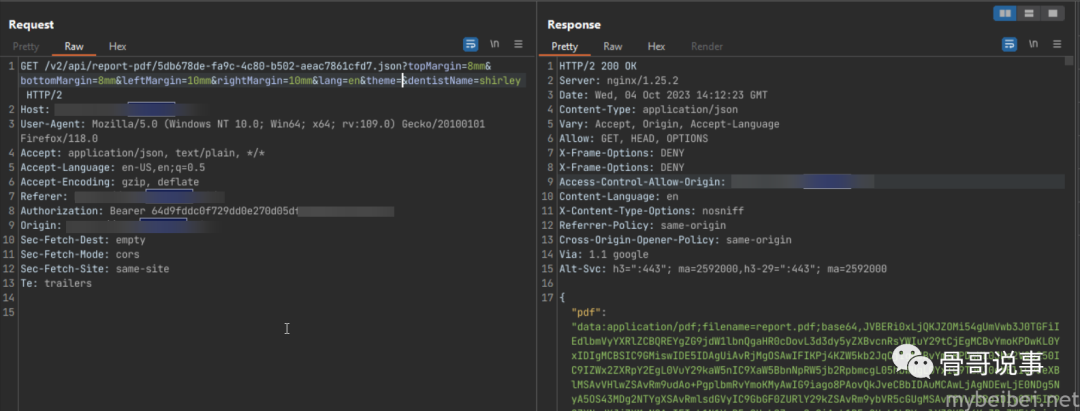

首先在“生成报告”时抓包:

然后下载 PDF 报告并使用 exiftool 来检查是否可以识别在 PDF 生成过程中使用了哪种软件或库,遗憾的是没能获得任何信息。

然后白帽子在 comment 参数中添加了一些 html 代码:

"><img src=https://myhost>

通过使用上面的payload来识别可能用来渲染 html 代码服务器端的库/浏览器。

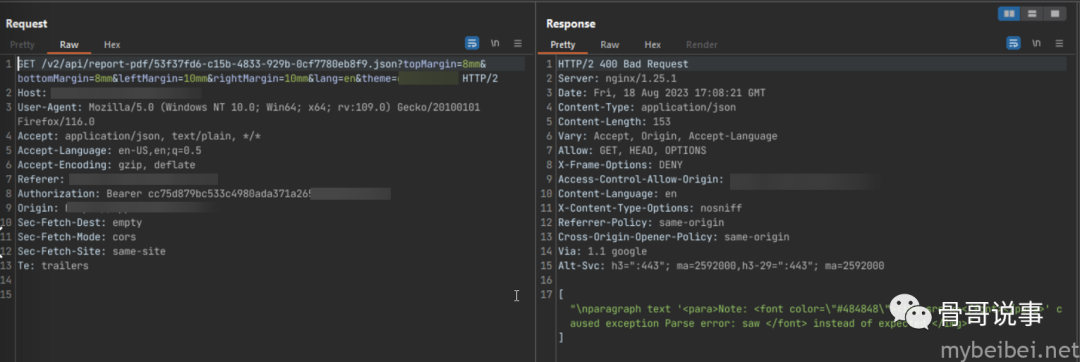

当再次点击“生成报告”按钮时,请求失败,检查响应包,发现报错:

{

"\nparagraph text '<para>Note: <font color=\"#484848\"><img src=x></font></para>' caused exception Parse error: saw </font> instead of expected </img>"

}

generic

155 Bytes

© Guge's Blog

一颗小胡椒

暂无描述