领先的电气化和自动化技术提供商瑞士跨国公司 ABB 遭受了 Black Basta 勒索软件攻击,据报道影响了业务运营。

ABB 总部位于瑞士苏黎世,拥有约 105,000 名员工,2022 年的收入为 294 亿美元。作为其服务的一部分,该公司为制造和能源供应商开发工业控制系统 (ICS) 和 SCADA 系统。

该公司与 广泛的客户 和地方政府合作,包括沃尔沃、日立、DS Smith、纳什维尔市和萨拉戈萨市。

“ABB 在美国经营着 40 多个工程、制造、研究和服务设施,这些设施在服务于各种联邦机构方面有着良好的记录,包括美国陆军工程兵团等国防部,以及各部门等联邦文职机构内政部、交通部、能源部、美国海岸警卫队以及美国邮政总局,” ABB 网站上写道。

5 月 7 日,该公司成为 Black Basta 勒索软件团伙发起的网络攻击的受害者,该团伙于 2022 年 4 月浮出水面。

BleepingComputer 从多名员工处获悉,勒索软件攻击影响了公司的 Windows Active Directory,影响了数百台设备。

为了应对此次攻击,ABB 终止了与其客户的 VPN 连接,以防止勒索软件传播到其他网络。

BleepingComputer 从熟悉情况并要求保持匿名的消息来源独立证实了这次攻击。

据报道,这次袭击扰乱了公司的运营,推迟了项目并影响了工厂。

在首先拒绝对网络攻击发表评论后,ABB 在本文发表后向我们发送了以下声明。

“ABB 最近发现了一起直接影响某些地点和系统的 IT 安全事件,”给 BleepingComputer 的一份声明说。

“为了解决这种情况,ABB 已经采取并将继续采取措施来控制事件。此类控制措施已导致公司正在解决的运营中断。其绝大多数系统和工厂现已启动并运行,ABB 继续以安全的方式为客户服务。:

“ABB 将继续与客户和合作伙伴一起努力解决这一问题,并将其影响降至最低。”

黑巴斯塔是谁?

Black Basta 勒索软件团伙于 2022 年 4 月启动了勒索软件即服务 (RaaS) 行动 ,并迅速开始在双重勒索攻击中聚集企业受害者。

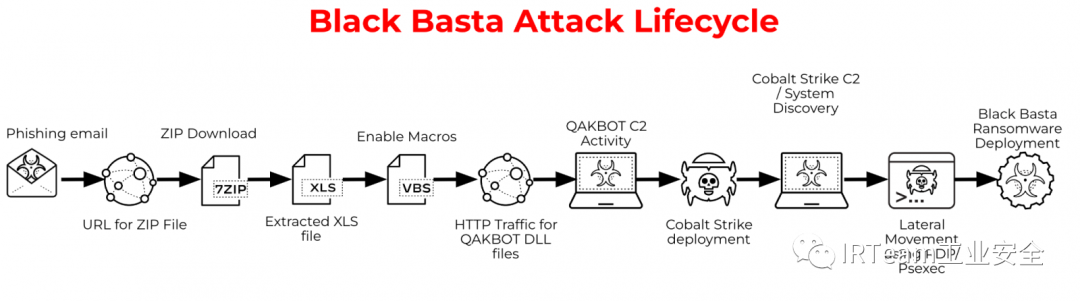

到 2022 年 6 月,Black Basta 已 与 QBot 恶意软件行动 (QakBot) 合作,后者在受感染的设备上投放了 Cobalt Strike。然后,Black Basta 将使用 Cobalt Strike 获得对公司网络的初始访问权限,并横向传播到其他设备。

Black Basta 攻击流程

Black Basta 攻击流程

来源:Palo Alto Networks Unit 42

与其他以企业为目标的勒索软件操作一样,Black Basta 创建了一个 Linux 加密器 来针对在 Linux 服务器上运行的 VMware ESXi 虚拟机。

研究人员还将 勒索软件团伙 与 FIN7 黑客组织联系起来,这是一个以经济为动机的网络犯罪团伙,也称为 Carbanak。

自推出以来,威胁参与者一直对一系列攻击负责,包括针对 美国牙科协会、 Sobeys、 可耐福和加拿大黄页的 攻击。

近日, 勒索软件攻击了英国最大的外包公司Capita ,并开始泄露被盗数据。

ManageEngine卓豪

ManageEngine卓豪

X0_0X

X0_0X

虹科网络安全

虹科网络安全

X0_0X

X0_0X

Andrew

Andrew

Andrew

Andrew

Andrew

Andrew

ManageEngine卓豪

ManageEngine卓豪

X0_0X

X0_0X

X0_0X

X0_0X

安全侠

安全侠