能过卡巴、核晶、defender等杀软的dump lsass进程工具

VSole2023-05-23 09:35:17

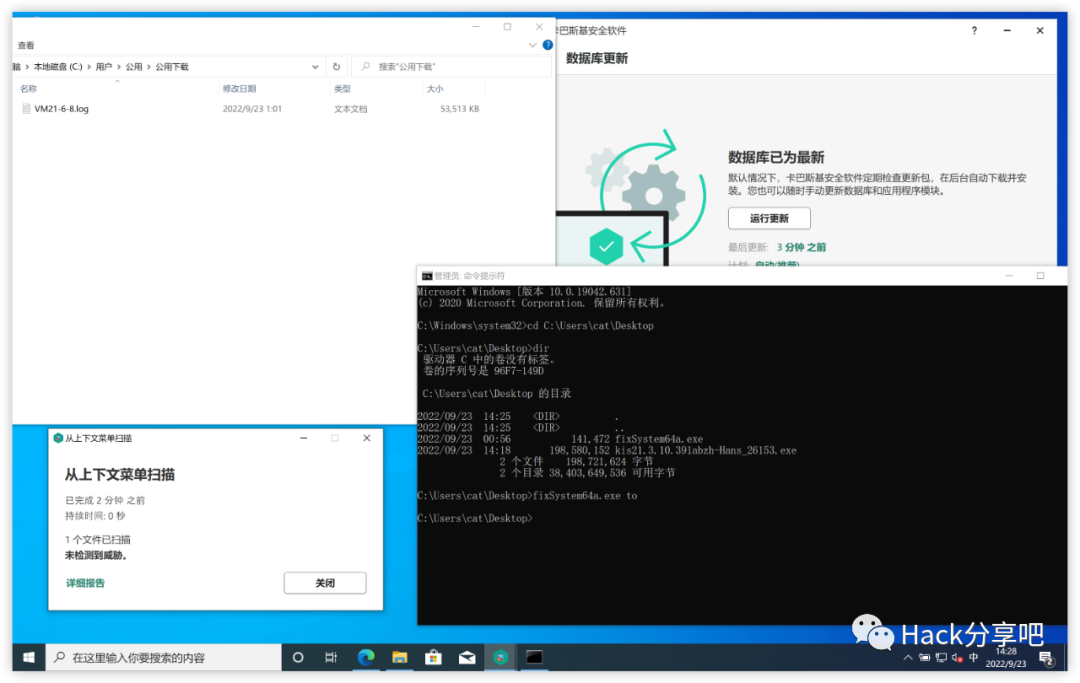

能过卡巴、defender等杀软的dump lsass进程工具,参考代码链接在下面。

https://www.ired.team/offensive-security/credential-access-and-credential-dumping/dumping-lsass-passwords-without-mimikatz-minidumpwritedump-av-signature-bypass

由minidumpCallback实现,对缓冲区中内存做了些修改后再写入磁盘,同时做了一些小细节修改。

需要注意的是别扔云沙箱,这工具也没有任何网络行为。

使用方式

将lsass进程转储成VM21-6-8.log

CallbackDump.exe to

将加密的进程文件解密

dumpXor.exe VM21-6-8.log 1.bin

下载地址

https://github.com/seventeenman/CallBackDump

VSole

网络安全专家