Day 2 | 最嚣张的10个CS登场,IOC附上

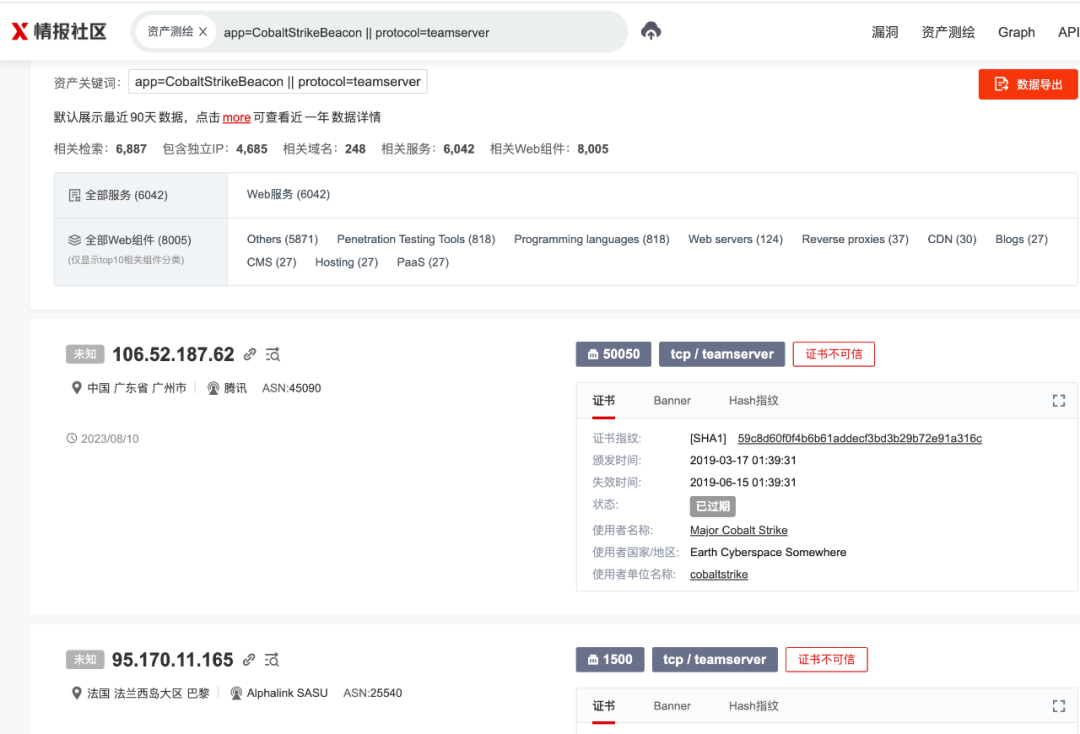

作为每年演练的当红炸子鸡,rt有多爱CS,bt就有多恨CS。我们通过资产测绘发现,过去几个月有效的CS服务器还真不少:

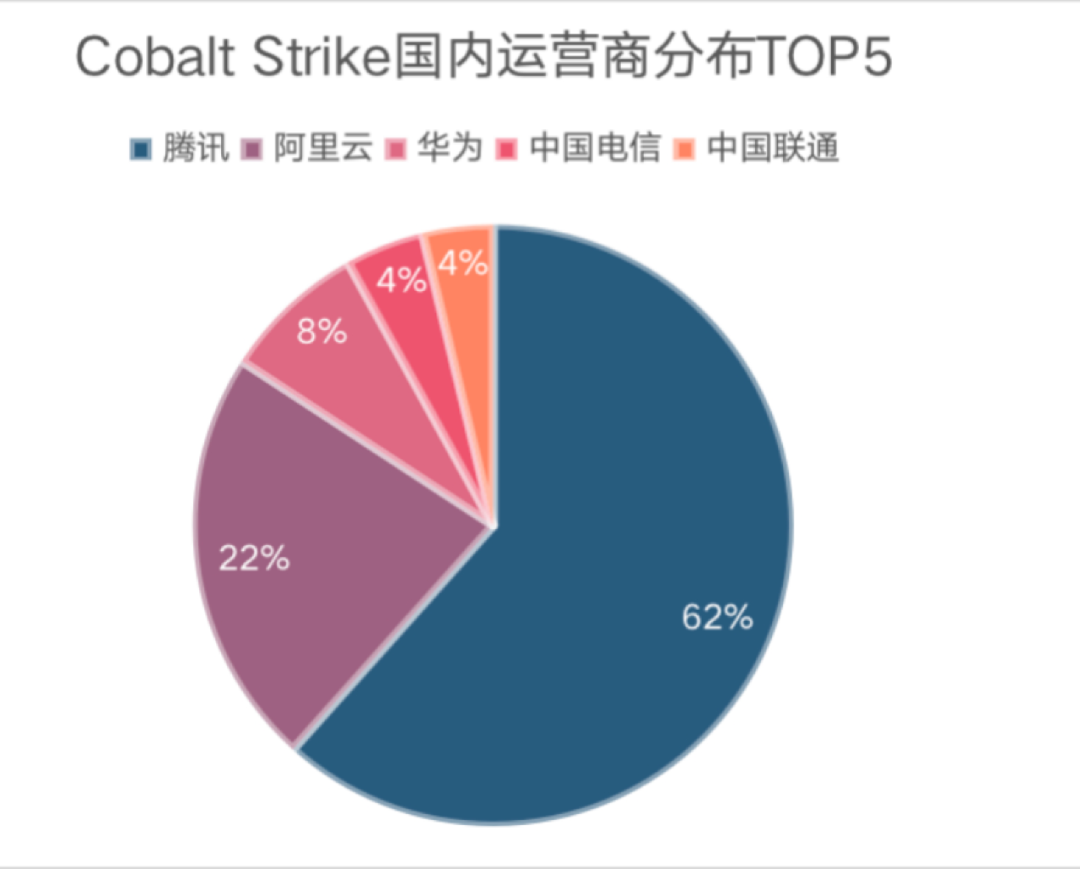

CS马广泛分布在各朵云上(但腾某云你是怎么回事):

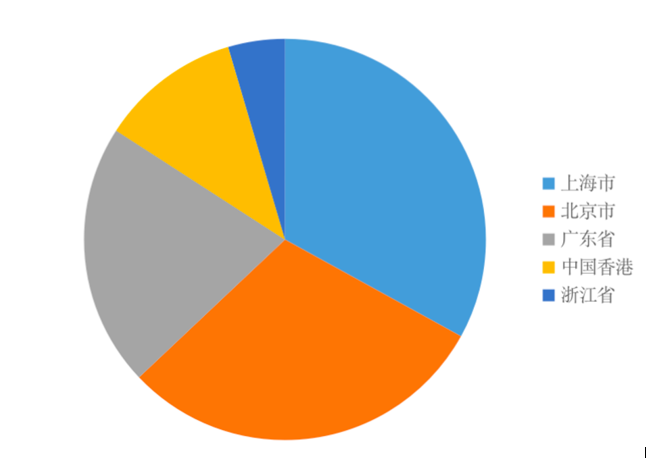

分布的城市也和本次演练的主战场高度重合:

微步通过针对Team Server的通信扫描、请求Beacon staging server获取Beacon的配置信息的扫描和DNS隧道扫描等多达十余种方法对Cobalt Strike进行扫描识别,能够明显弥补单一方式对Cobalt Strike识别的不足,资产测绘数据的识别覆盖领先国内外同行的类似平台,持续不断的为社区和微步客户提供优质的威胁情报数据。

开打第2天,作为rt最喜欢的远控武器,CS相关的告警果不其然快速登顶,我们综合了情报和资产测绘,统计了过去3天全网最为活跃的Top 10的CS域名,情报如下!

service-015bci0f-1251065511.bj.apigw.tencentcs.com

service-2ct860nd-1312989509.sh.apigw.tencentcs.com

service-5dttvfnl-1253933974.sh.apigw.tencentcs.com

service-dxdbo6jr-1311332457.sh.apigw.tencentcs.com

service-k6z1uk8b-1307545782.sh.apigw.tencentcs.com

service-dxkujbtv-1305051246.sh.apigw.tencentcs.com

service-6i8t3bv3-1313041668.bj.apigw.tencentcs.com

service-eph9s167-1309846149.bj.apigw.tencentcs.com

service-baw5g4iz-1309608249.bj.apigw.tencentcs.com

wlanquna.club

此外,我们已经按照ATT&CK模型框架从资源开发、执行、持久化、命令与控制等几个步骤,结合微步X情报社区资产测绘产品组件的识别,梳理了攻防对抗中常用的五种类型工具:资产指纹扫描和漏洞扫描工具、邮件钓鱼平台、自动化渗透测试平台、内外网隧道工具以及用于远程命令行控制工具,以下是常用工具的搜索语法,可转需,可先马后用!