绕过一切扫描,加强版CS发布

VSole2023-09-05 09:46:37

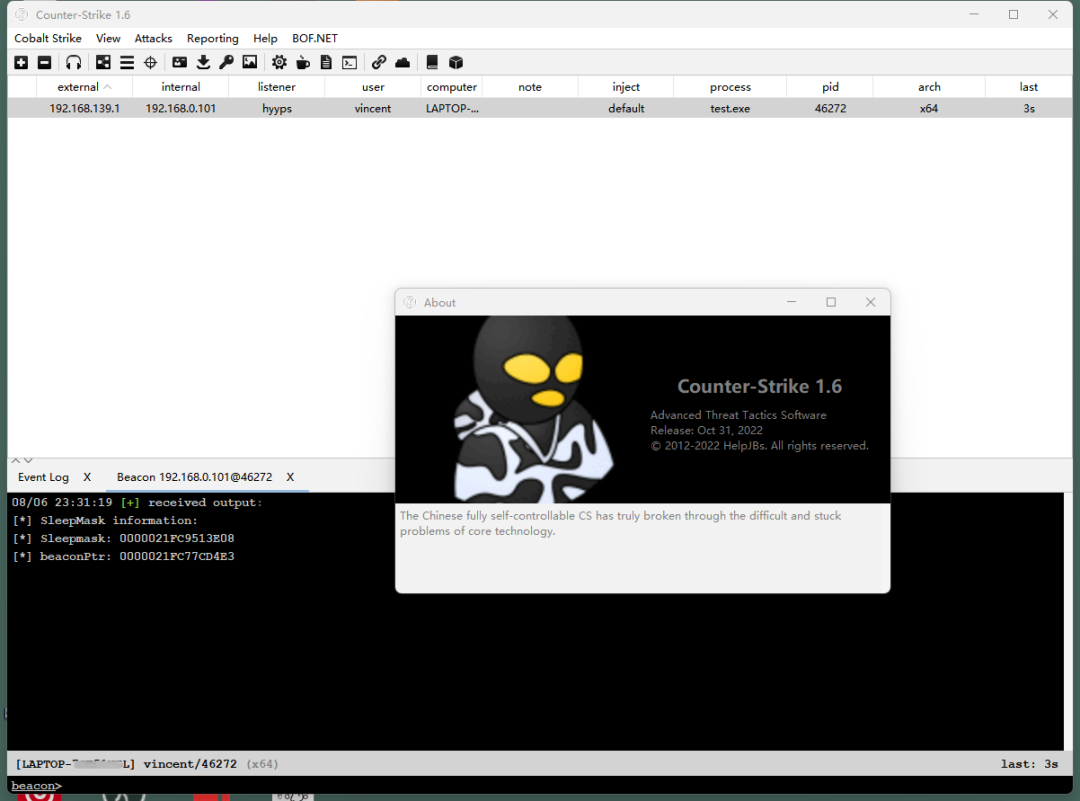

Counter-Strike 1.6 社区版

Counter-Strike 1.6社区版发布,经过一段时间的实战测试,还是比较舒服的,但是自己现在逐渐脱离实战,开发的动力变小,所以放出来一个公开版本,大家提提建议,不定期更新一下修修BUG以及添加一些内部版本过时的功能到这上面,但也是比市面上的Evasion效果都好很多了,只有知识星球用户可以获取。

界面

Features

- 分离Client与TeamServer

- 去除Java端与Beacon端验证暗桩(javaasist、文件完整性校验、WarterMark验证、水印)

- 更改checksum8以及CVE-2022-23317

- 更改Beacon Config结构体,使得不使用SleepMask也无法扫描出特征

- 修改Beacon Config的XOR KEY为不同KEY异或两次,使自动化的扫描工具无法爆破密钥解密配置

- 可以调整常用的内置功能模块为注入自己

- 增加Beacon初始化阶段获取的MetaData信息,Java端再次验证,不通过不显示上线信息,防止被RCE

- 添加 Google TOTP 双因子认证

- Bypass CS 给Beacon端执行任务时传输文件的1M大小限制(社区版只修改了反射DLL的限制)

- 更改本地连接信息文件名字,防止被读取

- 低版本Windows Java TLS问题修复

- CVE-2022-39197,CS RCE,修复

- 修改默认登录认证的header标志位数据和验证成功的返回数据头部标志数据, 规避爆破脚本扫描

- 升级SleepMask,市面上没有东西可以扫描(profile中不可开启sleepmask)

- ja3/ja3s | jarm 指纹修改

已知BUG

- Windows Executable(Stageless)功能不可用(没去看因为什么原因,使用频率为0.XXX,估计不会解决)

- 使用intellijthemes后,界面的color功能失效

- Stager功能需要使用profile设置对应的URI才可用

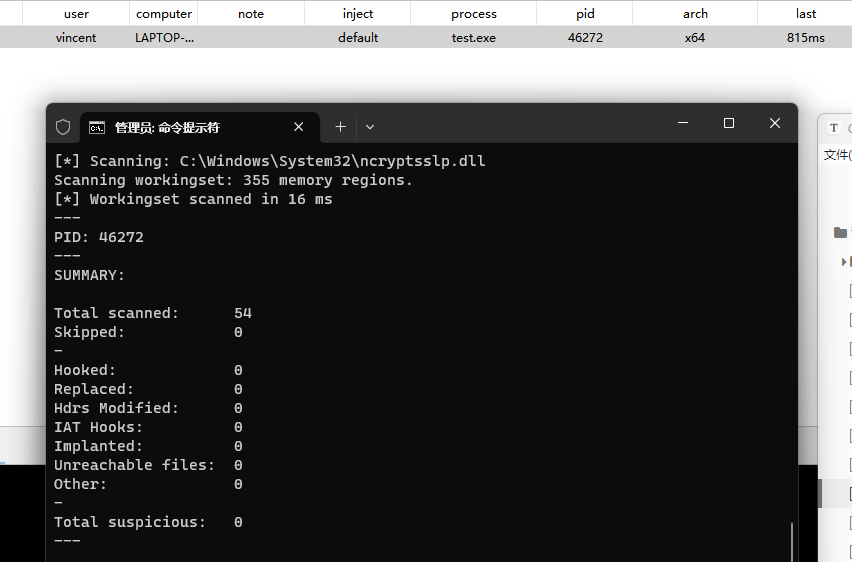

效果测试

pe-sieve扫描:

卡巴我本地到期了,就不放图了,执行命令截图全部是轻松拿捏。

常见的360核晶、Defender、卡巴,趋势、ESET、之类的都可以,

S1 CS这些牛逼EDR环境没有测试,因为我没环境。

本作品采用《CC 协议》,转载必须注明作者和本文链接

VSole

网络安全专家