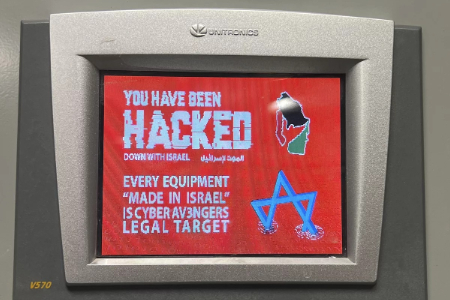

据AT&T实验室报告,AsyncRAT潜伏在具有关键基础设施的美国敏感机构的系统中,超过11个月未被发现。

AT&T Alien Labs的网络安全研究人员发现了一项活动,该活动在11个月内向目标系统传送古老且臭名昭著的AsyncRAT(一种远程访问木马)。这种开源RAT于2019年发布,由于其键盘记录、渗透技术和初始访问阶段,已被各种威胁参与者用于多种活动,包括APT Earth Berberoka(或GamblingPuppet)。

2023年9月上旬,AT&T Alien Labs记录到针对特定公司特定个人的网络钓鱼电子邮件激增,其中包含GIF附件和SVG文件,这些文件有助于下载/执行“高度混淆”的JavaScript文件、PowerShell脚本和AsyncRAT客户端。

AT&T Alien Labs的网络安全研究员Fernando Martinez在该公司的 博客文章中写道,X(以前的Twitter)上的用户,包括reecDeep和Igal Lytzki,报告了代码中的这种特殊性,促使研究人员继续寻找更多AsyncRAT样本。时间回到2023年2月。

研究人员发现,活动发起者精心选择了目标,重点关注管理美国重要基础设施的公司。为了避免被发现,他们实施了混淆和反沙箱技术。该策略涉及随机生成变量名称和值以增强检测规避。此外,他们对DGA域采用了每周回收方法,并采用重定向诱饵来进一步阻止分析工作。

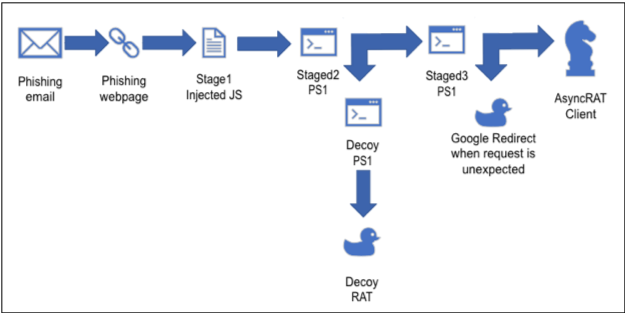

加载程序的操作方式分布在多个阶段,并采用强大的混淆技术将JavaScript文件传递给目标受害者。有效负载通过恶意网络钓鱼网页传递,其中包含带有随机定位单词的长字符串。

2023年3月交付AsyncRAT的类似样本(由Ankit Anubhav报告)隐藏在梵文字符之间。然而,它使用了不同的TTP来传递最终的有效负载,表明它是另一个活动的一部分。

该代码不断变化、混淆且随机,使其难以检测。sduyvzeptop和orivzijetop等域名具有共同的特征,例如顶级域名、8个随机字母数字字符、注册机构组织和国家/地区代码,这引起了怀疑。

域名生成算法(DGA)根据一年中的某一天创建一个种子,并进行修改以确保每7天创建一个新域名,其中星期日是有目的的生成。然后使用种子选择从“a”到“n”的15个字母,变量(2024和6542)在不同域模式的脚本中发生变化。

AT&T实验室发现,Ivan Govno组织已向Nicenic注册商注册了多个域名,其中一些具有TLD顶级和匹配属性。这些域名托管在BitLaunch(标识符为399629)上,该网站以允许使用比特币、以太坊或莱特币等加密货币付款而闻名,这吸引了网络犯罪分子。

BitLaunch是最便宜的选项,但它为用户提供了以加密货币支付并托管在更可靠的ASN中的选项。DGA域托管在DigitalOcean上。

值得注意的是,该活动非常活跃,正在进行的域名注册和OTX脉冲提供了更多信息。然而,AsyncRAT对个人和组织构成威胁,因此有必要实施先进的安全解决方案并提高对新兴恶意软件菌株的警惕性。

Anna艳娜

Anna艳娜

X0_0X

X0_0X

Andrew

Andrew

Andrew

Andrew

虹科网络安全

虹科网络安全

ManageEngine卓豪

ManageEngine卓豪

FreeBuf

FreeBuf

Anna艳娜

Anna艳娜

Andrew

Andrew

Anna艳娜

Anna艳娜

ManageEngine卓豪

ManageEngine卓豪

RacentYY

RacentYY