近日,安全研究人员 HaxRob 发现了一个名为 GTPDOOR 的 Linux 后门,利用该后门能够非法进入移动运营商网络内部。

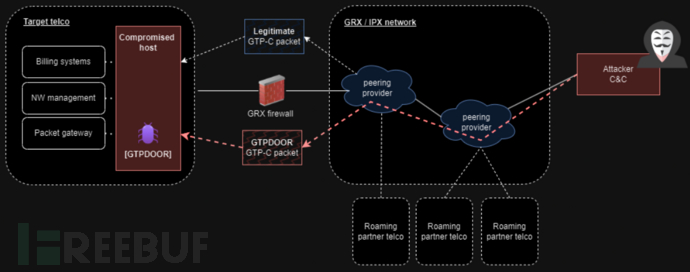

据信,GTPDOOR 背后的威胁分子会攻击与 GPRS 漫游交换(GRX)相邻的系统,如 SGSN、GGSN 和 P-GW,这些系统可为攻击者提供直接进入电信核心网络的途径。

GRX 是移动电信的一个组件,可促进跨不同地理区域和网络的数据漫游服务。服务 GPRS 支持节点(SGSN)、网关 GPRS 支持节点(GGSN)和 P-GW(4G LTE 的分组数据网络网关)是移动运营商网络基础设施的组成部分,各自在移动通信中发挥不同的作用。

由于 SGSN、GGSN 和 P-GW 网络更容易暴露在公众面前,其 IP 地址范围已在公开文件中列出。研究人员认为它们很可能是获取移动运营商网络初始访问权限的目标。

HaxRob 在文章中解释说,GTPDOOR 很可能是属于 "LightBasin "威胁组织 (UNC1945) 的工具,该组织此前曾收集了全球多家电信公司的情报。

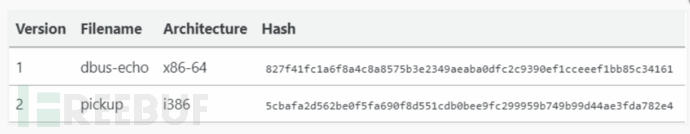

研究人员在 2023 年底发现了上传到 VirusTotal 的两个后门版本,这两个版本基本上都没有被杀毒引擎检测到,这些二进制文件针对的是一个非常老的 Red Hat Linux 版本。

隐秘的 GTPDOOR 行动

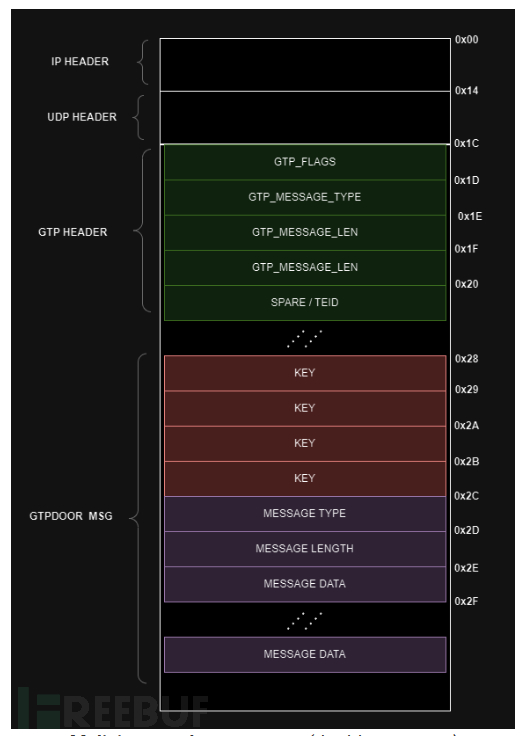

GTPDOOR 是一款专为电信网络定制的复杂后门恶意软件,利用 GPRS 隧道协议控制平面(GTP-C)进行隐蔽的指挥和控制(C2)通信。其用于部署在与 GRX 相邻的基于 Linux 的系统中,负责路由和转发与漫游相关的信令和用户平面流量。

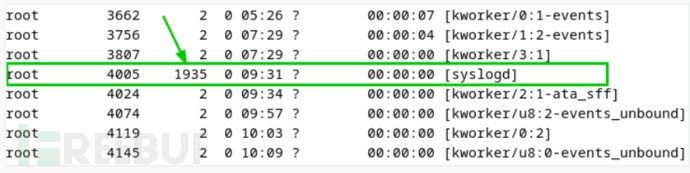

为了提高隐蔽性,GTPDOOR 还可以更改进程名称,模仿合法的系统进程。

恶意软件会侦听特定的 GTP-C echo 请求消息("神奇数据包"),唤醒并在主机上执行给定的命令,然后将输出发送回操作员。

恶意数据包结构(doubleagent.net)

魔法 GTP 数据包的内容经过验证,并使用简单的 XOR 密码进行加密,确保只有经过授权的操作员才能控制恶意软件。

GTPDOOR v1 支持在被攻破的主机上执行以下操作:

- 设置用于 C2 通信的新加密密钥

- 向名为 "system.conf "的本地文件写入任意数据

- 执行任意 shell 命令并发回输出结果

GTPDOOR v2 除支持上述操作外,还支持以下操作:

- 通过访问控制列表(ACL)机制指定允许与被入侵主机通信的 IP 地址或子网

- 检索 ACL 列表,对后门的网络权限进行动态调整

- 清除 ACL 以重置恶意软件

- HaxRob 还强调了恶意软件从外部网络进行隐蔽探测的能力,可通过任何端口传递的 TCP 数据包获得响应

GTPDOOR 攻击概述 (doubleagent.net)

检测和防御

检测策略包括监控原始套接字活动、意外的进程名称和特定的恶意软件指标(如重复的系统日志进程)。

建议的检测步骤如下:

- 使用 lsof 检查打开的原始套接字,这表明存在潜在漏洞

- 使用 netstat -lp --raw 查找异常监听套接字

- 使用异常 PPID 识别模仿内核线程的进程

- 搜索 /var/run/daemon.pid,这是 GTPDOOR 使用的一个互斥文件

- 查找可能由恶意软件创建的意外 system.conf 文件

异常 PID (doubleagent.net)

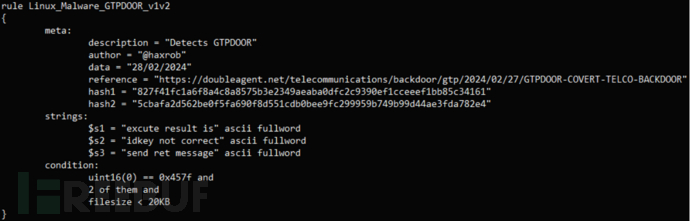

同时,还为防御者提供了以下用于检测 GTPDOOR 恶意软件的 YARA 规则。

针对GTPDOOR 恶意软件,研究人员提出了一些防御措施,比如具有严格规则并遵守GSMA安全准则(1,2)的GTP防火墙,能有效阻止或过滤恶意数据包和连接。

参考来源:Stealthy GTPDOOR Linux malware targets mobile operator networks

Anna艳娜

Anna艳娜

RacentYY

RacentYY

RacentYY

RacentYY

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

安全侠

安全侠

Andrew

Andrew

Anna艳娜

Anna艳娜

X0_0X

X0_0X

Andrew

Andrew

安全牛

安全牛

安全侠

安全侠