Drupal漏洞(CNNVD-201804-1490、CVE-2018-7602)被利用来传播门罗币

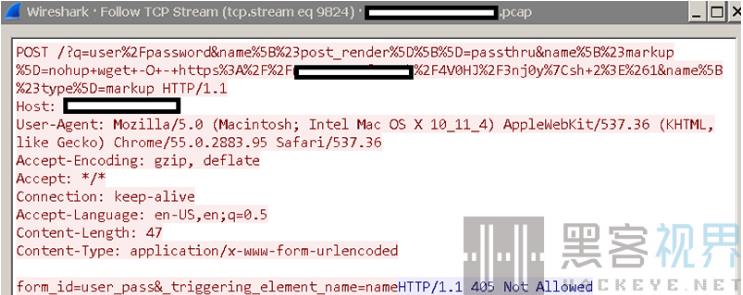

趋势科技在上周发表的博客文章中指出,其安全团队最近观察到一系列利用CNNVD-201804-1490(CVE-2018-7602)开展的网络攻击,这是Drupal内容管理框架中的一个安全漏洞。目前,这些攻击旨在将受影响的系统变成门罗币挖矿bot。值得注意的是攻击隐藏在Tor网络后面以逃避检测的方式,以及如何在用加密货币挖掘恶意软件感染目标系统之前首先完成对系统的检查。虽然这些攻击目前只提供了资源窃取和导致系统性能降低的恶意软件,但该漏洞也可用作其他威胁的入口。 什么是CVE-2018-7602? CNNVD-201804-1490(CVE-2018-7602)是影响Drupal的版本7和版本8一个远程代码执行(RCE)漏洞,该漏洞在2018年4月25日被修复。它是在Drupal的安全团队观察到另一个漏洞后发现的,CNNVD-201803-1136( CVE-2018-7600)(也被称为 Drupalgeddon 2,在2018年3月28日被修复)。Drupal的安全团队还报告称,CNNVD-201804-1490(CVE-2018-7602)正在被广泛利用。根据一名研究人员的技术分析,成功利用漏洞需要提升修改或删除Drupal运行网站内容的权限。 这个漏洞如何传播门罗币矿工? 如图1和图2所示,我们看到利用CNNVD-201804-1490(CVE-2018-7602)的攻击下载了一个shell脚本,该脚本随后将检索一个基于可执行和可链接格式(ELF)的下载程序(由趋势科技检测为ELF_DLOADR.DHG)。下载器将添加一个 crontab条目(在基于unix的系统中,它包含要执行的命令)来自动更新自身。在本例中,命令是检查从它下载的链接,并解释一个名为 up.jpg的脚本,该脚本伪装成JPEG文件。基于ELF的下载程序还会检索门罗币挖掘恶意软件(COINMINER_TOOLXMR.O-ELF64),并将其安装到受影响的设备上。

图1:显示如何利用CVE-2018-7602的代码片段

图2:显示如何检索shell脚本的代码片段 是什么使这些攻击值得注意? 下载器使用HTTP 1.0 POST方法在 SEND_DATA()函数中返回数据。POST方法的目标路径是 /drupal/df.php。在这些类型的攻击中,HTTP 1.0流量非常少见,因为许多组织的大多数HTTP流量已经在HTTP 1.1或更高版本中。鉴于这种看似不一致的情况,我们可以预见这是未来攻击的一种模式。 安装在设备上的门罗币矿工是开源的XMRig(版本2.6.3)。它还会检查设备是否被损坏。当矿工开始运行时,它将其进程名称更改为[^ $ I $ ^]并访问文件/tmp/dvir.pid。这种暗地里进行的行为,攻击者/操作人员在其修改版本的XMRig中添加了这种行为。管理员或信息安全专业人员可以考虑将其作为识别恶意活动的一个标记,例如部署基于主机的入侵检测和预防系统或执行取证时。 这些攻击来自哪里? 这些攻击是值得注意的,因为它们采取的防范措施是隐藏在Tor网络后面。这使得趋势科技能够追踪恶意软件的踪迹到197[.]231[.]221[.]211。基于WhoIs信息,IP段197[.]231[.]221[.]0[/]24似乎属于虚拟专用网络(VPN)提供商。另外,趋势科技还发现IP地址是一个Tor出口节点——将加密的Tor流量传递到常规的互联网流量的网关。 事实上,在过去一个月里,趋势科技已经阻止了来自此IP地址的810次攻击。鉴于它是一个Tor出口节点,趋势科技表示他们无法确定这些攻击是与门罗币挖掘有效载荷相关,还是来自单个威胁参与者。来自此IP地址的大量攻击都利用了Heartbleed(CNNVD-201804-073、CVE-2014-0160)。研究人员观察到其他攻击利用了ShellShock(CNNVD-201409-938、CVE-2014-6271),WEB GoAhead的一个信息泄露漏洞(CNNVD-201703-533、CVE-2017-5674),以及Apache的内存泄漏漏洞(CMMVD-200403-137、CVE-2004-0113)。趋势科技还阻止来自此IP地址的文件传输协议(FTP)和安全外壳(SSH)蛮力登录。请注意,这些攻击甚至利用了旧的Linux或基于Unix的漏洞,强调了纵深防御的重要性。对于那些Web应用程序和网站(如使用Drupal的网站)来管理敏感数据和交易的企业来说,情况尤其如此。即使是一个可以追溯到2014年的安全漏洞,也可以作为攻击者的切入点。 如何抵御这种威胁? 修补和更新Drupal内核可修复此威胁所利用的漏洞。Drupal的安全公告提供了修复漏洞的指导方针,特别是那些仍然使用不受支持版本的Drupal的用户。开发人员,以及系统管理员和信息安全专业人员也应该通过设计实践安全性:确保存储和管理个人和企业数据的应用程序的安全性,同时确保其易用性和功能性。 网站或应用程序中的单个漏洞可能导致数据泄露或中断。组织可以通过纵深防御来进一步阻止类似威胁:执行最小特权原则并添加多个安全层,例如虚拟补丁、防火墙、入侵检测和预防系统,以及应用程序控制和行为监控。 来源:黑客视界