Apache Log4j2RCE漏洞复现

VSole2021-12-10 06:23:31

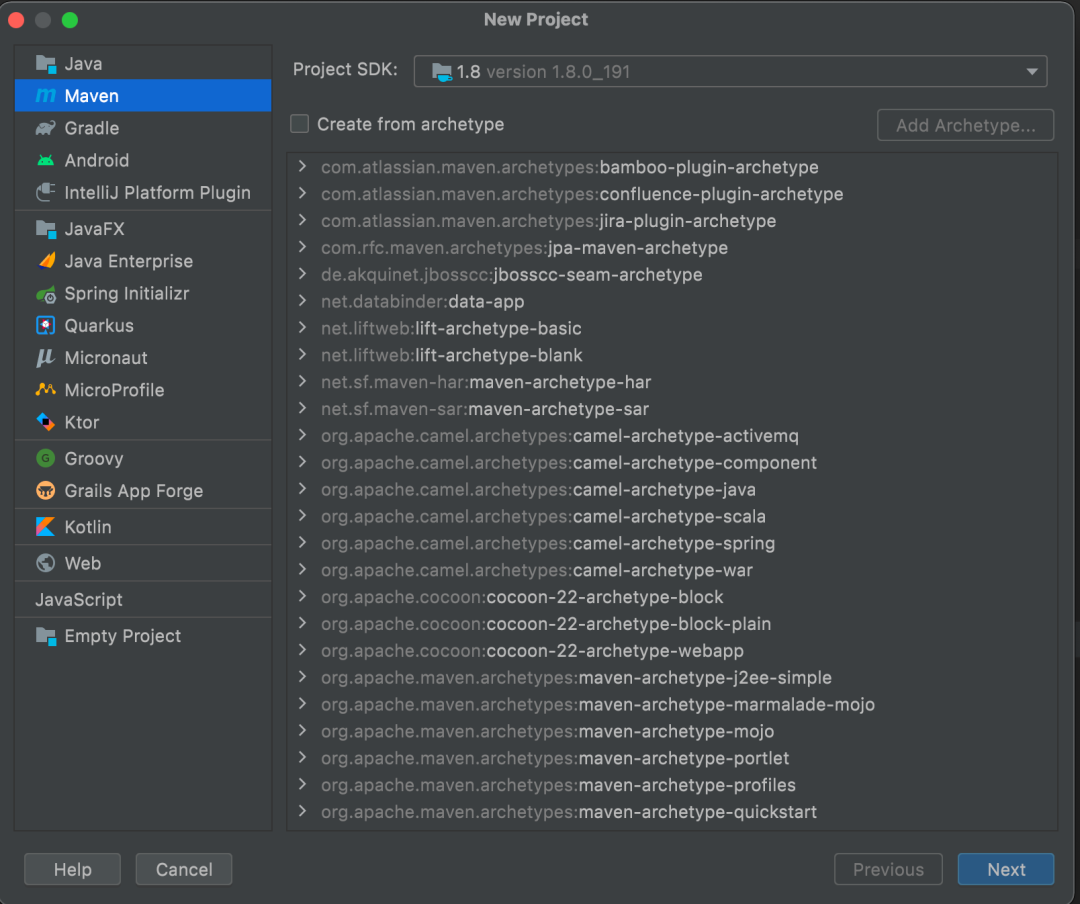

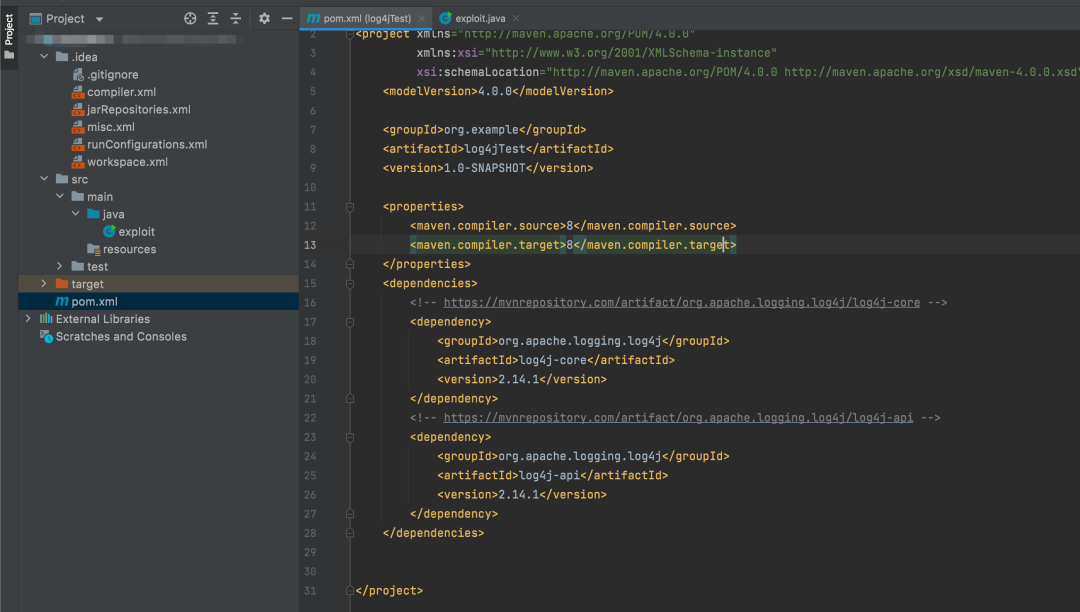

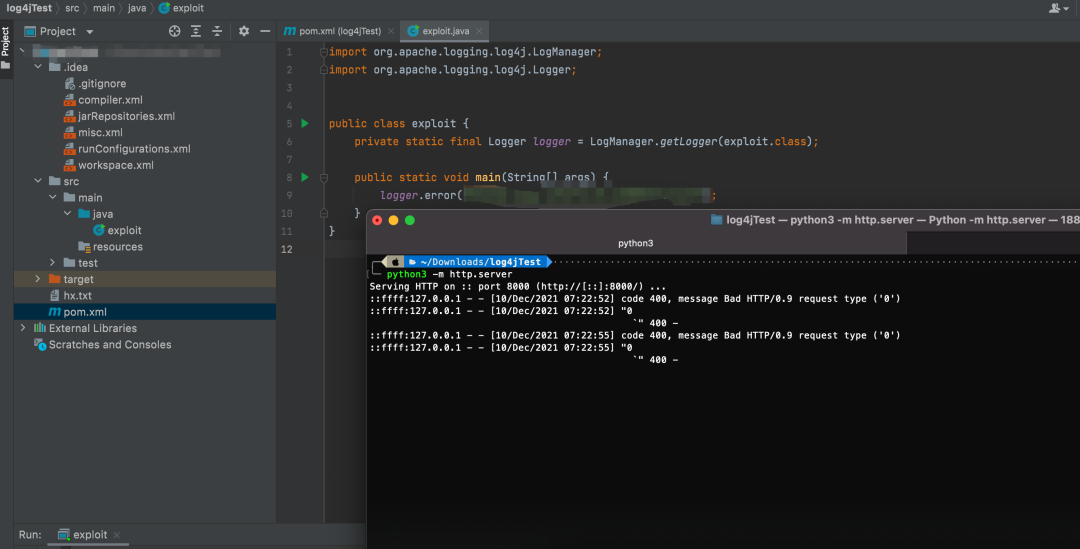

新建一个Maven项目,在pom.xml导入即可

<dependencies> <!-- https://mvnrepository.com/artifact/org.apache.logging.log4j/log4j-core --> <dependency> <groupId>org.apache.logging.log4j</groupId> <artifactId>log4j-core</artifactId> <version>2.14.1</version> </dependency> <!-- https://mvnrepository.com/artifact/org.apache.logging.log4j/log4j-api --> <dependency> <groupId>org.apache.logging.log4j</groupId> <artifactId>log4j-api</artifactId> <version>2.14.1</version> </dependency> </dependencies>

修复建议

1、使用火线安全的洞态IAST进行检测 --》DongTai-IAST

2、检查pom.xml是否存在log4j版本 2.0<= 2.14.1

3、当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。

链接如下:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc1

4、临时性缓解措施(任选一种)

- 在jvm参数中添加 -Dlog4j2.formatMsgNoLookups=true

- 系统环境变量中将FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS设置为true

- 创建“log4j2.component.properties”文件,文件中增加配置“log4j2.formatMsgNoLookups=true”

VSole

网络安全专家