奇安信发布2021中国网站安全报告 11.5万个网站被报告安全漏洞14.6万个

“网站是政府和企业重要的信息化平台。网站安全也是政企机构最为关注的网络安全问题之一。”近日,奇安信行业安全研究中心等内部多部门联合发布《2021中国网站安全报告》(以下简称《报告》),从高危端口暴露、第三方漏洞报告、网站攻击拦截、DDoS攻击、僵尸网络等维度,对2021年国内网站安全的整体状况展开了深入的分析与研究。

高危端口暴露问题引发关注 信息泄露漏洞占比高达36%

近年来,国内大中型政企机构的网站安全建设已然取得了巨大的进步,但安全隐患仍然普遍存在。《报告》数据显示,2021年全年,奇安信全球鹰系统共监测到国内网站资产18.3亿个,覆盖Web独立IP 0.6亿个,平均每个Web独立IP地址对应30.5个网站。

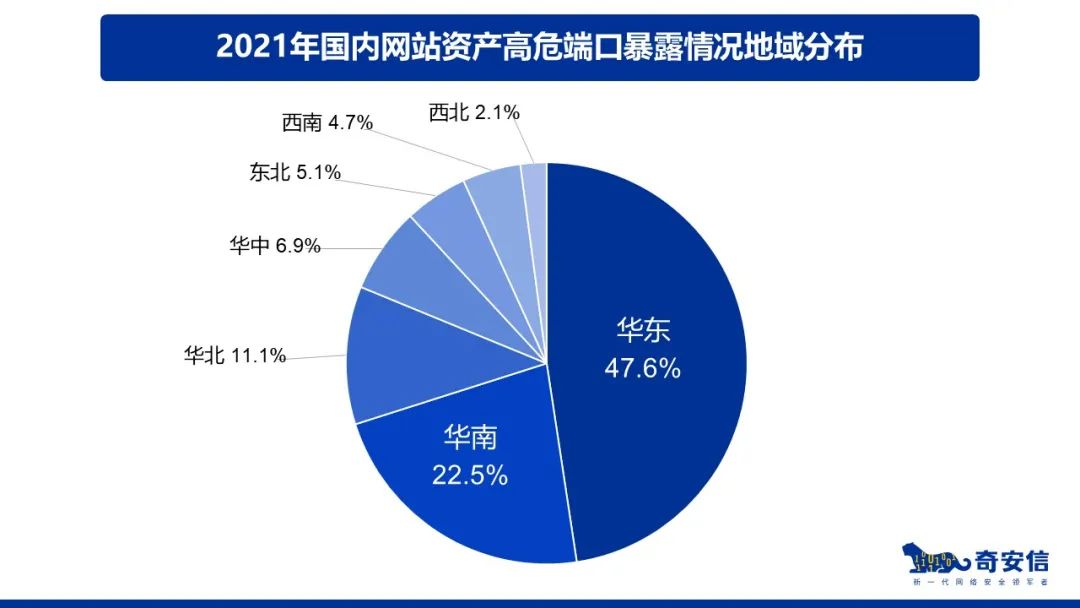

在所有被监测的网站中,存在高危协议(例如:SSH、SMB、MySQL等)端口暴露(简称:高危端口暴露)问题的网站约有6644.6万个,占被监测网站总数的3.6%。从地域分布来看,华东地区存在高危端口暴露的网站最多,在全国占比47.6%,其次为华南地区,占比22.5%;华北排名第三,占比11.1%。

“第三方漏洞报告,是网站安全漏洞收集与收录的重要渠道。”针对漏洞报告情况,《报告》显示,2021年全年,补天漏洞响应平台共收录全国各类网站安全漏洞146293个,共涉及网站115243个。从漏洞成因分布来看,由于网站自身开发、建设、运维管理等原因引发的,相对孤立存在的事件型漏洞占比99.1%,由网站开发平台、开发工具或开发语言等原因引发的同类网站或网站的同类功能模块中普遍存在的通用型漏洞占比只有0.9%。

此外,从漏洞的技术类型来看,2021年全年,在补天平台收录的网站安全漏洞中,信息泄露漏洞占比最高,达36.0%,其次是SQL注入漏洞,占比18.4%,弱口令占比12.9%。从行业分布来看,IT信息技术与互联网通信类最多,占全国的35.5%,其次是制造业、教育培训类。

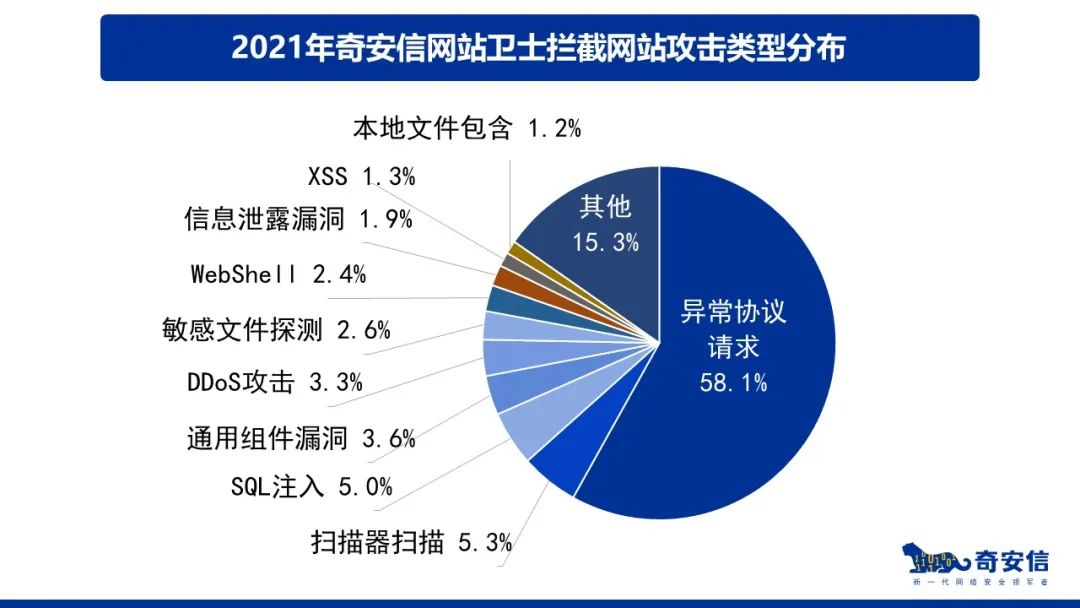

黑客还会利用网站安全漏洞对网站发起攻击。而使用网站防护手段,可以对此类攻击进行检测和拦截。《报告》显示,2021年全年,奇安信网站卫士共为全国40.3万个网站拦截各类网站攻击95.1亿次,平均每天拦截攻击2604.9万次。其中,异常协议请求占比最高,占网站卫士攻击拦截总量的58.1。拦截量排名Top10的攻击类型,占拦截攻击总量的84.7%。

NTP成为DDoS攻击的主要类型 僵尸网络仍是互联网寄生毒瘤

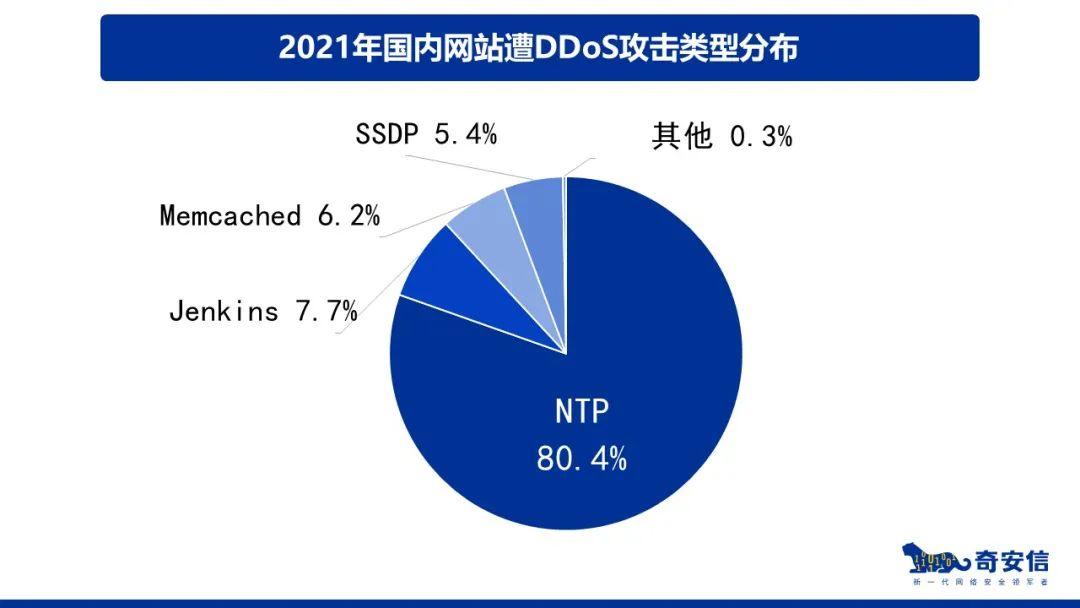

针对DDoS攻击情况,《报告》数据显示,2021年全年,奇安信技术研究院累计监测到全国28.7万个IP遭到84.2万次DDoS攻击,其中约有4.3%的DDoS攻击事件,同时配合使用了多种其他类型攻击手法。攻击者根据目标系统的具体环境,使用多种攻击手段,也让被攻击者响应、处理等成本提升。从攻击类型来看NTP最多,占到国内全年DDoS攻击总次数的80.4%;其次是Jenkins、Memcached、SSDP,可以看出,NTP、Jenkins、Memcached、SSDP等是DDoS的主要攻击手法。

需要特别说明的是,在上述统计中,DDoS攻击的次数统计是以“波次”为单位进行统计的。即在一段连续时间内,对某一个IP进行的持续的DDoS攻击被认为是一个“波次”的攻击,计为1次。这与上一小节中,统计的DDoS攻击拦截次数的统计方法有所不同。

僵尸网络是寄生在互联网机体上的毒瘤。攻击者会利用僵尸网络发起漏洞利用、弱口令暴破、恶意扫描等多种类型的攻击,并在攻击成功时下发木马文件以实现自身传播。针对僵尸网络,奇安信技术研究院对国内互联网进行了长期的安全监测。监测显示,2021年,全国范围内活跃的僵尸网络感染节点IP地址共有约53.0万个(去重统计)。其中,漏洞攻击源约有7.2万个,弱口令暴破源38.8万个。

2021年是我国“十四五”开局之年,也是“两个一百年”奋斗目标的交汇与转化之年。国家信息化、数字化发展进入新的战略阶段,网络安全建设也进入了新的历史时期。以“内生安全框架”为代表新型网络安全建设思想,已经成为国内大中型政企机构新时期网络安全建设与发展的有力思想武器。

《报告》综合网站安全多个维度,整合内部多部门技术优势和专业能力,深入挖掘、细致分析相关数据,希望能够帮助国内政企客户更加全面、更加深入地了解国内当前网站安全整体态势。