极其严重的 Log4J 漏洞使大部分互联网处于危险之中

Apache 软件基金会已发布修复程序以包含一个积极 利用的零日漏洞,该漏洞会影响广泛使用的基于 Java 的 Apache Log4j 日志库,该漏洞可被武器化以执行恶意代码并允许完全接管易受攻击的系统。

该问题被跟踪为CVE-2021-44228并被绰号 Log4Shell 或 LogJam 跟踪,该问题涉及任何使用开源实用程序并影响版本 Log4j 2.0-beta9 至 2.14 的应用程序上未经身份验证的远程代码执行 (RCE) 的情况。 1. 该漏洞在 CVSS 评级系统中的得分为 10 分,满分 10 分,表明问题的严重性。

“当启用消息查找替换时,可以控制日志消息或日志消息参数的攻击者可以执行从LDAP服务器加载的任意代码,”Apache 基金会在一份公告中说。“从 Log4j 2.15.0 开始,默认情况下已禁用此行为。”

漏洞利用可以通过单个文本字符串来实现,如果通过易受攻击的 Log4j 实例进行记录,则可以触发应用程序访问恶意外部主机,从而有效地授予攻击者从远程服务器检索有效负载的能力和在本地执行。项目维护人员认为阿里云安全团队的陈兆军发现了这个问题。

Log4j的用作日志包在各种不同的流行软件由多家厂商,其中包括亚马逊,苹果的iCloud,思科,CloudFlare的,ElasticSearch,红帽,蒸汽,特斯拉,微博和视频游戏,如我的世界。在后者的情况下,攻击者只需将特制消息粘贴到聊天框中即可在 Minecraft 服务器上获得 RCE。

巨大的攻击面

“Apache Log4j 零日漏洞可能是我们今年看到的最严重的漏洞,”Qualys 漏洞和签名高级经理 Bharat Jogi 说。“Log4j 是一个无处不在的库,被数以百万计的 Java 应用程序用于记录错误消息。这个漏洞很容易被利用。”

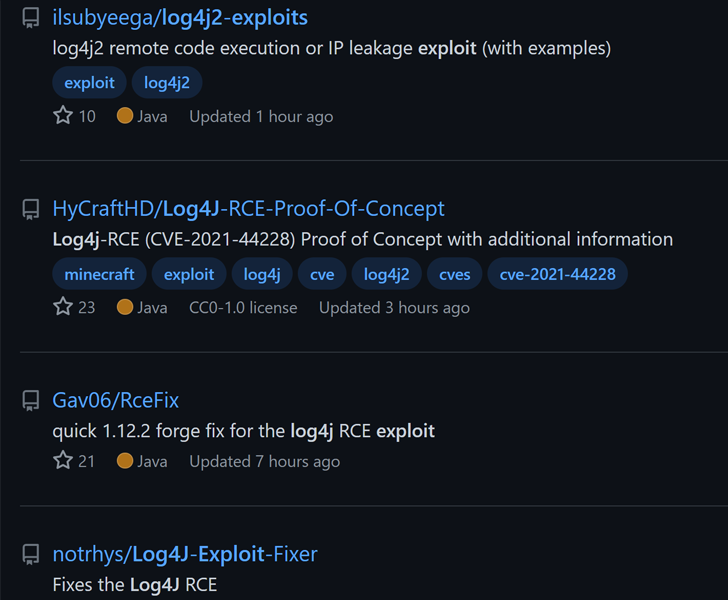

网络安全公司BitDefender、Cisco Talos、Huntress Labs和Sonatype都证实了在概念验证 ( PoC ) 漏洞可用后,大规模扫描野外受影响应用程序以查找易受攻击的服务器和针对其蜜罐网络注册的攻击的证据。“这是一种低技能的攻击,执行起来非常简单,”Sonatype 的 Ilkka Turunen 说。

GreyNoise 将该漏洞比作Shellshock,表示它观察到针对该漏洞的恶意活动于 2021 年 12 月 9 日开始。网络基础设施公司 Cloudflare指出,它在世界标准时间周五下午 6:00 左右每分钟阻止了大约 20,000 个漏洞利用请求,其中大部分来自加拿大、美国、荷兰、法国和英国的剥削企图

鉴于 Log4j 在企业 IT 和 DevOps 中易于利用和流行,预计未来几天针对易受攻击的服务器的野外攻击将增加,因此必须立即解决该缺陷。以色列网络安全公司 Cybereason 还发布了一个名为“ Logout4Shell ”的修复程序,通过利用漏洞本身重新配置记录器并防止进一步利用攻击来弥补这一缺陷。

“这个 Log4j (CVE-2021-44228) 漏洞非常严重。数以百万计的应用程序使用 Log4j 进行日志记录,攻击者需要做的就是让应用程序记录一个特殊的字符串,”安全专家 Marcus Hutchins在一条推文中说。