德国耳机巨头森海塞尔泄露55GB客户数据

德国专业话筒和耳机制造巨头森海塞尔(Sennheiser)将超过28000名客户的个人数据暴露在配置错误的Amazon Web Services (AWS)服务器上。

根据针对德国音频设备制造商森海塞尔的一份报告表述,森海塞尔在网上留下了一个不安全的亚马逊网络服务(AWS)服务器。该服务器存储了大约55GB的超过28000名森海塞尔客户的信息。

AWS存储桶在需要存储大型数据文件的企业中很受欢迎。但是,定义AWS S3存储桶的安全设置非常重要,根据报告说法,森海塞尔未能确保这一点。

森海塞尔客户的个人数据暴露

报告称 ,森海塞尔使用AWS S3存储桶来存储包含从其客户收集的数据的大型数据文件。根据研究人员Noam Rotem和Ran Locar的说法,该数据库是一个旧的云帐户,其中包含28000名客户的数据,并在2015-2018年间收集;然而,该数据库自2018年以来一直处于休眠状态。

研究人员在他们的报告中指出,该数据库可能很旧,但这些信息对网络犯罪分子来说是宝贵的。他们于2021年10月28日联系了森海塞尔,告知他们服务器未受保护和数据泄露。

关于泄露的数据

研究人员指出,该存储桶包含来自请求森海塞尔产品样本的个人和企业的数据。S3存储桶还包含一个4GB的数据库备份,但这是受到保护的,出于道德原因,研究人员没有尝试获取访问权限。

该数据库包括:

- 全名

- 电子邮件ID

- 家庭地址

- 电话号码

- 员工姓名

- 公司名称

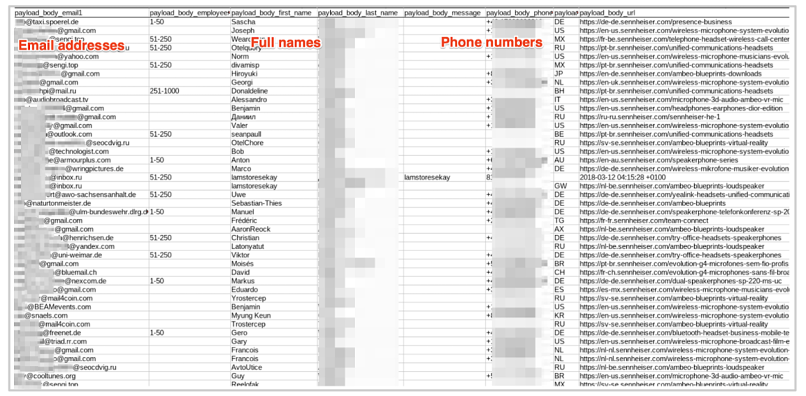

森海塞尔曝光的55GB客户数据截图

虽然数据泄露影响了森海塞尔的全球客户和供应商,但大多数受影响的人都在北美和欧洲。

此类数据足以让网络犯罪分子执行各种攻击,例如网络钓鱼诈骗或身份盗用。暴露的数据足以让熟练的黑客实施许多最常见的欺诈形式,包括:

- 身份盗窃

- 税务欺诈

- 保险欺诈

- 邮件欺诈

- 银行账户接管

- 借记卡或信用卡欺诈

- 抵押贷款欺诈

- 还有很多…

暴露的AWS服务器接报后立即得到了森海塞尔的保护,但令人担忧的是,此类敏感数据对公众开放了这么长时间。

“当我们确认数据属于森海塞尔,我们就联系了该公司以通知它并提供我们的帮助。几天后,森海塞尔回复并要求我们提供调查结果的详细信息。我们向其公开了不安全的服务器URL,并提供了有关其包含内容的更多详细信息。尽管没有再次收到公司的回复,但几小时后该服务器就得到了保护,”报告中写道。

此次数据泄露影响

由于森海塞尔总部位于欧洲,并且此次泄密影响了许多欧洲公民,该公司在欧盟的GDPR管辖范围内。因此,它必须报告数据泄露并立即修复导致其服务器暴露的漏洞。否则,它可能面临监管机构的进一步调查和罚款。

森海塞尔还将可能面临公众和媒体的审查,因为他们将如此多的客户信息暴露在网络上(欺诈和在线攻击),该事件产生的任何负面宣传都可能将潜在客户引向其在音频行业的众多竞争对手之一(商业合作等)。

对这些质疑中的每一个不当反应都会对公司的财务造成代价高昂的后果。

一点记住:客户信息不要放云!