小心难以检测的网络钓鱼攻击可以窃取您的Apple ID密码

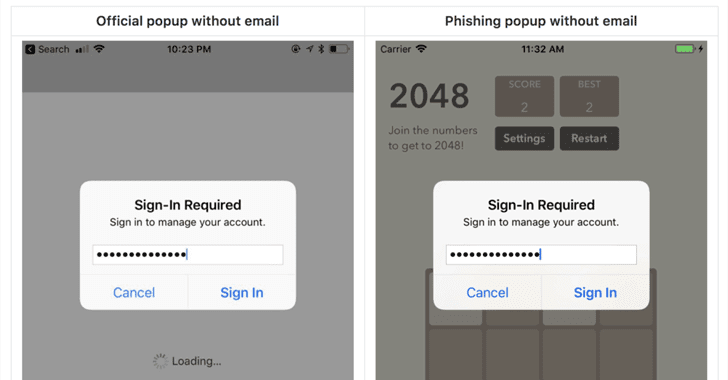

嗯,你会同意两个截图几乎相同,但第二张图片中显示的弹出窗口是假的,这是一种完美的网络钓鱼攻击,可以用来欺骗互联网上最谨慎的用户。

Felix Krause是iOS开发者和Fastlane的创始人。Tools演示了一种几乎不可能检测到的钓鱼攻击,该攻击解释了恶意iOS应用程序如何窃取你的Apple ID密码以访问你的iCloud帐户和数据。

根据克劳斯周二发布的一篇令人震惊的博客文章,iOS应用程序只能使用“UIAlertController“向用户显示假对话框,模仿苹果官方系统对话的外观和感觉。

因此,这使得攻击者更容易说服用户在没有任何怀疑的情况下泄露他们的Apple ID密码。

"iOS要求用户输入iTunes密码的原因有很多,最常见的原因是最近安装的iOS操作系统更新或在安装过程中卡住的iOS应用程序。因此,用户接受的培训是,只要iOS提示您输入他们的Apple ID密码,他们就可以输入密码克劳斯说。

"然而,这些弹出窗口不仅显示在锁定屏幕和主屏幕上,还显示在随机应用程序中,例如,当他们想要访问iCloud、Game Center或应用程序内购买时"。

此外,应用程序开发人员甚至可能在不知道用户电子邮件地址的情况下生成假警报,因为苹果有时也会这样做,如下所示:

虽然没有证据表明恶意攻击者利用这种网络钓鱼伎俩,克劳斯说这是“复制系统对话框非常容易,“允许任何恶意应用程序滥用此行为。

出于安全原因,开发人员决定在演示攻击时不包含弹出窗口的实际源代码。

以下是如何防止此类巧妙的网络钓鱼攻击

为了保护自己免受这种聪明的网络钓鱼攻击,克劳斯建议用户在显示这种可疑框时点击“主页”按钮。

如果点击Home(主页)按钮同时关闭应用程序(应用程序出现在上面),对话框消失,则这是一次网络钓鱼攻击。

如果对话框和应用程序仍然存在,那么这是苹果的官方系统对话框。

“原因是系统对话框运行在不同的进程上,而不是作为任何iOS应用程序的一部分,”开发人员解释道。

克劳斯还建议用户避免在任何弹出窗口中输入凭据,而是手动打开设置应用程序并在那里输入凭据,就像我们一直鼓励用户不要点击通过电子邮件收到的任何链接,而是手动访问合法网站一样。

最重要的是,始终使用双因素身份验证,因此即使攻击者获得了对您密码的访问权限,他们仍然需要努力获取您在移动设备上收到的OTP(一次性密码)。