神兵利器 | 分享个红队辅助扫描利器-支持log4j检测

VSole2022-10-25 22:55:50

一、工具介绍

目前共能主要有:

1、探活

2、服务扫描(常规&非常规端口)

3、poc探测(xray&nuclei格式)

4、数据库等弱口令爆破

5、内网常见漏洞利用

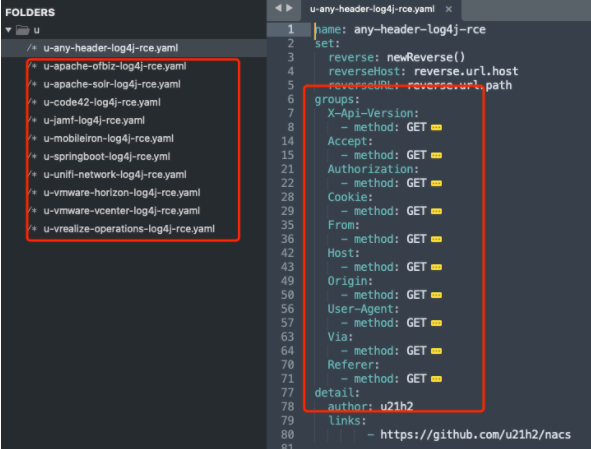

6、常见组件及常见HTTP请求头的log4j漏洞检测 image

7、非常规端口的服务扫描和利用(比如2222端口的ssh等等)

8、识别为公网IP时, 从fofa检索可用的资产作为扫描的补充(正在写)

9、自动识别简单web页面的输入框,用于弱口令爆破及log4j的检测(正在写)

二、安装与使用

1、快速使用

sudo ./nacs -h IP或IP段 -o result.txt sudo ./nacs -hf IP或IP段的文件 -o result.txt sudo ./nacs -u url(支持http、ssh、ftp、smb等) -o result.txt sudo ./nacs -uf url文件 -o result.txt

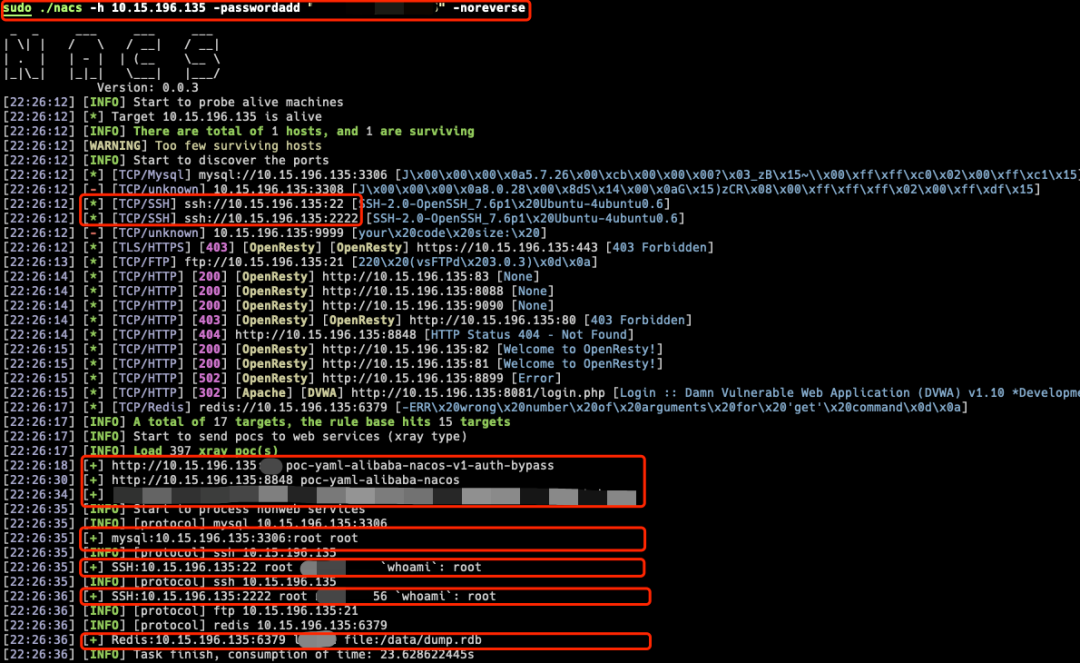

2、 添加目标IP: 对10.15.196.135机器进行扫描, 手动添加密码, 并关闭反连平台的测试(即不测试log4j等)

sudo ./nacs -h 10.15.196.135 -passwordadd "xxx,xxx" -noreverse

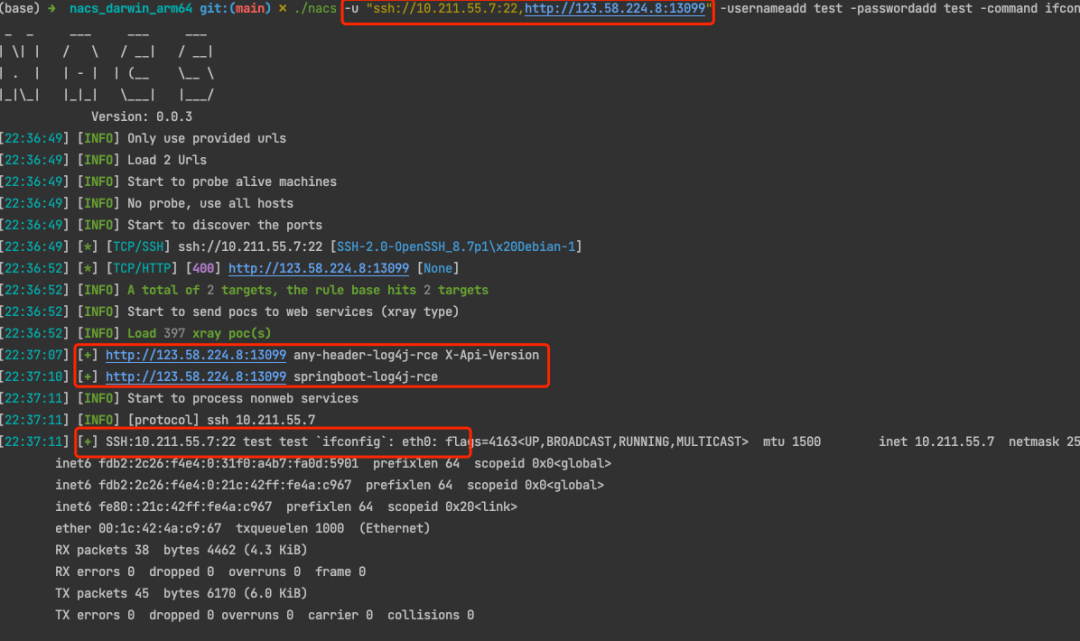

3、直接添加目标url: 对10.211.55.7的ssh端口进行爆破,添加用户名密码均为test,爆破成功后执行ifconfig;并对某靶场url尝试log4j漏洞

sudo ./nacs -u "ssh://10.211.55.7:22,http://123.58.224.8:13099" -usernameadd test -passwordadd test -command ifcofnig

可见两个log4j的poc都检测成功了,注入点在请求头的X-Api-Version字段;ssh爆破也成功了。

下载地址:项目地址:https://github.com/u21h2/nacs

VSole

网络安全专家