WannaCry勒索软件现在正在世界各地使用NSA Windows漏洞

Update —读完这篇文章后,如果你想知道过去4天里发生了什么,以及如何保护你的计算机免受恶意攻击,请阅读我们的最新文章“"

今天早些时候,一场大规模的勒索活动袭击了全球数百家私营公司和公共组织的计算机系统;这被认为是迄今为止规模最大的勒索软件交付活动。

所涉勒索软件已被确定为勒索软件的变体,即WannaCry(也称为“Wana Decrypt0r”、“WannaCryptor”或“WCRY”)。

和其他恶意勒索软件一样,WannaCry也会阻止对计算机或其文件的访问,并要求金钱解锁。

一旦感染了WannaCry勒索软件,受害者将被要求支付高达300美元的费用,以便从他们的电脑上清除感染;否则,他们的电脑将无法使用,他们的文件将保持锁定状态。

在另一条新闻中,研究人员还发现了一个大规模的恶意电子邮件活动,该活动正在以每小时500万封电子邮件的速度传播Jaff勒索软件,并在全球范围内攻击计算机。

勒索软件利用NSA的漏洞迅速传播

这个勒索软件的有趣之处在于,WannaCry攻击者正在利用从NSA获得的名为永恒蓝一个多月前被影子经纪人黑客组织抛弃。

微软在3月份发布了针对该漏洞的修补程序(MS17-010),但许多没有修补系统的用户和组织都可能受到攻击。

Also Read —谷歌研究人员发现了WannaCry攻击和朝鲜之间的联系。

该漏洞利用Microsoft Windows SMB服务器中的漏洞,能够渗透到运行未修补版本的Windows XP至2008 R2的计算机中。这就是WannaCry运动以惊人的速度传播的原因。

一旦组织中的一台计算机被WannaCry勒索软件攻击,蠕虫就会寻找其他易受攻击的计算机,并感染它们。“蠕虫功能试图感染本地网络中未打补丁的Windows计算机。同时,它还对Internet IP地址执行大规模扫描,以发现并感染其他易受攻击的计算机。这种活动会导致来自受感染主机的大量SMB流量,”微软说。

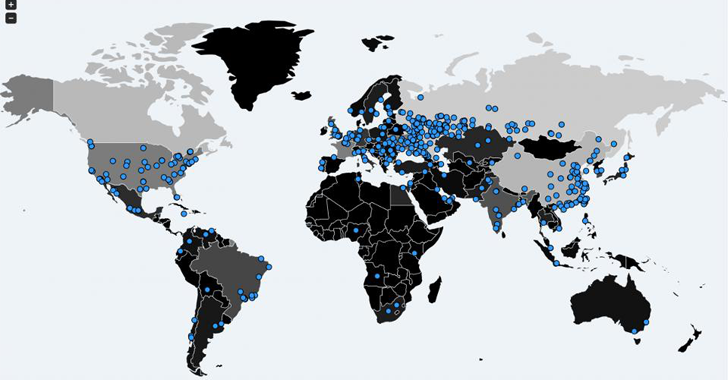

来自世界各地的感染

根据卡巴斯基实验室的数据,在短短几个小时内,勒索软件瞄准了74个国家的45000多台计算机,其中包括美国、俄罗斯、德国、土耳其、意大利、菲律宾和越南,而且数量还在增长。

根据一份报告,勒索软件攻击导致英国16家医院关闭工作,因为医生被阻止访问患者档案。另一份报告称,西班牙电信公司Telefonica 85%的计算机感染了这种恶意软件。

另一位独立安全研究人员马尔瓦雷泰克(MalwareTech)报告称,大量美国组织(至少1600家)受到了WannaCry的袭击,而俄罗斯和中国分别为11200家和6500家。

WannaCry勒索软件的屏幕截图使用不同的语言,包括英语、西班牙语、意大利语,也在Twitter上被不同的用户和专家分享。

据报道,似乎与WannaCry有关的比特币钱包开始装满现金。

西班牙计算机应急响应组织(CCN-CERT)甚至发出警告,警告用户WannaCry的“勒索软件大规模攻击”,称(翻译版):“勒索软件是WannaCry的一个版本,它通过加密机器的所有文件来感染机器,并通过SMB使用远程命令执行漏洞,将其分发到同一网络上的其他Windows机器”。

据BBC报道,“据报道,电力公司Iberdrola和公用事业供应商天然气公司也受到了疫情的影响”。

如何保护自己不受恶意攻击

首先,如果你还没有修补你的Windows机器和服务器上的永恒蓝色漏洞(MS17-010),现在就做。

为了防止此类勒索软件感染,您应该始终对通过电子邮件发送的未经邀请的文档持怀疑态度,并且除非验证其来源,否则绝不应点击这些文档中的链接。

要始终牢牢掌握所有重要文件和文档,请保持良好的备份例行程序,将它们复制到不总是连接到PC的外部存储设备。

此外,请确保在系统上运行一套主动防病毒安全工具,最重要的是,始终安全地浏览互联网。