中国黑客使用类似于 Cobalt Strike 的新 Manjusaka 黑客框架

研究人员披露了一个名为 Manjusaka 的新攻击框架,他们称之为“Sliver 和 Cobalt Strike 的中国兄弟”。

“命令和控制 (C2) 的全功能版本,用 Golang 编写,带有简体中文用户界面,免费提供,可以轻松生成具有自定义配置的新植入程序,增加了更广泛采用该框架的可能性恶意行为者,”思科 Talos在一份新报告中说。

Sliver和Cobalt Strike是合法的对手仿真框架,已被威胁参与者重新利用以执行诸如网络侦察、横向移动和促进后续有效载荷部署等利用后活动。

Manjusaka 用 Rust 编写——意思是“牛花”——被宣传为相当于 Cobalt Strike 框架,具有针对 Windows 和 Linux 操作系统的功能。据信其开发商位于中国广东地区。

研究人员指出:“该植入程序包含大量远程访问木马 (RAT) 功能,其中包括一些标准功能和专用文件管理模块。”

一些受支持的功能包括执行任意命令、从 Google Chrome、Microsoft Edge、奇虎 360、腾讯 QQ 浏览器、Opera、Brave 和 Vivaldi 收集浏览器凭据、收集 Wi-Fi 密码、捕获屏幕截图以及获取全面的系统信息。

它还旨在启动文件管理模块以执行广泛的活动,例如枚举文件以及管理受感染系统上的文件和目录。

另一方面,后门的 ELF 变体虽然包含与 Windows 对应的大部分功能,但不包含从基于 Chromium 的浏览器收集凭据和收集 Wi-Fi 登录密码的能力。

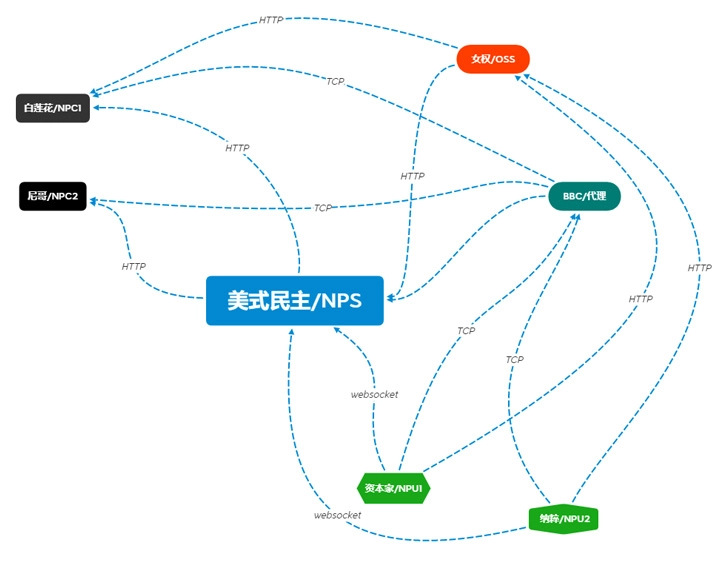

中文框架的一部分还有一个 C2 服务器可执行文件,它是用 Golang 编码的,可以在 GitHub 上的“hxxps://github[.]com/YDHCUI/manjusaka”上获得。第三个组件是基于Gin Web 框架构建的管理面板,使操作员能够创建自定义版本的 Rust 植入。

就其本身而言,服务器二进制文件旨在监控和管理受感染的端点,此外还根据操作系统生成适当的 Rust 植入程序并发出必要的命令。

也就是说,证据链表明它要么正在积极开发中,要么它的组件作为服务提供给其他参与者。

Talos 表示,它是在调查 Maldoc 感染链时发现的,该感染链利用中国以 COVID-19 为主题的诱饵在受感染的系统上提供 Cobalt Strike 信标,并补充说,该活动背后的未具名威胁行为者还使用了 Manjusaka 框架中的植入物野生。

在发现恶意行为者在其攻击中滥用另一个名为Brute Ratel (BRc4) 的合法对手模拟软件以试图躲避雷达并逃避检测的几周后,调查结果就出现了。

研究人员说:“Manjusaka 攻击框架的可用性表明犯罪软件和 APT 运营商广泛使用的攻击技术很受欢迎。”

“这个新的攻击框架包含人们期望从植入程序中获得的所有功能,但是,它是用最现代和可移植的编程语言编写的。框架的开发人员可以轻松集成新的目标平台,如 MacOSX 或更异国情调的 Linux就像在嵌入式设备上运行的一样。”