首创两大硬件级设计!从底层出发锁定安全

一、引言

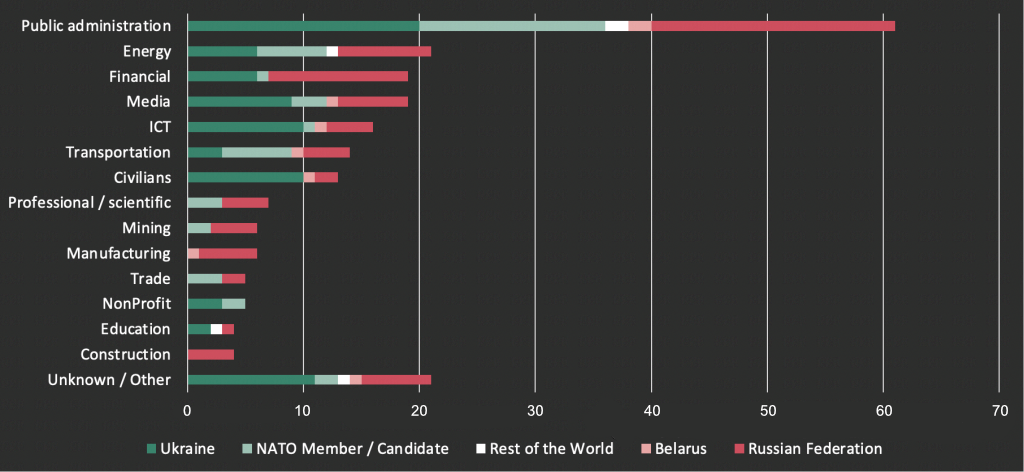

新世纪的第三个十年,网络空间攻防对抗持续升级,俄乌战争中政府机构、能源行业、财政金融机构、信息技术产业等关键基础设施行业遭受了潮水般的网络攻击,在3月28日乌克兰一家主要网络提供商遭到袭击后,乌克兰发生了全国范围的网络中断,网络连通性崩溃至战前水平的13%,在最初中断发生约15小时后才得以恢复服务。如何在极端情况下保障关基行业的网络安全,已经成为安全厂商不得不思考和面对的问题。

图1 俄乌战争中各国各行业受网络攻击影响统计

试想极端情况下,连安全设备本身都被攻击者控制,工业系统的网络安全如何保障?威努特从物理层着手,结合工业场景特点,首创两项硬件级设计——“硬件级策略防篡改设计”和“物理层纯单向设计”,既贴合工业场景的管理模式和业务特点,又解决了极端情况下的网络安全问题。

二、硬件级策略防篡改设计

等保2.0要求的“一个中心、三重防护”中,安全管理中心作为全网安全设备的大脑,在全网安全设备的管理上具有绝对的指挥权,通过一个管理中心来管理所有设备,在方便运维的同时,也带来了管理中心失陷后,全网设备的安全策略集体失效的可能。为解决以上问题,威努特首创了硬件级策略防篡改设计。

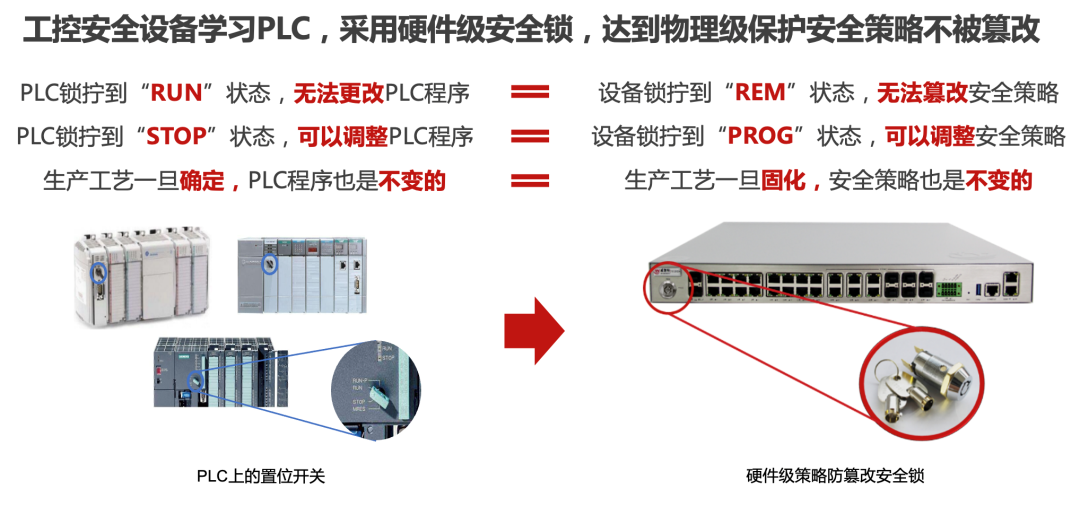

图2 给安全产品再上一把锁,锁定安全不放松

2.1设计灵感与思路

工业现场常见的PLC上通常带有置位开关,可置位到“RUN”、“STOP”状态。当PLC开关置位在“RUN”时,此时PLC程序处于运行状态,可以对PLC进行读取、监视,但不能对PLC运行程序进行修改操作。当PLC开关置位到“STOP”时,此时PLC程序停止运行,可以对PLC定时器时间、I/O点等进行修改,可编辑PLC程序等。硬件级策略防篡改安全锁也有两个状态,设备锁拧到“REM”状态时,无法篡改安全策略,设备锁拧到“PROG”状态时,可以调整安全策略。

生产业务确定之后,PLC和安全设备的的程序和策略也随之确定,只有生产业务发生变化时,才允许由专门的管理人员将置位开关或硬件锁打开,调整程序和策略。置位开关和硬件锁设计保障了产品与生产业务同频共振,符合工业场景的业务特点。

图3 PLC置位开关与安全产品硬件锁对应关系

2.2硬件级策略防篡改设计价值

1、符合工业场景需求和使用习惯。工业场景业务固定,无论是PLC等业务设备还是安全设备,其策略配置都是长期不变的,当不需要频繁改变策略配置时,简单一拧,锁定安全,更加符合工业场景的需求和使用习惯;

2、解决“一个中心,三重防护”体系下,安全管理中心失守导致的全网安全策略失效问题。当安全设备数量增多,为了降低运维成本,必不可少地需要管理中心对全网安全设备进行集中管理,当管理中心失陷时,硬件锁作为最后一道防线,可保证设备安全策略不被篡改。

三、物理层纯单向设计

“旁路设备对业务网络零影响”是业内提到旁路设备时常用的话术,但旁路设备真的对业务网络零影响吗?可以通过某电厂发生的实际事故来说明。

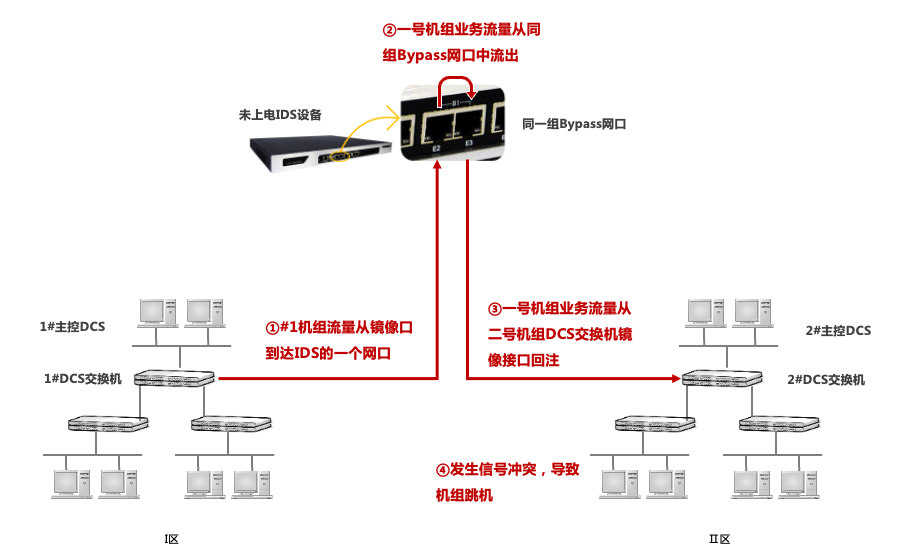

2020年12月,内蒙古某电厂进行DCS系统技术改造工作,实施人员将新增的入侵检测设备(IDS)连接至#1、#2机组DCS交换机,准备接收网络镜像流量展开分析,因误将两台机组的DCS信号接入IDS同一组Bypass网口,令两机组DCS系统直接连通,发生信号冲突,导致两台机组跳机,损失出力57万千瓦。究其原因,是交换机镜像口对接的IDS设备接口并非单向接收报文,也能转发报文,造成了两个DCS机组互通(#1、#2机组网络流量互相窜扰),机组因信号冲突而宕机。

图4 某电厂机组宕机事故发生过程

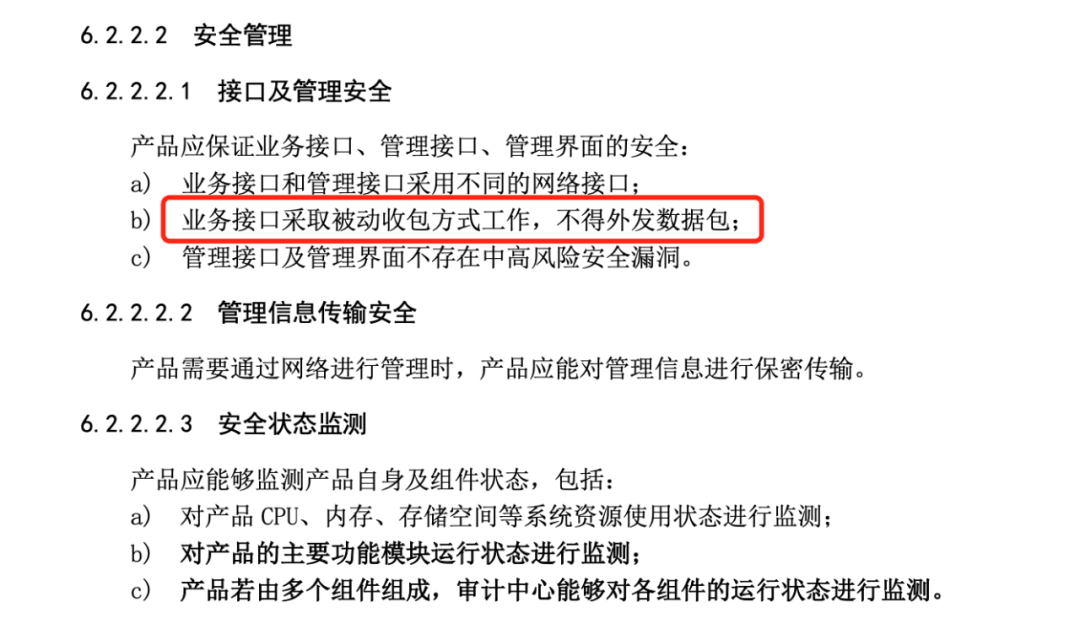

从该事故看出,旁路部署的设备,也并非完全对控制系统没有任何影响,国标GB/T 37941-2019《信息安全技术 工业控制系统网络审计产品安全技术要求》中6.2.2.2.1条款明确要求,产品业务接口采取被动收包方式工作,不得外发数据包。受到该事件和相关标准启发,威努特首创了旁路设备物理层纯单向设计。

图5 国标GB/T 37941中要求产品业务接口不得外发数据包

3.1旁路设备应用场景

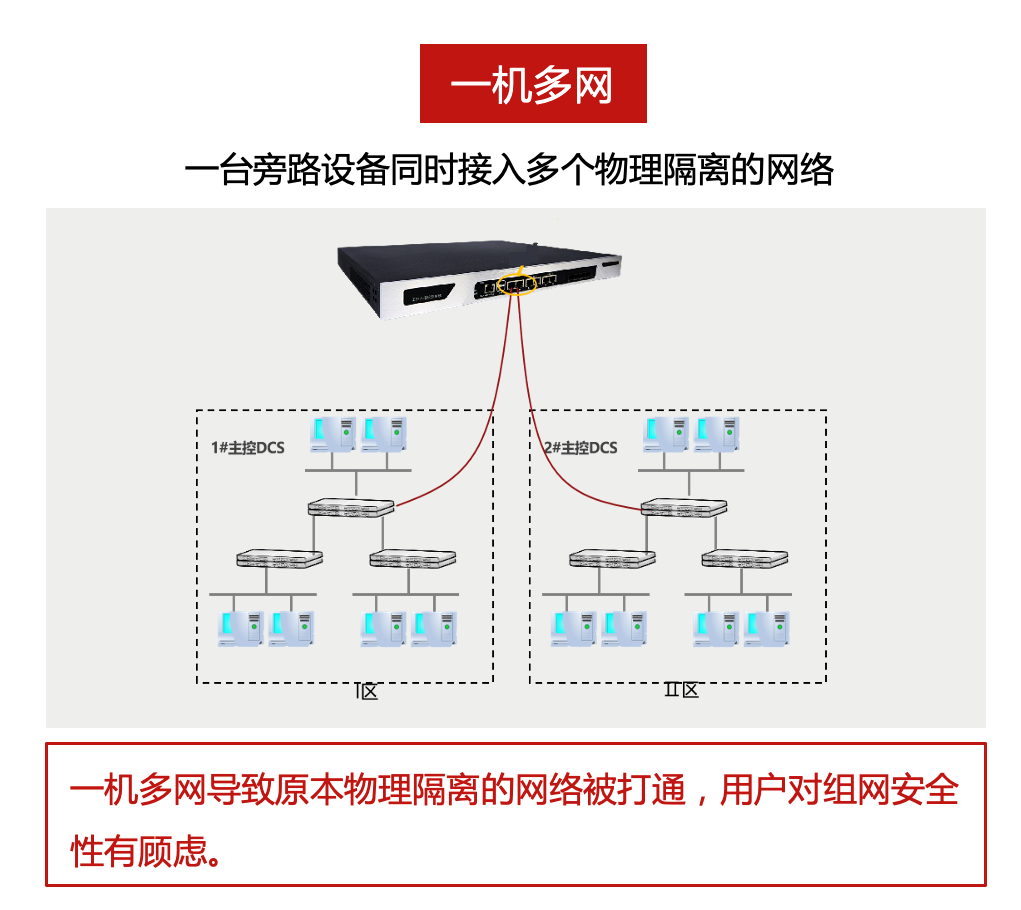

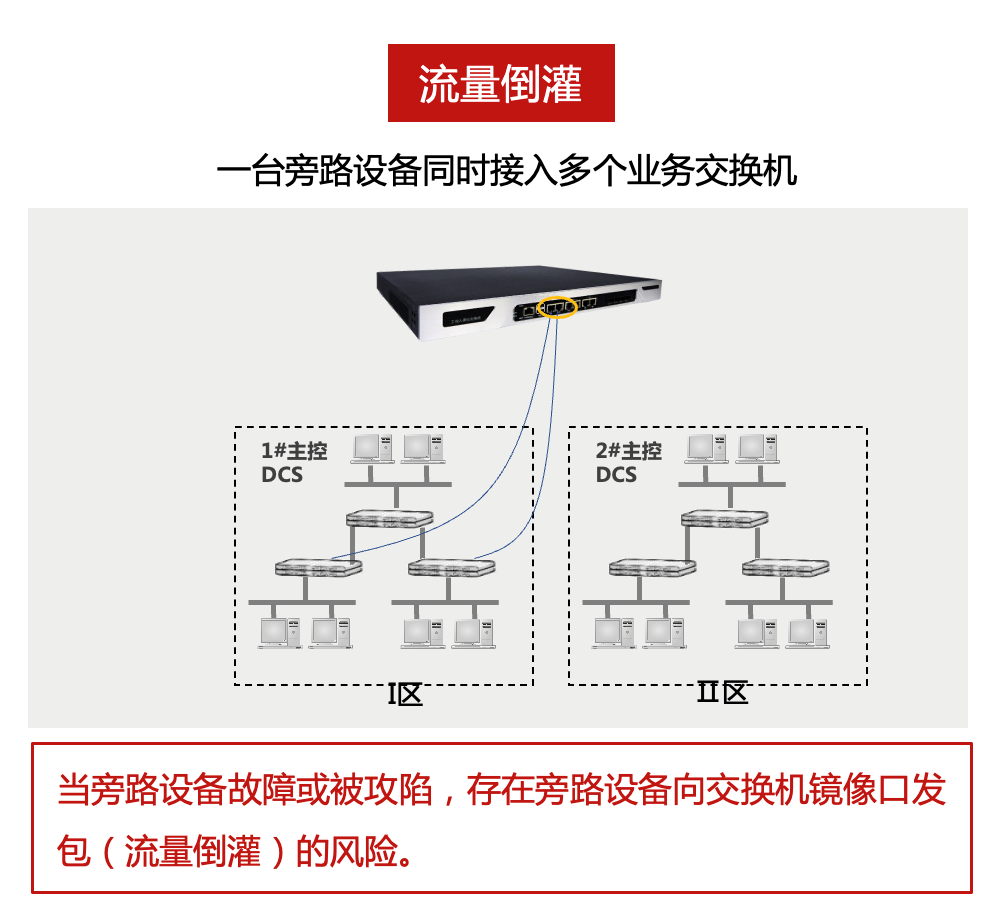

由于旁路设备往往是做检测和审计类的工作,不像边界类设备,必须放置在网络边界上才能发挥作用,所以旁路设备的应用场景常常是接入多个物理隔离的网络,对多个网络的流量进行检查和审计,这种应用场景从安全产品的功能上来讲是无可厚非的,但将一台安全设备同时接入多个本来互相隔离的网络,从网络结构上讲,已经将多个网络在物理上打通了,破坏了原有组网的隔离性,在这种情况下,如果旁路设备故障或被攻陷,存在旁路设备向交换机镜像口发包(流量倒灌)的风险。

图6 旁路设备应用场景存在风险

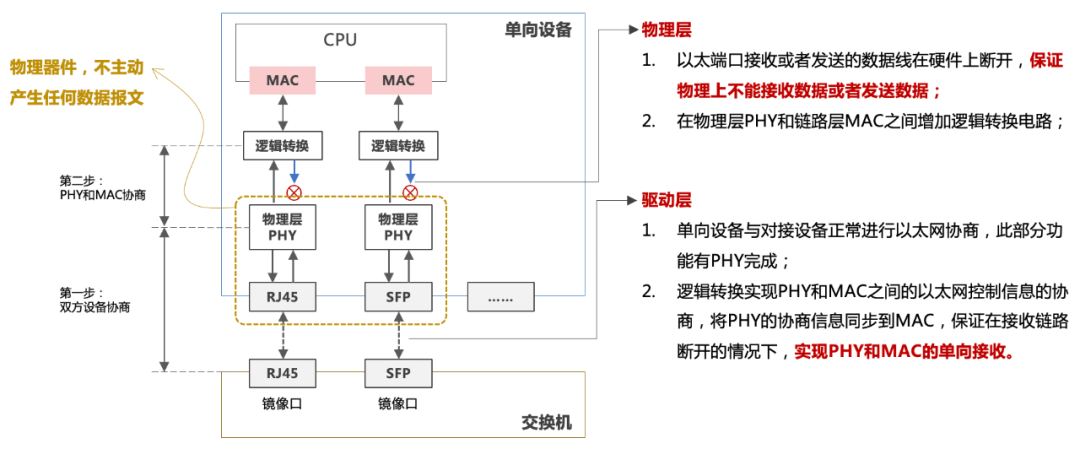

3.2物理层纯单向设计原理

通过更改逻辑链路层设计,做到流量收发单向,杜绝报文回注的可能性。从硬件设计上着手,网口接收或者发送的数据线在硬件上断开,保证物理上不能接收数据或者发送数据,实现单向传输的同时,不影响正常的以太网协商,真正上做到旁路设备对现场业务网络零影响。

图7 物理层纯单向设计原理图

3.3物理层纯单向设计价值

从物理层着手,防止旁路设备打通互相隔离的网络。当客户现场有多机组、多车间、AB网冗余的情况时,物理层纯单向设计可保证不打通互相隔离的网络,在组网上带来更高安全性;

硬件上去掉业务接口发包能力,杜绝流量倒灌风险。通过独特的PCBA设计,使旁路设备真正做到无发包,实现安全产品对业务系统真零影响。

四、结语

威努特结合等保2.0、国家相关产品标准和工业场景实际安全需求,秉承着“专注工控、捍卫安全”的使命,在网络安全对抗持续升级的今天,从底层出发,推出两大硬件级设计,旨在为工业客户解决实际问题,为工业网络安全保驾护航。