科技巨头英伟达、思科相继“中招”!企业防勒索攻击需要“特效药”

2022年勒索攻击事件

仍在全球各地频繁发生

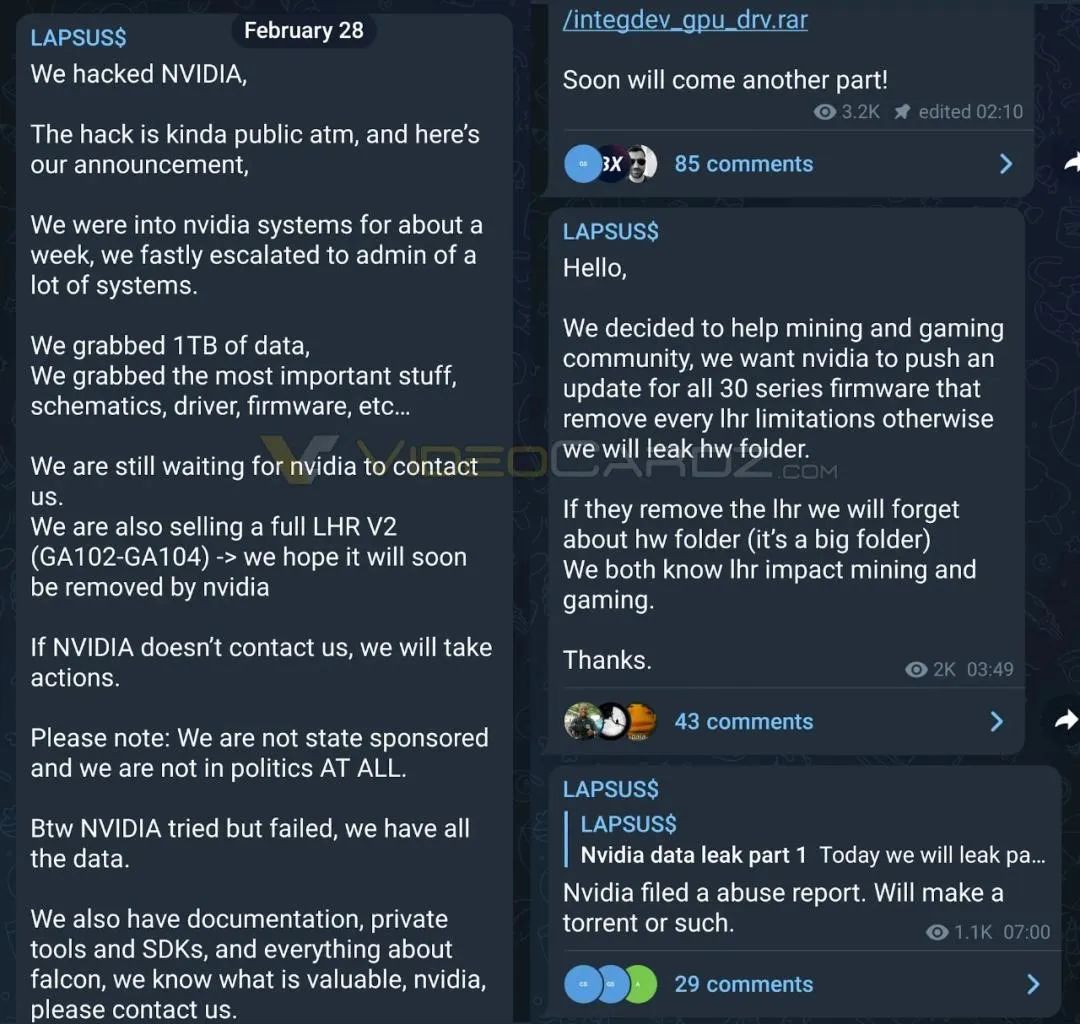

2022年2月23日,全球知名的半导体芯片公司英伟达被爆遭到勒索软件攻击,不久后,英伟达公司官方证实遭到入侵,LAPSUS$勒索组织要求删除其禁止挖矿(Lite Hash Rate,LHR)功能,否则将在线泄露员工凭据和私密信息。

勒索组织要求英伟达删除禁止挖矿(Lite Hash Rate,LHR)功能

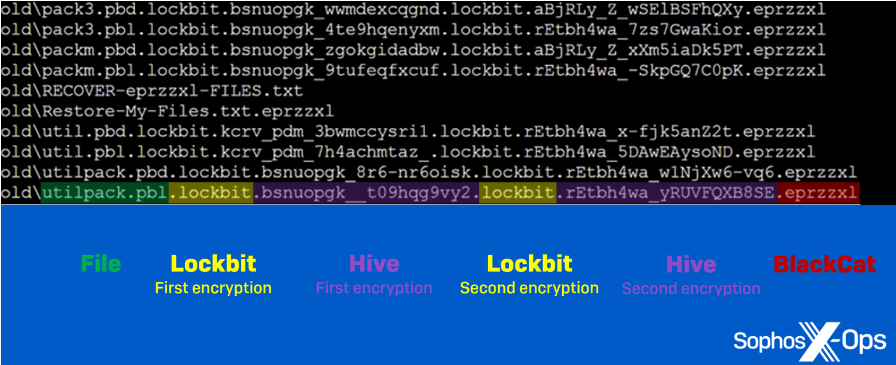

据报道,国外一家汽车供应商在2022年4-5月份的两周内同时遭受了三种不同的勒索软件攻击,导致该汽车供应商的文件被多重加密。Sophos的事件响应人员在5月中旬协助受害者对攻击进行调查,发现了被Lockbit、Hive和BlackCat勒索软件加密了三次的文件,以及加密系统上的三种不同的赎金要求文件,意味着该受害者即使向各攻击者分别支付了赎金,也很难恢复其文件。

某汽车供应商文件被勒索加密五次

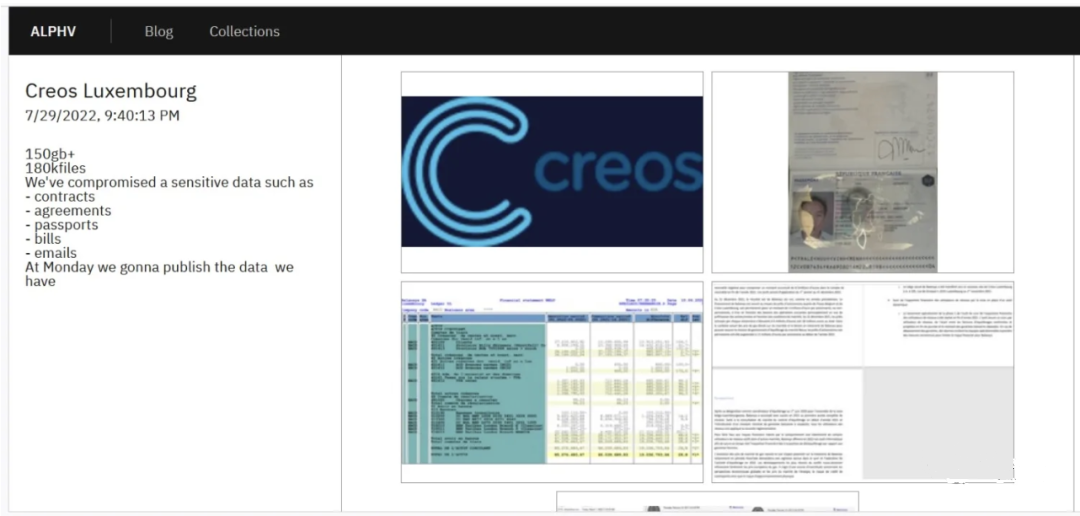

欧洲能源集团Encevo Group公司发布了一份安全公告,该集团旗下的供电网络Creos与能源制造商Enovos在2022年7月22日与23日遭到网络攻击,BlackCat勒索软件组织声称从该公司窃取了超过150GB的数据,总共180000个文件,并准备公布。

BlackCat 勒索组织表示将公布窃取的数据

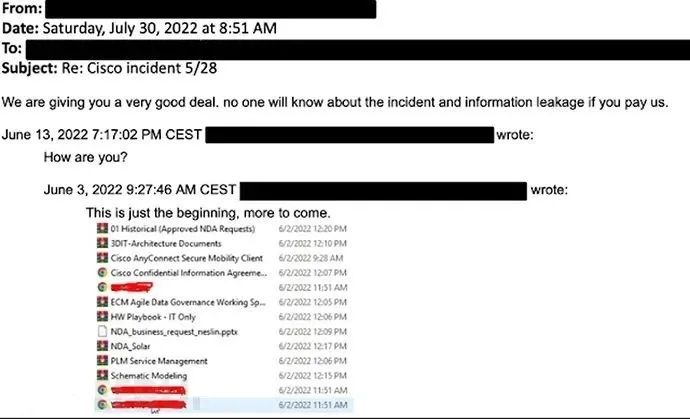

2022年8月10日,思科证实,Yanluowang勒索软件集团在今年5月下旬入侵了公司网络,勒索组织声称已经窃取了2.75GB数据,大约有3100个文件,其中很多文件涉及保密协议、数据转储和工程图纸,攻击者将此次安全事件中的文件列表发布到了暗网,试图以泄露被盗数据威胁索要赎金。

攻击者将文件列表发布到暗网

由此看来,勒索病毒已成为网络安全中的最大威胁!在勒索病毒威胁下,没有组织是绝对安全的,任何一封网络钓鱼电子邮件都可能以假乱真,而一旦点击它就无异于打开“潘多拉魔盒”,随之而来的将是敏感数据泄露、文件遭到加密、系统被迫离线等等。

三重技术手段实现勒索病毒综合防范

要防御勒索病毒攻击,则要从勒索病毒本身出发,深度剖析勒索病毒的普遍性特点,有针对性地进行干预和防范。

我们通过对流行勒索病毒的分析发现勒索病毒行为具有高度趋同性,由此梳理了勒索病毒的杀伤链模型,整个勒索杀伤链涉及感染&准备、遍历&加密、破坏勒索三个环节,感染准备阶段主要行为是漏洞利用、自身模块释放、进程中止和服务清除;遍历加密阶段主要行为是文件遍历、数据加密;破坏勒索阶段主要行为是删除系统备份、弹出勒索通知。

勒索杀伤链模型图

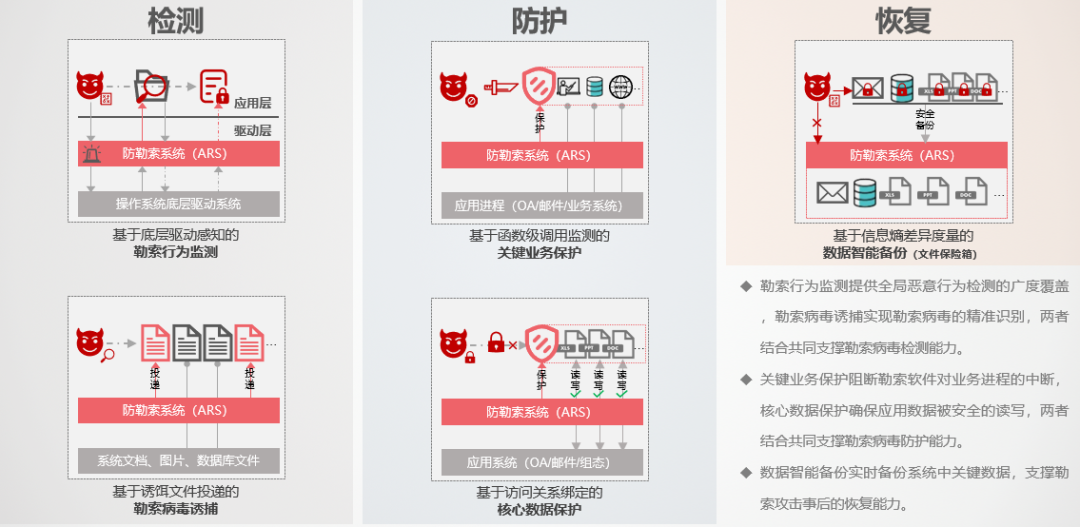

清楚了勒索病毒杀伤链的典型行为特征,接下来我们就能有效应对勒索病毒。威努特主机防勒索系统(以下简称:防勒索系统)从勒索病毒杀伤链入手,设计了检测、防护、恢复三重的技术手段,可实现全球范围内勒索病毒的防范,以多种技术手段组合应用、层层递进、相互交叉的方式来保证对勒索病毒进行最有效的防范。

主机防勒索系统防护的三重技术手段

事前检测

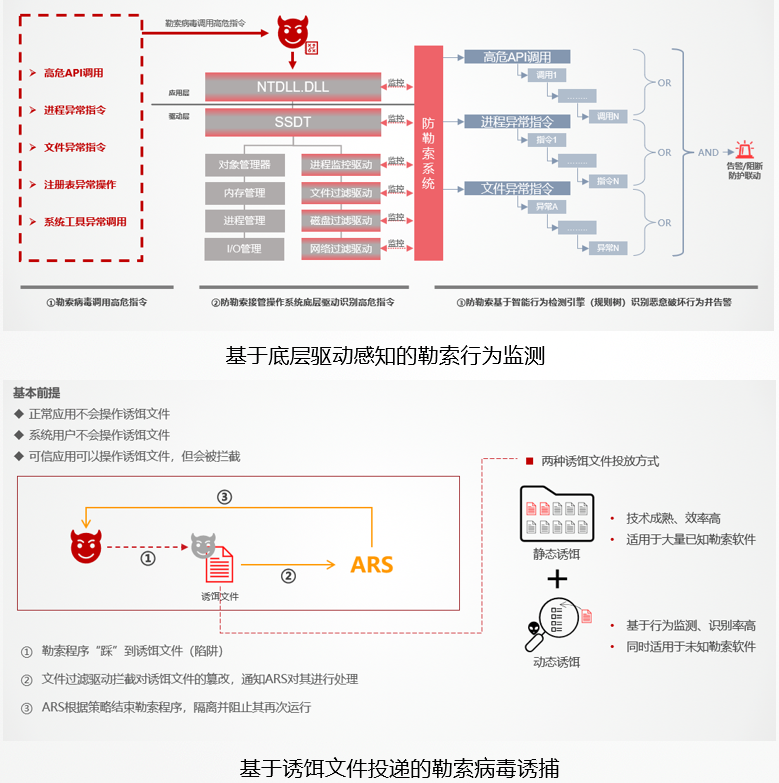

勒索病毒的磁盘遍历、进程终止、文件加密、回收站清空等行为,实际上都是在调用操作系统底层驱动的高危指令。防勒索系统安装后,会接管操作系统底层的进程、文件、磁盘、网络驱动,勒索病毒在执行高危指令调用时,必然优先被防勒索系统感知,防勒索系统内置恶意行为监测引擎,通过规则树的匹配来识别恶意破坏行为,进而实现对勒索病毒的拦截和阻断。此外,勒索病毒在磁盘遍历时,会优先检索系统常规路径,如桌面、文档路径、磁盘根目录等,然后破坏这些文件。为了提高勒索病毒的检测能力,防勒索系统安装后还会在系统中投放诱饵文件,并持续监控对诱饵文件的操作,由于正常应用一般不会访问诱饵文件,因此对诱饵文件的操作基本上可以判定为勒索病毒,防勒索系统会直接杀死可疑进程并置于隔离区。

勒索行为监测+勒索病毒诱捕

事中防护

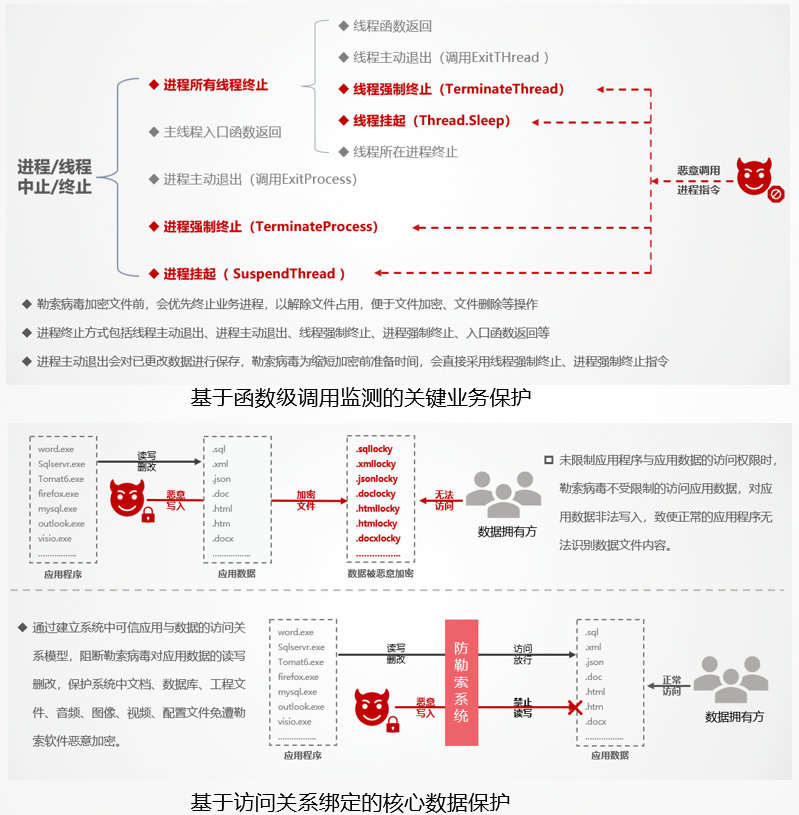

勒索病毒加密文件前,会优先终止业务进程,以解除文件占用,便于文件加密或删除操作。防勒索系统安装到操作系统后,会接管操作系统进程驱动,当有进程终止或线程退出指令时,防勒索系统会对指令来源和指令类型进行判断,如果是不可信的进程发起的跨进程、跨地址空间的指令行为,防勒索系统将会对指令操作进行拦截,从而避免勒索病毒对关键业务进程的破坏,在保障业务连续性的同时,保持关键应用对数据文件的持续占用,进而确保数据文件不会被加密勒索。

未安装防勒索系统时,无论是正常的应用,还是勒索病毒,对应用数据的读写都是不受限制的,勒索病毒随意对数据文件进行加密写入,致使用户无法正常使用数据文件。安装防勒索系统后,通过内置规则及动态识别技术,可以很方便地建立可信应用与应用数据间的访问关系模型,因为勒索病毒不在可信应用列表内,不具备应用数据的访问权限,所以勒索病毒尝试加密系统中文档、数据库、工程文件、音视频等数据文件时,将会被拦截阻断。核心数据保护功能一方面可避免应用数据被恶意加密,防范典型的文件加密勒索行为,另一方面还可以防范双重勒索中文件信息泄露的勒索行为。

关键业务保护+核心数据保护

事后恢复

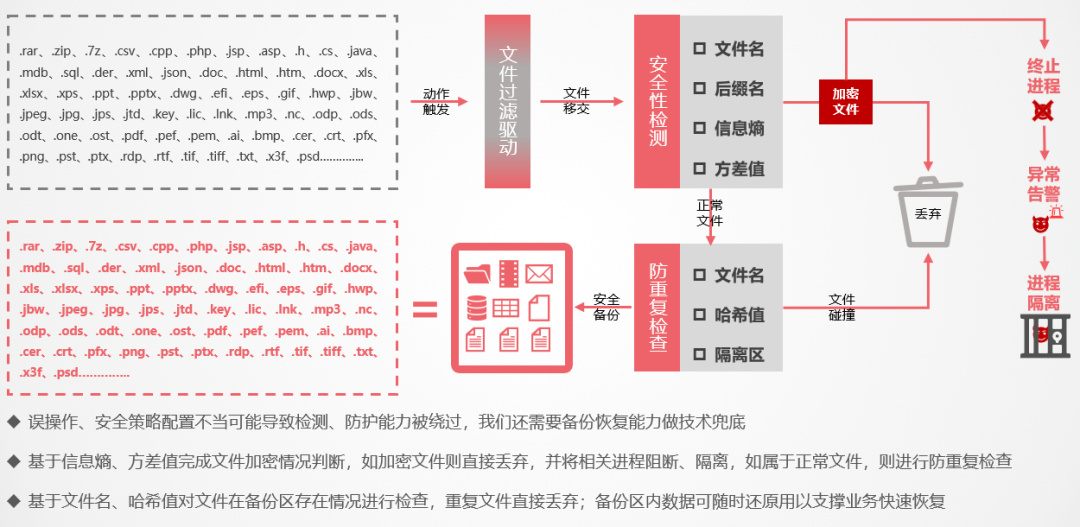

防勒索系统安装后,任何文件的操作均会触发防勒索的安全检查,可信应用文件操作放行,非可信应用文件操作将触发备份动作,在备份入库前,防勒索系统会检查入库数据的安全性,通过文件名、后缀名、信息熵、方差值完成文件是否被勒索加密的判断,已经被勒索加密的文件将直接丢弃,并对操作该文件的进程进行终止和隔离操作;被识别为正常的数据文件则经过放重复检查后进入备份区。

备份恢复技术用于对抗勒索病毒很有效,防勒索系统通过智能数据备份功能,可以安全可靠的备份现场业务数据,支撑现场业务的快速恢复。

数据智能备份

相较于其他产品,威努特主机防勒索系统具备哪些优势?

产品一:基于黑名单的传统杀毒软件防范勒索病毒

勒索即服务(Raas)的兴起,使得勒索病毒变种呈现极高频的趋势,基于病毒特征库的传统杀毒软件已经无法有效检测新型勒索病毒变种。

勒索病毒变异较快

防勒索系统不依赖病毒特征库,基于行为规则引擎检测勒索病毒恶意行为,结合主动防御技术实现新型勒索病毒的检测防范,具备勒索病毒的持续防范能力。

产品二:通过数据备份和恢复技术抵御勒索攻击

传统数据备份类产品通过备份方式将数据及关键系统进行备份,使企业在遭受勒索攻击后无需支付赎金即可快速成功实现数据恢复。但是此方式存在以下几点弊端:

第一、 搭建备份系统部署周期久,投入较大,对系统资源占用较大。

第二、备份系统不具备识别勒索加密文件的能力,无论文件是否被加密,备份系统都会进行备份,不仅增加系统的资源占用,而且会导致备份系统中数据受到污染。

第三、备份系统无法防范勒索攻击,勒索病毒同样会破坏备份数据,导致备份系统的数据库无法使用,给客户造成严重的数据损失。

所以防范勒索攻击的重点应在事前防御环节而不是放在遭受攻击后数据备份恢复环节。威努特防勒索系统不仅可以在事前全面检测勒索病毒传播感染、遍历加密、勒索破坏等恶意行为,实现进对勒索病毒的拦截和阻断,而且具有数据备份的功能。防勒索系统数据智能备份基于熵对入库数据的检查,能避免加密数据入库;同时轻量化按需触发的机制,也能尽可能减少系统资源占用。

防勒索系统五大功能

产品三:以EDR为核心的勒索攻击防护产品

终端EDR类产品注重的是针对终端主机的各种检测与响应,可以辅助以各种安全能力和策略,最大程度的了解终端的安全状态并及时反馈。但此方式也存在以下几种弊端:

第一、EDR类产品完全依赖检测能力,存在漏报的可能性,漏报会导致的严重后果,会造成巨大数据损失。

第二、无事先防范能力,难以对抗较新型的勒索攻击。

第三、此类产品大多不具备份机制,没有风险兜底的措施,一但系统遭受勒索攻击,无法支撑业务的快速恢复。

勒索攻击是一种新型威胁,需要有专门的特效药去解决,威努特主机防勒索系统具有行为检测、身份识别、权限控制、数据安全等多项策略,每项独立生效均可防范勒索病毒,构成多层次纵深防御体系,极大降低被勒索破坏的风险。