防火墙技术之NAT技术——目的NAT应用(下)

1. 前言

相信大家已经熟练掌握了单出口场景下目的NAT部署方案。本篇将解决上期遗留的问题,和大家一起来看看多出口场景下目的NAT又该如何部署。

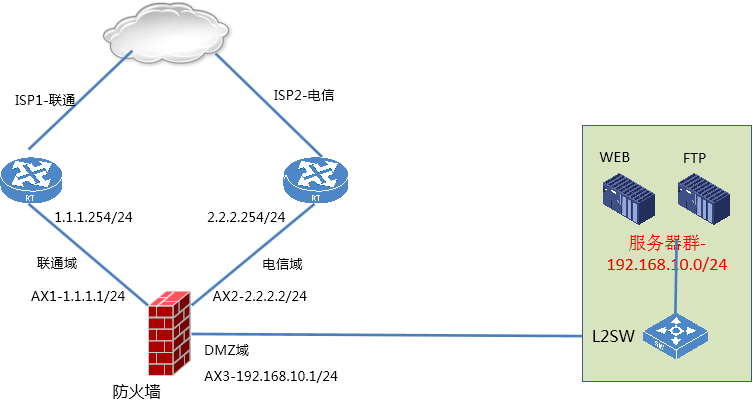

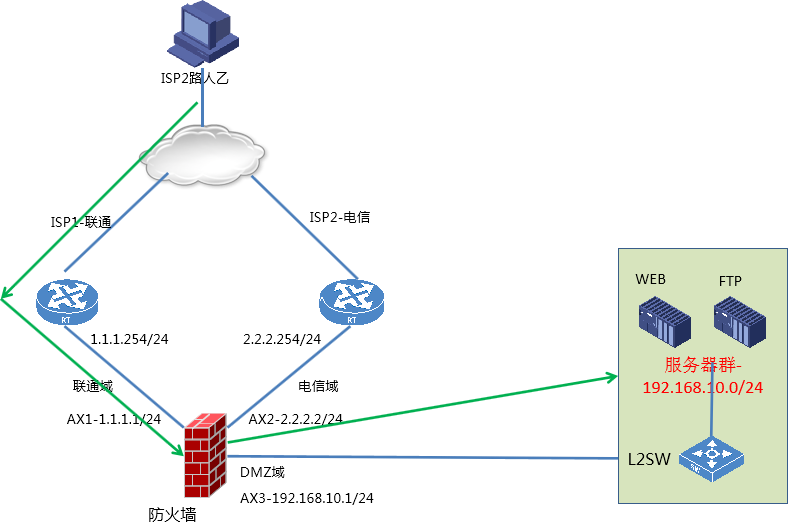

2. 双出口属于不同安全区域

如图2-1所示,某公司在网络边界处部署了防火墙作为安全网关,通过两个ISP接入Internet,既可以做到负载均衡又可以起到主备备份作用、1条链路故障后流量全部切到另外1条链路,其中Router是ISP1和ISP2提供的接入网关。为了使私网WEB服务器和FTP服务器能够对外提供服务,需要在防火墙上配置指定安全域的目的NAT功能。公司仅申请了2个(ISP1和ISP2各1个)公网IP地址,作为和运营商路由器互联地址,需要借用出接口IP配置端口映射。

图2-1 口目的NAT之双出口属于不同安全区域

2.1 接口配置

图2-2 接口配置

2.2 安全域配置

图2-3 安全域配置

2.3 静态路由配置

外网用户主动发起连接访问服务器映射的公网IP地址,正向报文到达防火墙后正确建立会话表项(形如:入接口-源IP地址-协议-源端口-目的IP地址-目的端口-出接口);服务器返回的反向响应报文直接命中会话进行转发,无需额外配置静态路由,提高防火墙转发效率;与此同时,还到达了“源进源出”的效果,有效避免了从一个域进来的报文从另一个域转出的情况出现。

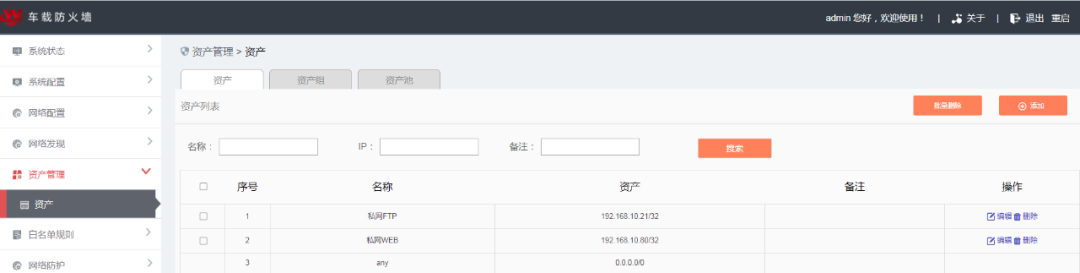

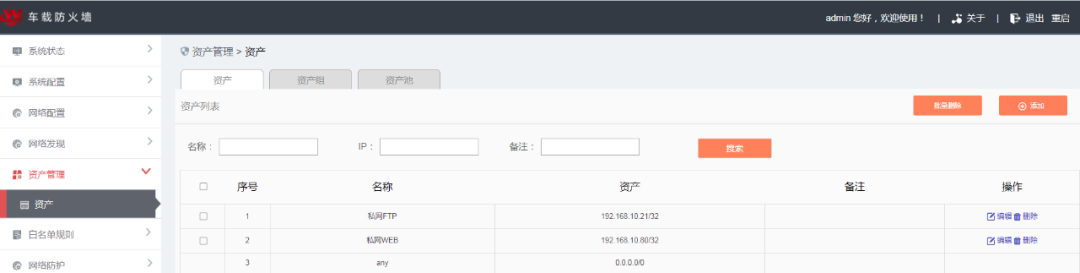

2.4 资产(池)配置

图2-4 资产配置

图2-5 资产池配置

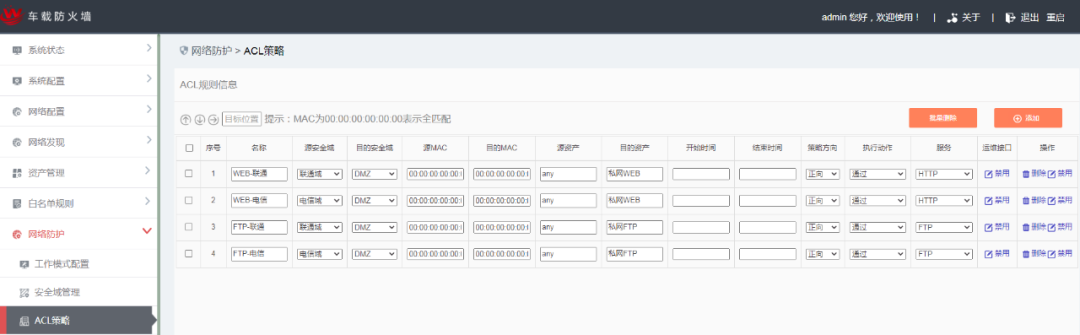

2.5 安全策略配置

图2-6 安全策略配置

2.6 目的NAT配置

图2-7 目的NAT配置

2.7 路由器配置

本案例中由于服务器映射的公网IP地址直接借用了防火墙接口IP且与路由器接口IP地址在同一网段,因此路由器上不需要额外配置静态路由便可使公网用户访问服务器映射的公网IP时的流量可以正确转发到防火墙上进行处理。

3.双出口属于相同安全区域

如图3-1所示,某公司在网络边界处部署了防火墙作为安全网关,通过两个ISP接入Internet,其中Router是ISP1和ISP2提供的接入网关。为了使私网WEB服务器、FTP服务器和DNS服务器能够对外提供服务,需要在防火墙上配置指定安全域的目的NAT功能。除了公网接口的IP地址外,公司还分别向ISP1和ISP2申请了117.11.39.31和42.122.138.252作为内网服务器对外提供服务的地址。

图3-1 目的NAT之双出口属于相同安全区域

3.1 接口配置

图3-2 接口配置

3.2 安全域配置

图3-3 安全域配置

3.3 静态路由配置

免,原理同2.3

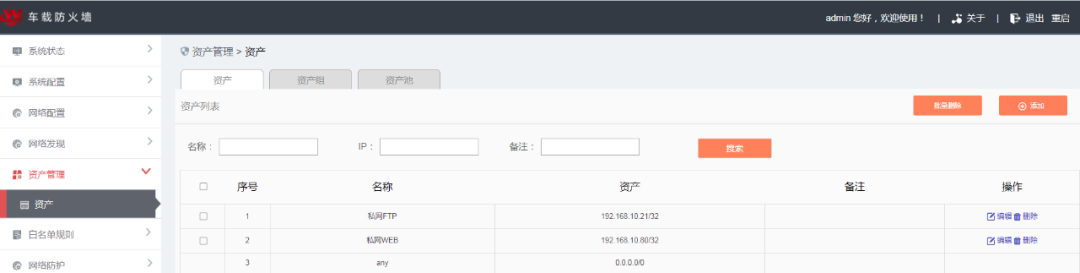

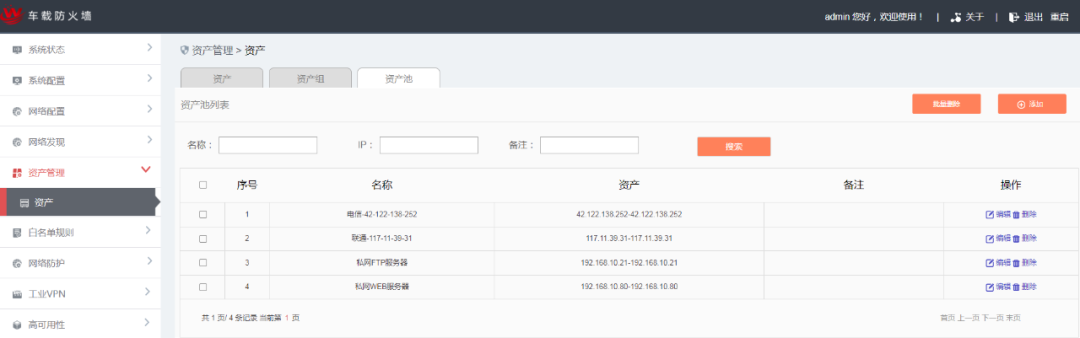

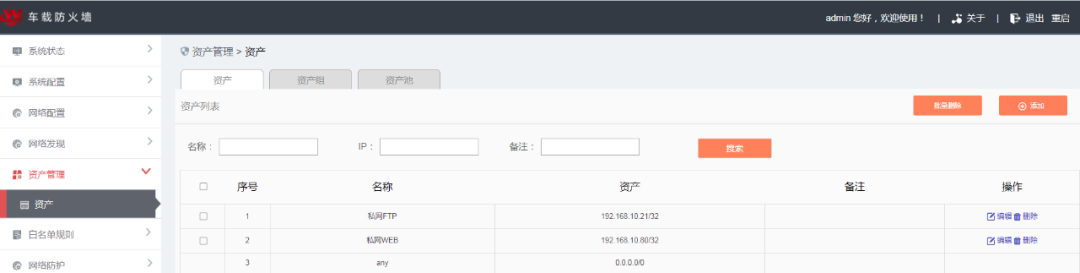

3.4 资产(池)配置

图3-4 资产配置

图3-5 资产池配置

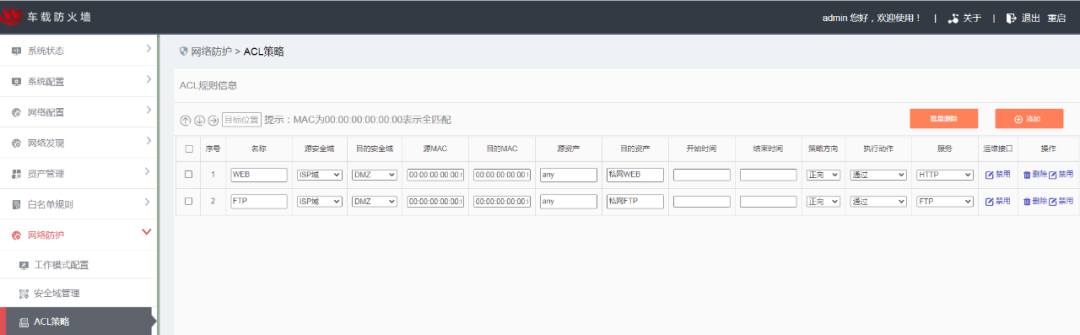

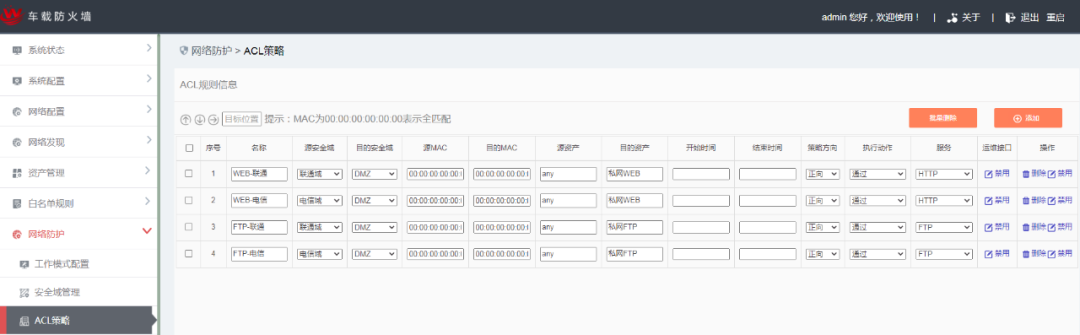

3.5 安全策略配置

图3-6 安全策略配置

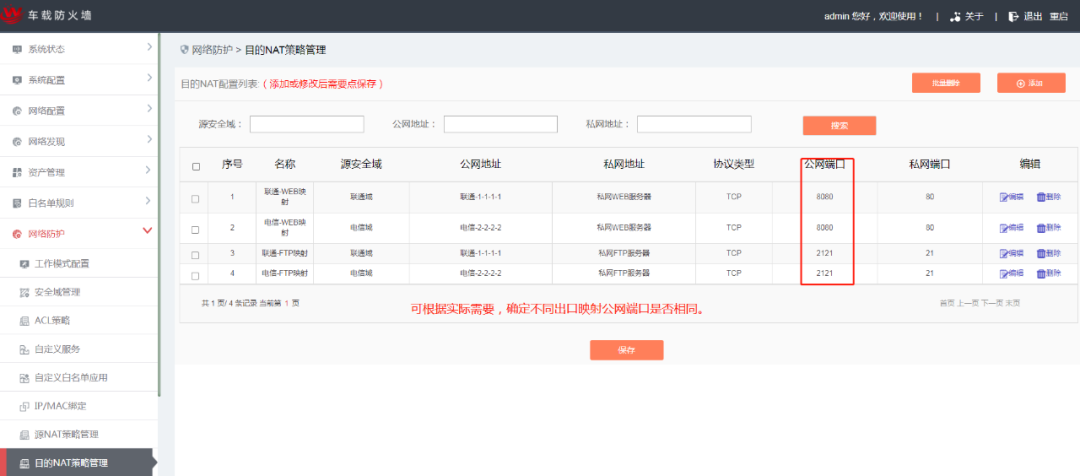

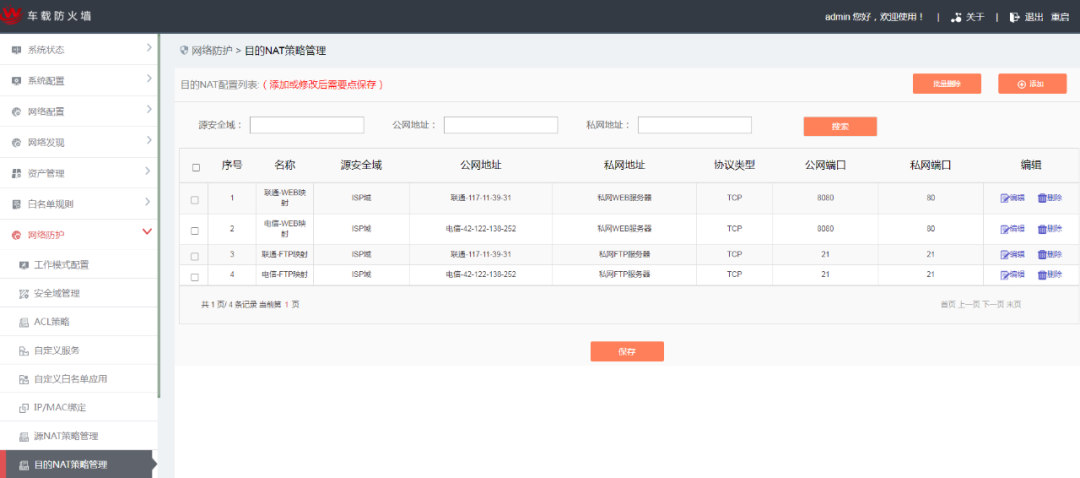

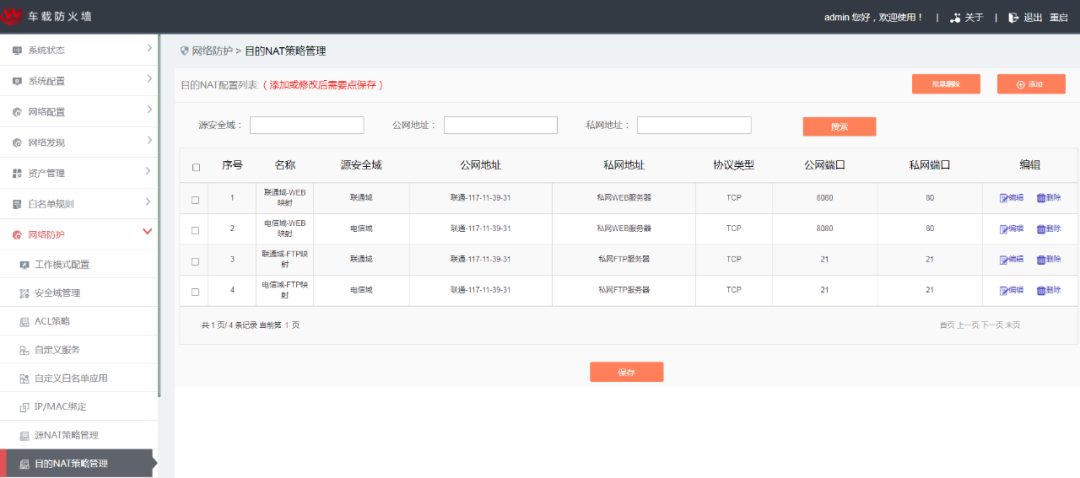

3.6 目的NAT配置

图3-7 目的NAT配置

3.7 路由器配置

由于服务器映射的公网IP地址与路由器接口IP地址不在同一网段,因此需要配置静态路由使得公网用户访问服务器映射的公网IP时的流量可以正确转发到防火墙上进行处理,本案例中具体配置为:

(1)ISP1-联通路由器:ip route-static 117.11.39.31/32 1.1.1.1

(2)ISP2-电信路由器:ip route-static 42.122.138.252/32 2.2.2.2

4.双出口使用同一个公网IP

如图4-1所示,某公司在网络边界处部署了防火墙作为安全网关,通过两个ISP接入Internet,其中Router是ISP1和ISP2提供的接入网关。为了使私网WEB服务器和FTP服务器能够对外提供服务,需要在防火墙上配置指定安全域的目的NAT功能。公司仅向ISP1申请了1个公网IP地址(117.11.39.31),作为内网服务器对外提供服务的地址,ISP1和ISP2的外网用户都通过ISP1的这个公网地址访问WEB服务器和FTP服务器。

图4-1 目的NAT之双出口使用同一公网IP

4.1 接口配置

图4-2 接口配置

4.2 安全域配置

图4-3 安全域配置

4.3 静态路由配置

免,原理同2.3

4.4 资产(池)配置

图4-4 资产配置

图4-5 资产池配置

4.5 安全策略配置

图4-6 安全策略配置

4.6 目的NAT配置

图4-7 目的NAT配置

4.7 路由器配置

由于服务器映射的公网IP地址与路由器接口IP地址不在同一网段,因此需要配置静态路由使得公网用户访问服务器映射的公网IP时的流量可以正确转发到防火墙上进行处理,本案例中具体配置为:

(1)ISP1-联通路由器:ip route-static 117.11.39.31/32 1.1.1.1

(2)ISP2-电信路由器:ip route-static 117.11.39.31/32 2.2.2.2

5.结语

至此,威努特车载防火墙支持的目的NAT功能基本介绍完毕!通过这几期的介绍不知各位读者是否有所收获,是否对威努特防火墙产品有了一定的了解,如有点滴帮助请记得收藏加关注哦。后续有机会的话再和大家一起聊聊双向NAT(如:公网用户通过公网地址访问私网服务器,但是私网服务器不允许配置网关和明细路由,此时服务器响应报文如何返回?),敬请期待!