WAF绕过工具

VSole2022-03-02 06:34:03

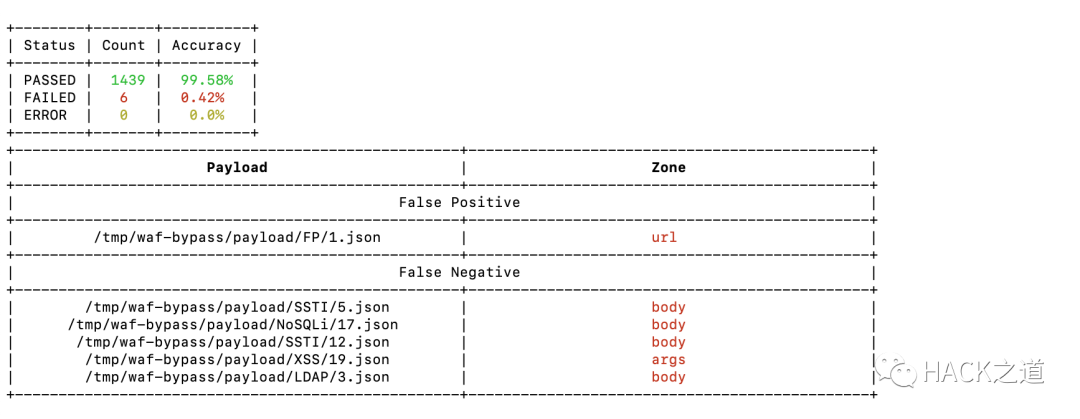

Nemesida WAF 团队 ( nemesida-waf.com ) 的 WAF Bypass 是一个开源工具 (Python3),用于使用预定义的有效负载检查任何 WAF 的误报/误报数量(如果需要,可以更改有效负载集)。使用前关闭禁用模式。

为内部需求开发的脚本,包括用于测试 Nemesis WAF 和 Nemesida WAF Free,但您可以使用它来测试任何 WAF。

如何运行

从 Docker 运行

最新的 waf-bypass 始终可通过Docker Hub获得。可以通过以下命令轻松拉取:

# docker pull nemesida/waf-bypass

使用命令运行:

# docker run nemesida/waf-bypass --host='example.com' 要么 # docker run nemesida/waf-bypass --host='example.com' --proxy='http://proxy.example.com:3128'

从 GitHub 运行源代码

# git clone https://github.com/nemesida-waf/waf_bypass.git /opt/waf-bypass/ # python3 -m pip install -r /opt/waf-bypass/requirements.txt # python3 /opt/waf-bypass/main.py --host='example.com' 要么 # python3 /opt/waf-bypass/main.py --host='example.com' --proxy='http://proxy.example.com:3128'

VSole

网络安全专家