乌克兰公布勒索软件Conti源代码

昨日,勒索软件Conti遭遇毁灭性打击,乌克兰安全研究人员公布了其软件源代码和内部通讯内容。

Conti是近年来最为活跃和危险的勒索软件团伙之一。该组织采用勒索软件即服务(RaaS)的运营模式,其中核心团队管理恶意软件和Tor站点,而招募的联盟机构则执行网络漏洞和数据加密攻击。核心团队赚取赎金的20~30%,而附属公司赚取其余部分。

2月25日Conti勒索软件组织在推特上发文(下图)宣布支持俄罗斯入侵乌克兰,并扬言任何组织如果对俄罗斯发动网络进攻,Conti将动用所有资源打击敌方关键基础设施。

Conti的声明让其加盟组织和一名秘密监控该组织活动的研究人员感到不安,一场暴风雨即将来袭。

上周日,一名乌克兰研究人员使用Twitter账号@ContiLeaks泄露了393个JSON文件,其中包含从Conti和Ryuk勒索软件组织的私人XMPP聊天服务器获取的超过6万条内部消息。

这些对话的时间跨度从2021年1月21日到2022年2月27日,提供了有关该网络犯罪组织的大量敏感信息,例如比特币地址、Conti如何组织、逃避执法、如何进行攻击等等。

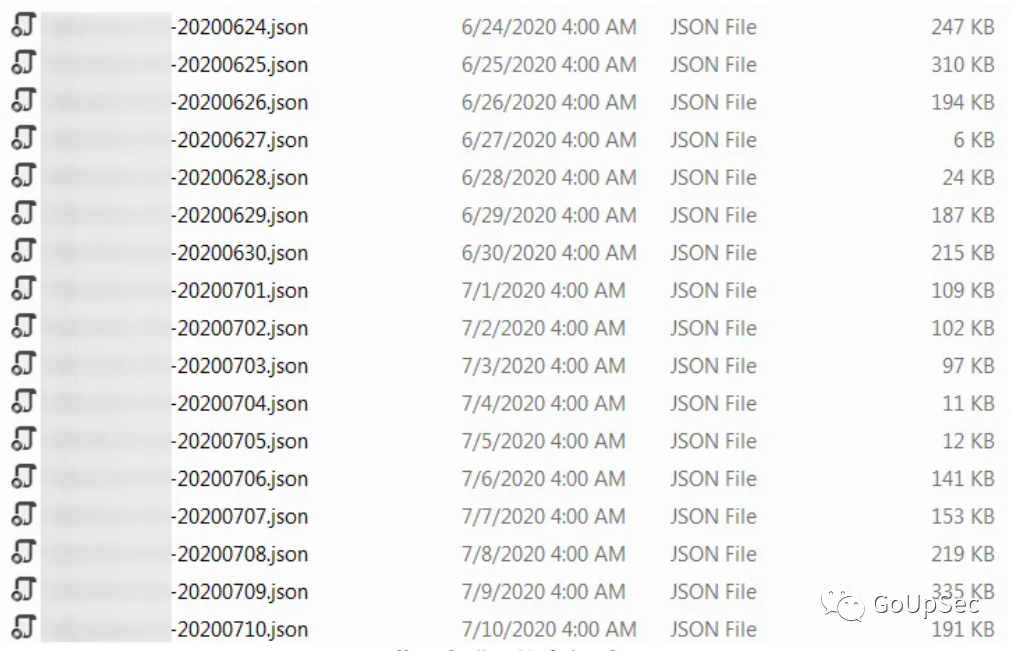

本周一,研究人员不断泄露更具破坏性的Conti数据,其中包括自2020年6月(即Conti勒索软件首次启动时)以来包含10.7万条内部消息的148个JSON文件(下图):

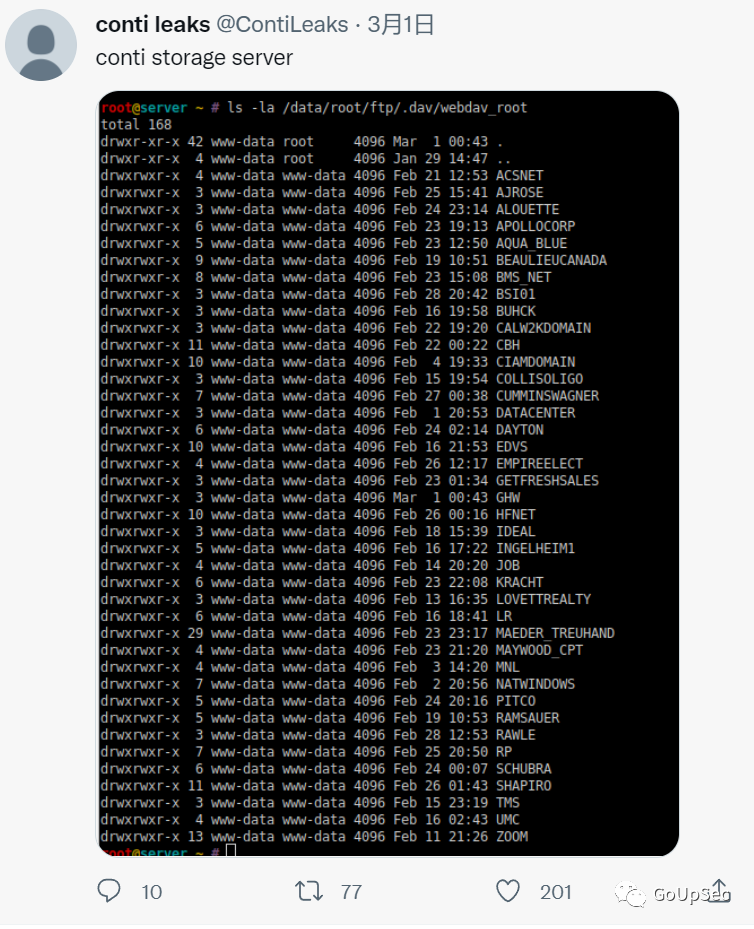

ContiLeaks周二凌晨连续发布了更多数据,包括Conti管理面板的源代码、BazarBackdoor API、存储服务器的屏幕截图等等(下图)。

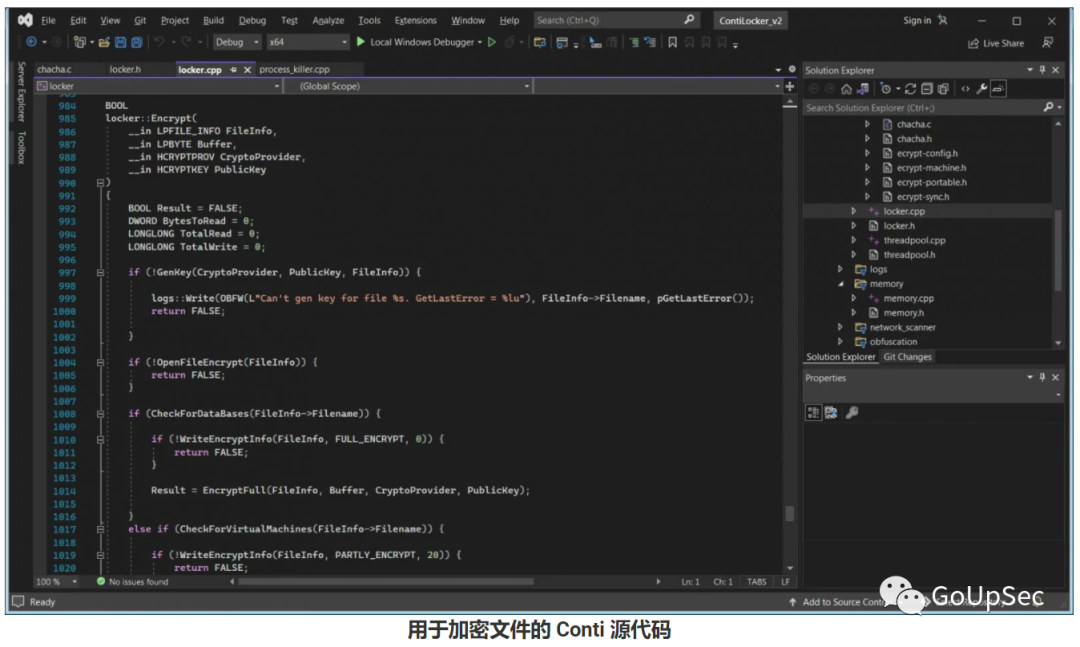

让人们“兴奋”的泄漏信息是一个受密码保护的存档,其中包含Conti勒索软件加密器、解密器和构建器的源代码。

虽然泄密者没有公开分享密码,但另一位研究人员很快破解了它,让每个人都可以访问Conti勒索软件恶意软件文件的源代码。

如果您是逆向工程师,源代码可能不会提供额外信息。然而,对于熟悉C语言的技术人员来说,这些源代码将帮助他们搞清楚该恶意软件如何工作。虽然这对安全研究有好处,但Conti源代码的泄露同时也带来了新的威胁。

正如我们在HiddenTear(出于“教育原因”)和Babuk勒索软件源代码泄露时所看到的那样,黑客们迅速利用泄露的代码来启动自己的攻击活动。Conti的源代码看上去跟该组织的运作一样“严谨和干净”,这意味着将会有大量黑客会尝试使用泄露的源代码发起他们自己的网络犯罪活动。

不过,网络安全专家指出,对黑客来说可能更有帮助的是此前发布的BazarBackdoor API和TrickBot命令和控制服务器源代码,因为如果无法访问攻击者的基础设施,就无法访问(泄露)信息。

此次“数据泄露”对于Conti的运营将产生多大的影响目前还有待观察,但毫无疑问的是,该事件对该组织来说是一个重大的声誉打击,可能导致加盟组织转移到其他勒索软件平台。

值得注意的是,这并不是Conti第一次发生严重的数据泄露事件,2021年8月份一个反水的Conti加盟机构成员发布论坛帖子公开泄露了有关Conti勒索软件运营的信息,包括Cobalt Strike C2服务器的IP地址和一个113MB的档案,其中包含大量用于进行勒索软件攻击的工具和培训材料。防御端的渗透测试人员可以通过这些资料来有针对性地提高勒索软件渗透测试技能。

Conti接连发生重大数据泄露事故也表明,网络犯罪组织也正面临与传统企业类似的数据安全威胁,有时表现甚至更加糟糕。

(来源:@GoUpSec)