次世代IT环境安全:首个针对AWS Lambda无服务器的恶意软件

- 尽管发现的首个样本危害不大,但已经能够看到攻击者是如何利用云专业知识入侵复杂的云基础设施;

- Lambda实例“数量众多,且大部分缺乏监管”,跟安全性低下、极易沦为肉鸡的物联网设备颇为相似;

- 安全专家称,许多组织对于云端开发资源并没有真正的控制权,而黑客完全可以利用松散的DevOps安全实践,通过加密货币挖矿轻松赚取经济收益。

4月6日,云安全公司Cado Security的安全研究人员表示,发现了首个公开披露的、专门针对AWS Lambda环境的加密恶意软件。

AWS Lambda是亚马逊云科技推出的通用型无服务器计算平台。

在周三发布的一份报告中,Cado Security研究员Matt Muir表示,他们基于攻击者使用的通信域名,将恶意软件命名为“Denonia”。

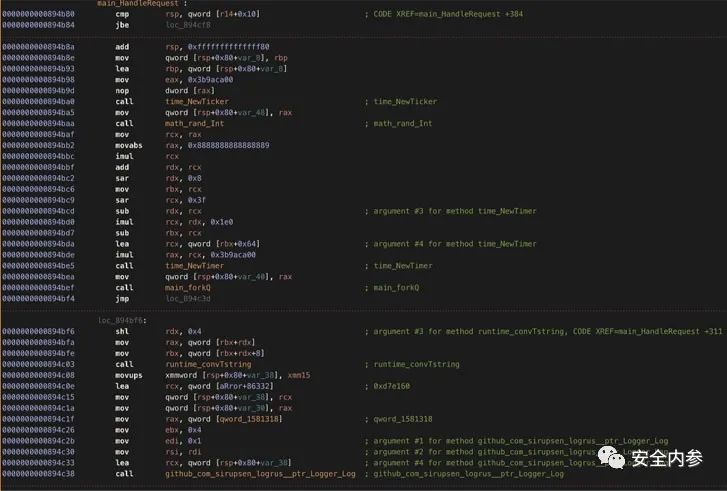

Muir指出,“这款恶意软件利用了新型地址解析技术(DoH)来隐藏命令与控制流量,能够逃避多种典型的检测措施与虚拟网络访问控制。”

“尽管发现的首个样本危害不大,只是运行了加密货币挖掘软件,但已经能够看到攻击者是如何利用先进的云专业知识,成功入侵了复杂的云基础设施。由此可见,未来很可能会出现更严重的攻击行动。从我们收集到的遥测数据来看,截至当前Denonia的传播还非常有限。”

Denonia恶意软件包含XMRig挖矿软件的定制版变体。这是一款常见软件,目前正常用户和恶意软件团伙都在用它进行加密货币挖矿。

Denonia恶意软件使用Go语言编写。Muir称,目前用Go语言编写的恶意软件越来越多,这主要是因为Go语言具有轻松“生成交叉兼容的可执行文件”等优势。

Muir还指出,他们尚未无法确定Denonia的部署方式。

他表示,“攻击者可能只是入侵了AWS访问与密钥服务,然后手动将恶意软件部署到Lambda环境。我们之前看到的另外一起案例也是这样的思路,只不过使用了更简单的Python脚本。”

“有趣的是,这并不是Denonia目前唯一的样本。我们这次公布的样本可以追溯到今年2月底,但之后又在VirusTotal上发现了另一个更早样本,上传时间为今年1月。”

Lambda实例就像物联网设备,数量众多 但安全性太差

Netenrich公司首席威胁研究员John Bambenek解释道,虽然攻击者经常会针对自动化环境运行加密货币挖矿软件,但这还是他第一次看到攻击者把Lambda当成攻击目标。

他表示,“不过这也在情理之中。毕竟许多组织对于云端开发资源并没有真正的控制权,而黑客完全可以利用松散的DevOps安全实践,通过加密货币挖矿轻松赚取经济收益。”

代码安全厂商BluBracket产品增长负责人Casey Bisson也表示,Lambda实例“数量众多,且大部分缺乏监管”,这导致了它们易受攻击且难于保护。

Bisson还将Lambda实例与Mirai僵尸网络进行类比,认为这些实例跟安全性低下、极易沦为肉鸡的物联网设备颇为相似。自2016年开始,Mirai僵尸网络利用数十万台受感染设备发动过多起规模庞大的DDoS攻击。

Bisson说,“云凭证盗窃现象已经相当常见。如今,把秘密放进代码,就相当于把秘密公之于众。”

参考来源:

therecord.media