挖 SRC 不用收集信息啦

在挖 SRC 之前,首先是选择目标企业,比如最近有几家 SRC 一起做活动,可以作为挖 SRC 的目标,有了目标之后就是做前期的信息收集,主要收集边界的资产信息,毕竟光有大目标不行,还得有小目标,比如某个网站、某个 APP,那么就开始了常规的信息收集工作,比如企业信息查询、主域名收集、子域名收集、端口扫描、指纹识别、CDN/WAF 的识别等。

整个信息收集的流程下来,少说一天,多则一周才能把目标企业的边界资产收集的七七八八,其中涉及的一些技术细节,也不是每个人都能完全搞定,需要结合多个工具去实现,这样下来就少了几天的漏洞测试的时间,那么有没有已经收集好的信息供我们使用呢?

大家最常用的就是网络空间搜索引擎,他们的原理就是不断地探测网络空间上开放的端口服务,然后在此基础上做一些指纹识别的工作,当大家有需要时,直接搜索相关资产即可,这是一种方式。

最近这段时间,我们也在开发类似的系统,肯定不如人家这么高大上,以简单实用为主,以企业目标为起始点,将边界资产信息收集的流程走完,梳理出一份资产信息报告,供大家参考,涉及的技术也就是上面提到的那些信息收集的工作。

0x00 适用场景

主要的使用场景包括以下三个:

场景一:作为甲方安全从业者,想快速了解自家企业边界上开放的资产信息,能够更有针对性地进行防护

场景二:作为白帽子,想要快速了解目标企业的边界资产信息,能节省大量的时间专注漏洞挖掘

场景三:作为渗透安服人员,接到项目之后,想要快速了解客户的边界资产,可以更有效的提供测试服务

目前来说这套系统主要满足以上三个场景的使用,如果你正好有需求,欢迎联系 myh0st 咨询试用。

光介绍显得很无力,有没有实际的案例参考呢?接下来以国外的某个赏金目标为例,看看能收集到哪些信息。

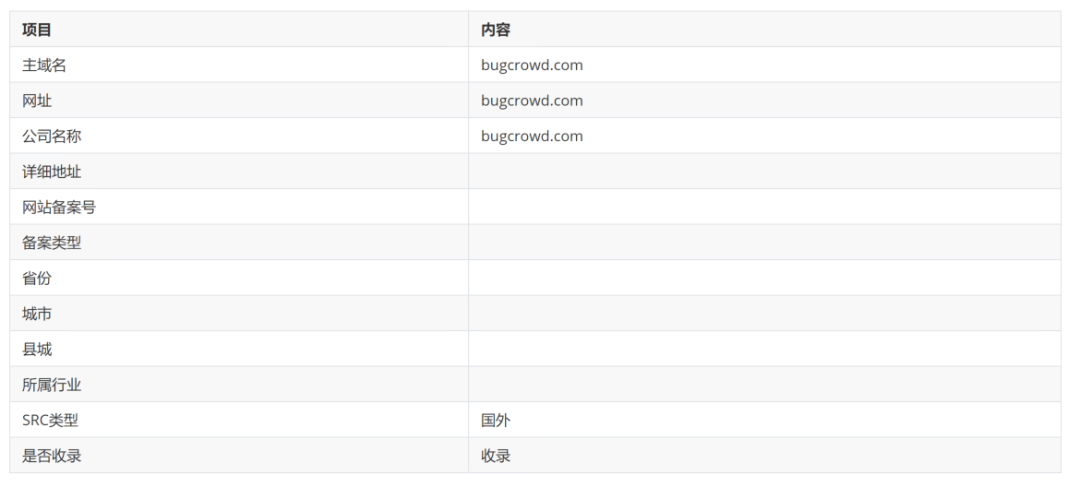

0x01 企业基本信息

对于国外的企业,目前基本信息不多,主要包括内容如下:

通过这个部分可以对目标有一个大体的认识,知道是什么行业,备案的信息以及地址等。

0x02 企业注册的所有主域名

这部分内容主要来自备案信息查询,通过查询企业的备案号,然后反查备案了哪些域名,从而判断企业注册了哪些主域名,对于国外的企业,暂时没有很好的办法,需要人工收集,案例仅做演示:

同时还收集了这些主域名的域名解析信息,比如 mx 记录可以知道目标使用了哪些邮箱服务,泛解析 IP 可以了解目标域名是否配置了泛解析,如果配置了泛解析,那么通过 dns 枚举的方式收集的子域名结果就不准确了。

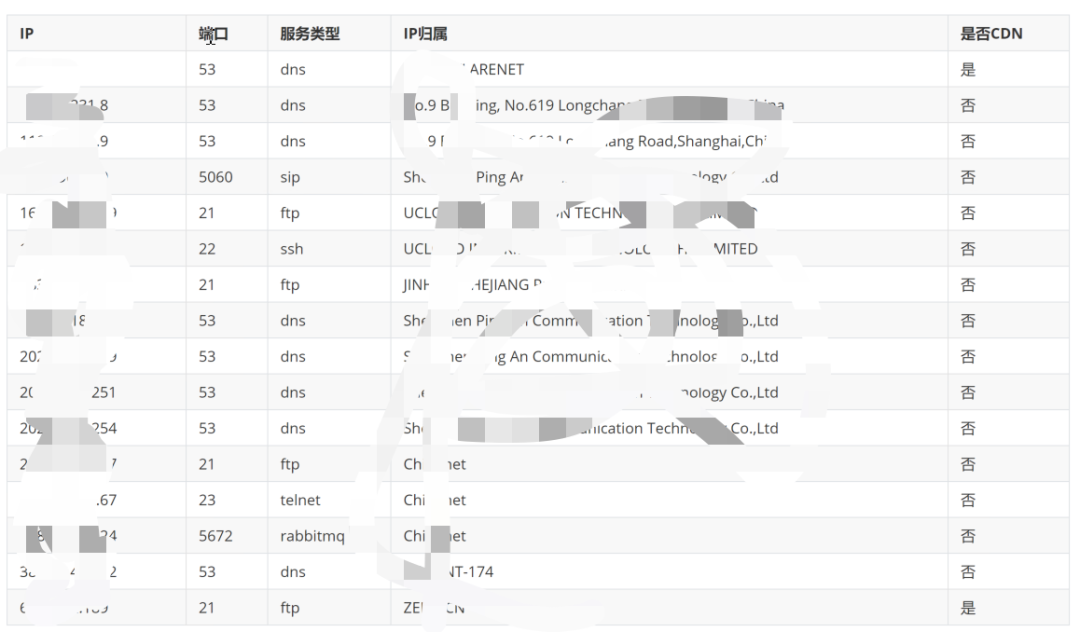

0x03 IP 端口指纹信息

这部分内容主要通过端口扫描,然后结合 nmap 的指纹进行端口服务识别,比如:

通过识别出的端口指纹信息,可以指导我们接下来的一些测试用例和方法。

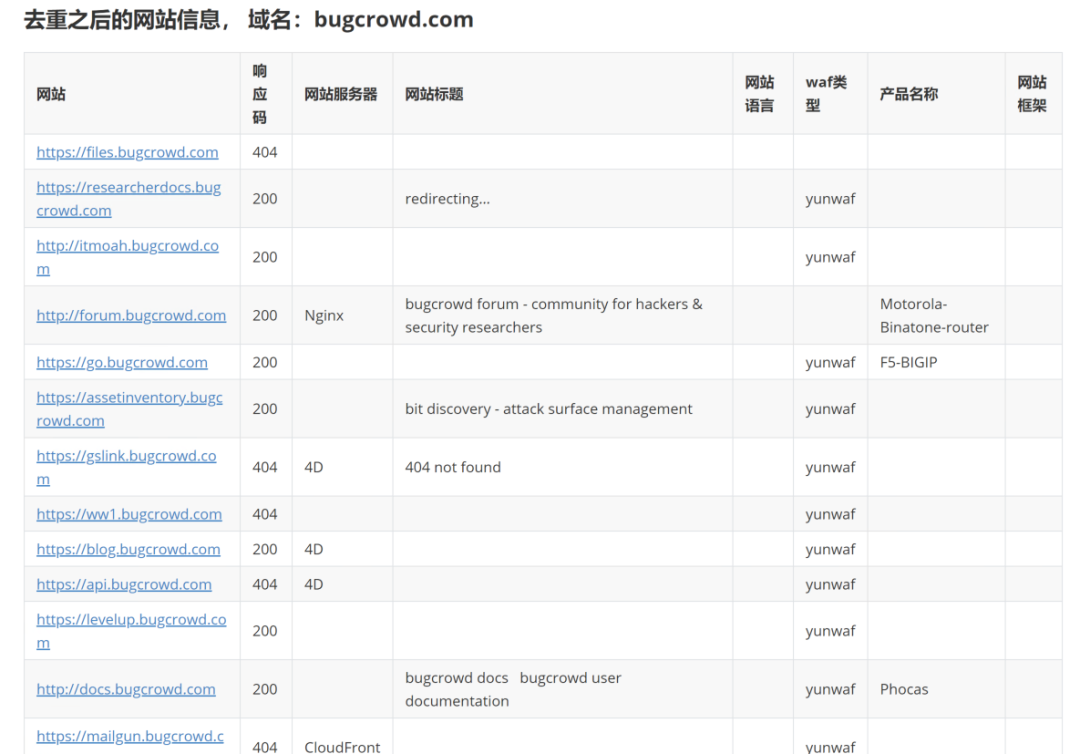

0x04 网站去重后的合集

这部分内容是通过某种自定义算法,对所有网站的信息进行处理,然后统计去掉类似网站,在实际的环境中,有很多域名可能同时指向一个网站,或者存在某种安全防护系统,导致所有访问指向相同的页面,所以需要对这部分网站进行去重处理,比如:

在收集边界应用的同时,对其进行指纹识别,包括服务器类型、网站使用开发语言、使用的 waf 类型、使用的框架或者通用系统设备等,可以有效指导我们进一步制定测试方案。

除了这份报告之外还会提供收集的原始信息,比如子域名列表、网站列表等,供大家参考使用,可以自行基于此数据进行信息拓展。

0x05 如何获取这些内容

这个内容属于信安之路为大家提供的一种信息收集的服务,如果你有相关需求可以联系微信 myh0st 咨询,针对每次服务的收费,初步制定为:

信安之路 VIP 成员(成长平台注册会员):9.9 元/次服务

其他未加入 VIP 的成员:19.9 元/次服务

这些信息仅供在授权情况下使用,利用这些信息切勿做违法的活动,一切后果由使用方承担。

0x06 总结

信息收集的能力是每一个渗透测试工程师都应该具备的,只要你付出时间和精力,你也可以收集到相应的信息,如果你想节省这部分信息收集的时间,可以来体验体验。