干货 | 源码免杀之Mimikatz

VSole2022-05-14 06:42:18

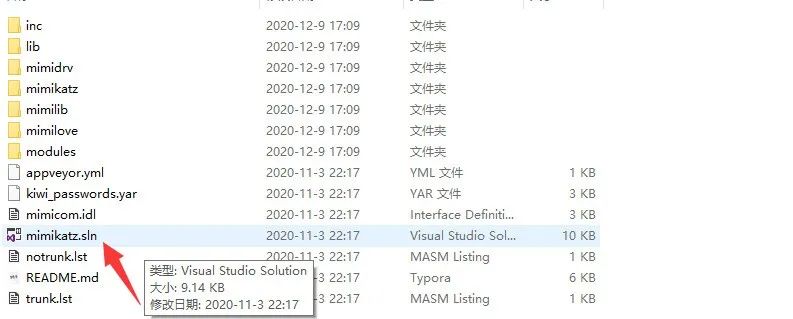

1.Mimikatz源码下载

首先在github下载mimikatz源码

https://github.com/gentilkiwi/mimikatz

使用vs2017打开工程

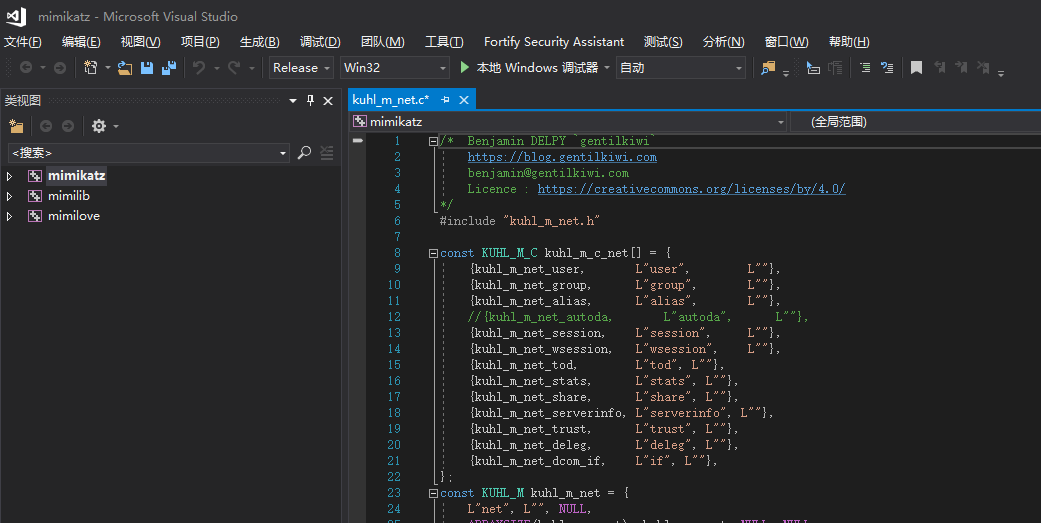

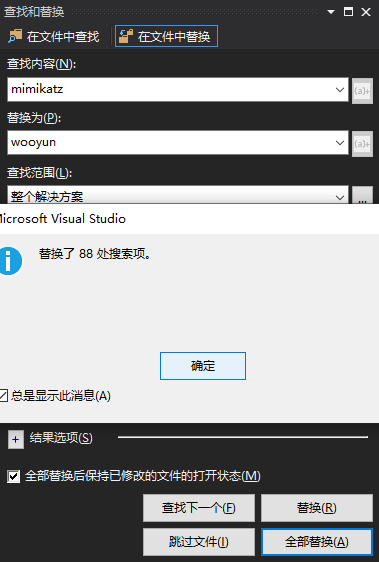

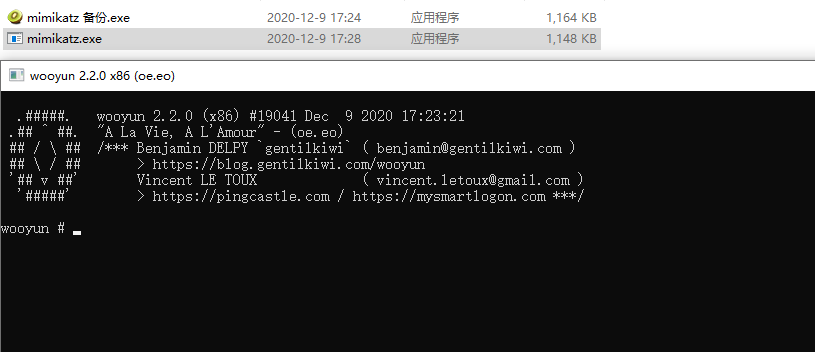

2.替换mimikatz字符串

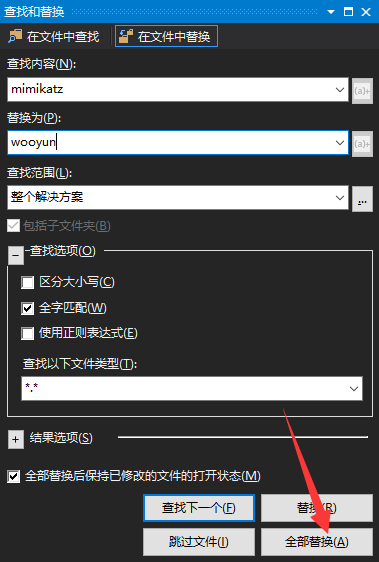

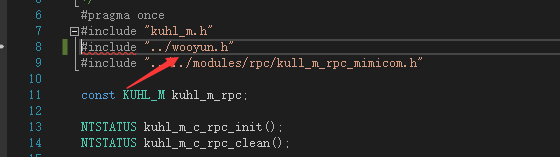

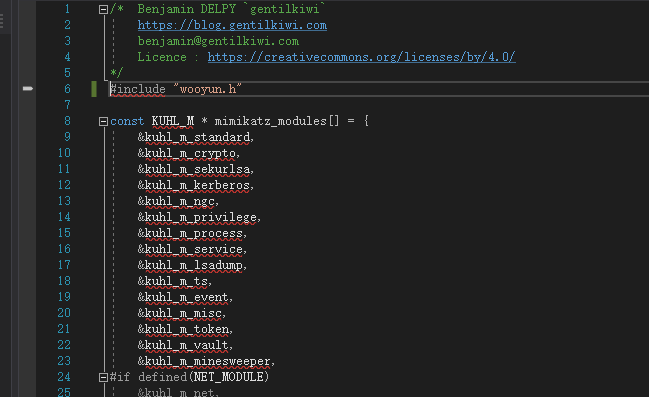

在程序没有运行的情况下,一般都是通过特征码判断的。而且Mimikatz这些知名工具的内容像mimikatz、作者信息之类的字符串就很容易被做为特征码识别。 通用阅读源码大体可以了解存在比较明显的关键字:mimikatz、MIMIKATZ以及mimikatz/mimikatz/pleasesubscribe.rc文件的一些内容。可以利用Visual Studio的替换功能实现关键字的处理。操作如下: 编辑 -> 查找和替换 -> 在文件中替换 -> 区分大小写 mimikatz替换为wooyun MIMIKATZ替换为WOOYUN 将mimikatz.xx文件重命名为wooyun.xx(“xx“代表任意后缀) 编辑 mimikatz/mimikatz/wooyun.rc,将一些名称进行修改,还有种类编辑器注释作者名称。

按ctrl+shift+f替换所有文件中的mimikatz字符串

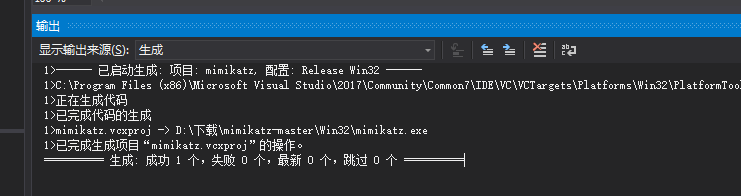

3.解决方案配置

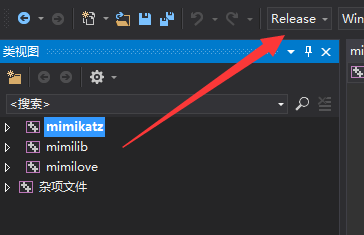

首先勾选release

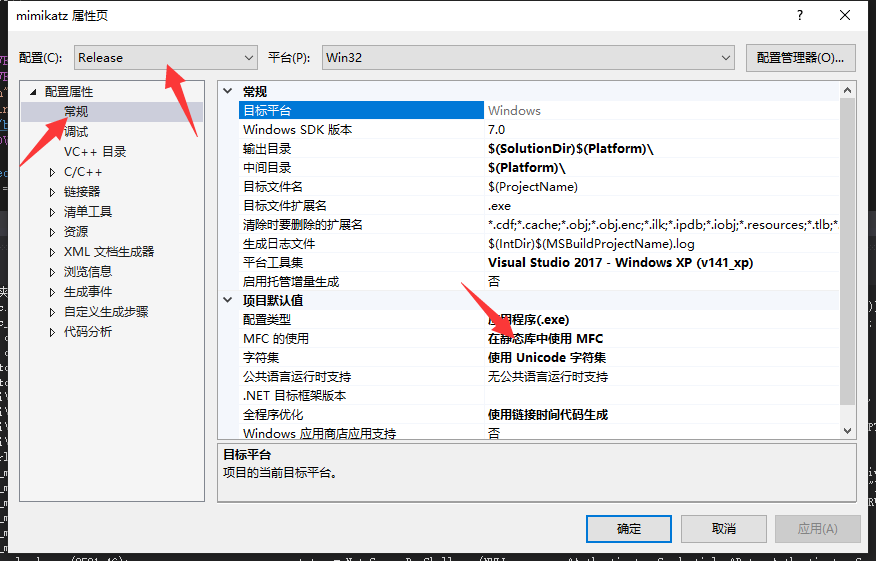

然后右键mimikatz项目属性,在常规中MFC的使用中选择在静态库使用MFC

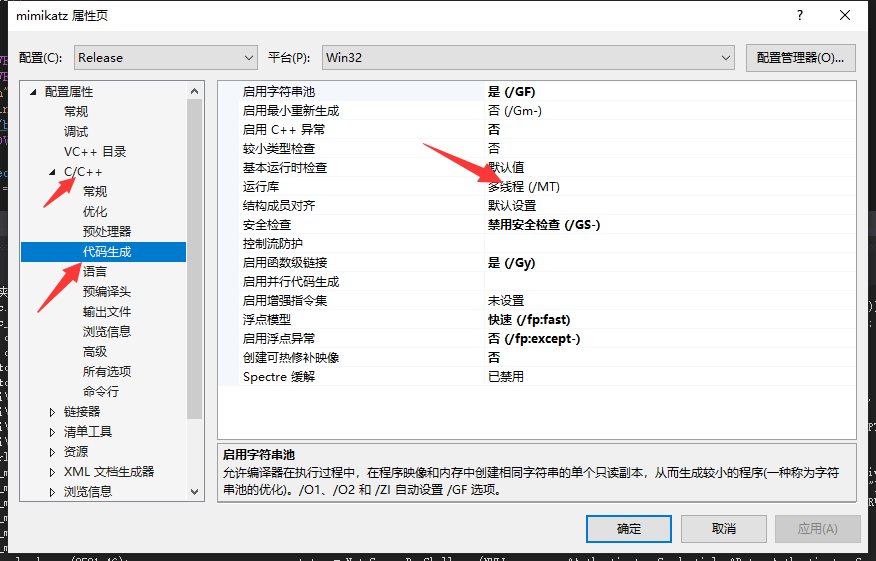

在c/c++中运行库选择多线程(/MT)

4.解决报错

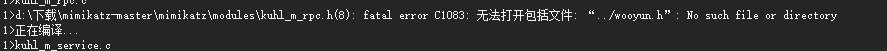

点击生成会发现两处报错都是找不到wooyun.h

双击这一行,会来到报错代码处

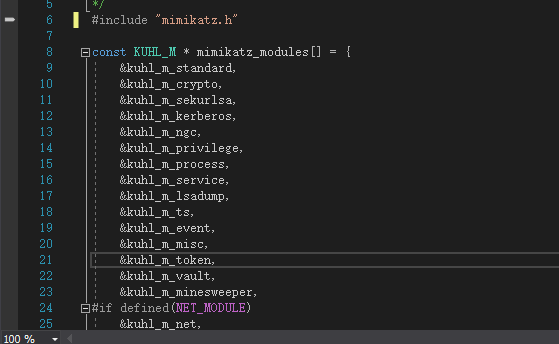

将wooyun重新改为mimikatz

还有一处一样操作

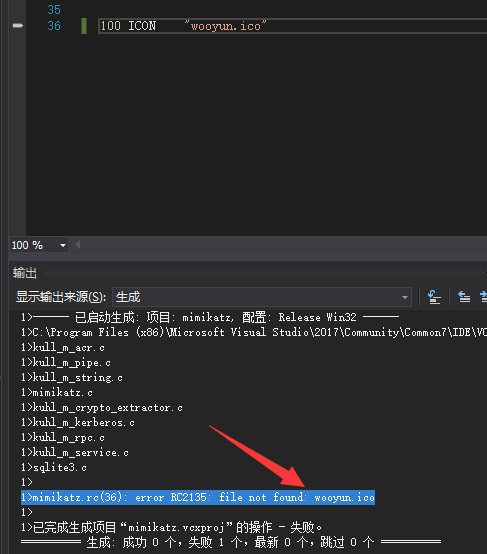

重新生成,依然是找不到文件错误

将wooyun.ico改为mimikatz.ico,重新生成

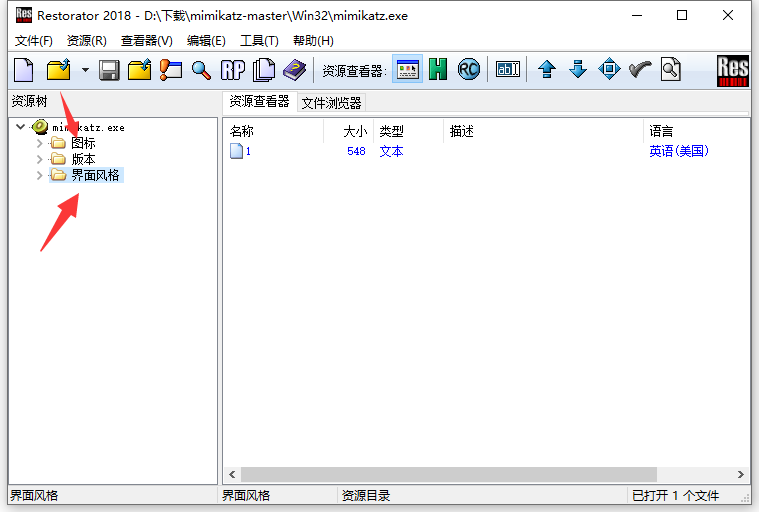

5.删除默认的静态资源

使用360查杀发现已经免杀

但是发现打开mimikatz时会被360动态拦截

使用Restorator 2018编辑静态资源

删除图标和界面风格

删除图标和界面风格

打开mimikatz发现已经绕过动态查杀

VSole

网络安全专家