腾讯安全威胁情报中心推出2022年4月必修安全漏洞清单

腾讯安全威胁情报中心推出2022年4月份必修安全漏洞清单,所谓必修漏洞,就是运维人员必须修复、不可拖延、影响范围较广的漏洞,不修复就意味着黑客攻击入侵后会造成十分严重的后果。

腾讯安全威胁情报中心参考“安全漏洞的危害及影响力、漏洞技术细节披露情况、该漏洞在安全技术社区的讨论热度”等因素,综合评估该漏洞在攻防实战场景的风险。当漏洞综合评估为风险严重、影响面较广、技术细节已披露,且被安全社区高度关注时,就将该漏洞列为必修安全漏洞候选清单。

腾讯安全威胁情报中心定期发布安全漏洞必修清单,以此指引政企客户安全运维人员修复漏洞,从而避免重大损失。

以下是2022年4月份必修安全漏洞清单详情:

1.ATLASSIAN Jira 身份认证绕过漏洞

概述:

2022年4月22日腾讯安全监测发现, Atlassian 官方发布安全通告,提示其 Jira Seraph 存在漏洞,漏洞编号CVE-2022-0540。可影响包括Jira、Jira Service Management等产品,导致攻击者可绕过身份验证等危害。

JIRA是Atlassian公司开发的项目与工作管理工具,被广泛应用于项目跟踪和敏捷管理等领域。

Jira 和 Jira Service Management 使用了Jira Seraph作为web身份认证框架。

未经身份验证的远程攻击者可利用Jira Seraph中的该漏洞,通过发送特制的 HTTP 请求绕过身份验证。

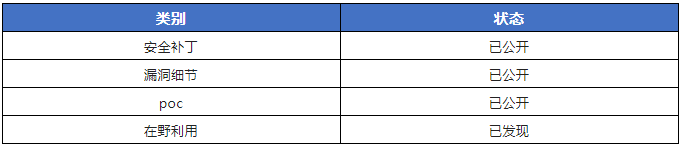

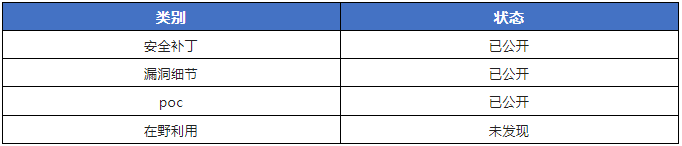

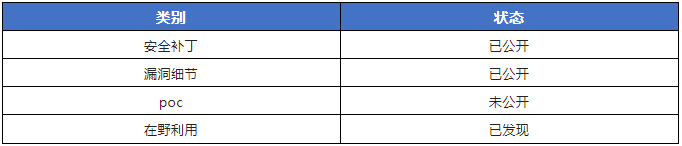

漏洞状态:

风险等级:

影响版本:

- 受影响的Jira版本:

- Jira < 8.13.18

- Jira 8.14.x、8.15.x、8.16.x、8.17.x、8.18.x、8.19.x

- Jira 8.20.x < 8.20.6

- Jira 8.21.x

受影响的Jira Service Management版本:

- Jira Service Management < 4.13.18

- Jira Service Management 4.14.x、4.15.x、4.16.x、4.17.x、4.18.x、4.19.x

- Jira Service Management 4.20.x < 4.20.6

- Jira Service Management 4.21.x

修复建议:

官方已发布漏洞补丁及修复版本,请评估业务是否受影响后,酌情升级至安全版本:

- Jira 8.13.x >= 8.13.18

- Jira 8.20.x >= 8.20.6

- Jira >= 8.22.0

- Jira Service Management 4.13.x >= 4.13.18

- Jira Service Management 4.20.x >= 4.20.6

- Jira Service Management >= 4.22.0

【备注】:建议您在升级前做好数据备份工作,避免出现意外

参考链接:

https://confluence.atlassian.com/jira/jira-security-advisory-2022-04-20-1115127899.html

https://jira.atlassian.com/browse/JRASERVER-73650

https://nvd.nist.gov/vuln/detail/CVE-2022-0540

2.Apache Struts2 远程代码执行漏洞

概述:

2022年4月13日,腾讯安全监测发现 Apache官方发布安全通告,披露了其Struts2框架存在远程代码执行漏洞,漏洞编号CVE-2021-31805。可导致远程代码执行等危害。

Struts2是一个基于MVC设计模式的Web应用框架,它本质上相当于一个servlet,在MVC设计模式中,Struts2作为控制器(Controller)来建立模型与视图的数据交互。

据官方描述,由于对 CVE-2020-17530 (S2-061) 的修复不完善。导致一些标签的属性仍然可以执行 OGNL 表达式,最终可导致远程执行任意代码。

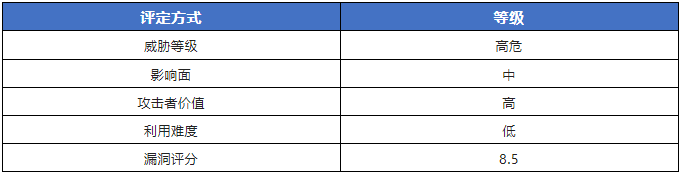

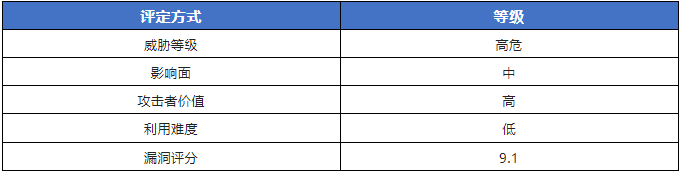

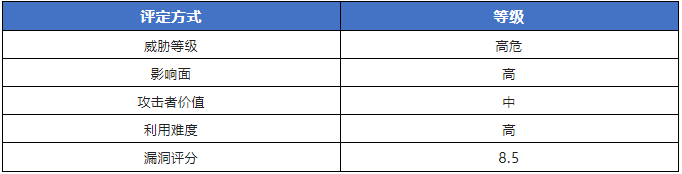

漏洞状态:

风险等级:

影响版本:

- Struts 2.0.0 - Struts 2.5.29

修复建议:

根据影响版本中的信息,排查并升级到安全版本:

Struts >= 2.5.30

【备注】:建议您在升级前做好数据备份工作,避免出现意外

参考链接:

https://cwiki.apache.org/confluence/display/WW/S2-062

3.Gitlab 硬编码漏洞

概述:

2022年4月7日,腾讯安全监测到 Gitlab官方发布安全通告,披露了其gitlab产品存在硬编码漏洞,漏洞编号CVE-2022-1162。可导致攻击者接管账户等危害。

腾讯安全专家建议受影响用户尽快升级,漏洞威胁等级:高危。

GitLab 是一个用于代码仓库管理系统的开源项目,使用Git作为代码管理工具,并在此基础上搭建起来的Web服务。

据官方描述,系统会默认给使用了 OmniAuth 程序(例如 OAuth、LDAP、SAML)注册的帐户设置一个硬编码密码,从而允许攻击者可直接通过该硬编码密码登录并接管帐户。

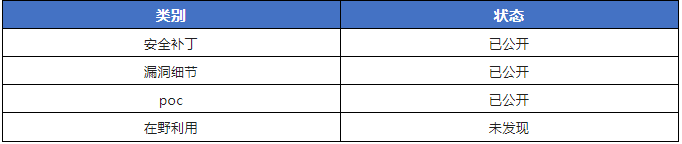

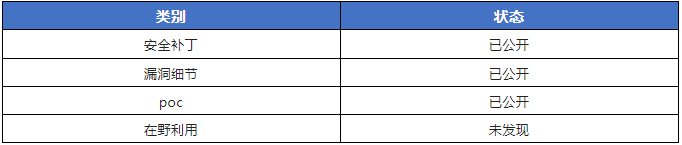

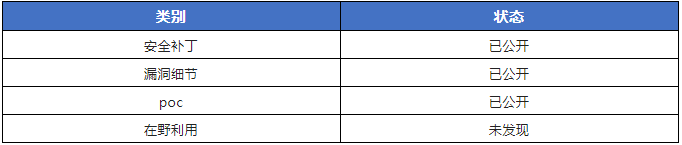

漏洞状态:

风险等级:

影响版本:

- Gitlab CE/EE >=14.7, <14.7.7

- Gitlab CE/EE >=14.8, <14.8.5

- Gitlab CE/EE >=14.9, <14.9.2

修复建议:

- Gitlab CE/EE >=14.7.7

- Gitlab CE/EE >=14.8.5

- Gitlab CE/EE >=14.9.2

【备注】:建议您在升级前做好数据备份工作,避免出现意外

参考链接:

https://about.gitlab.com/releases/2022/03/31/critical-security-release-gitlab-14-9-2-released/#static-passwords-inadvertently-set-during-omniauth-based-registration

https://gitlab.com/gitlab-org/cves/-/blob/master/2022/CVE-2022-1162.json

4.Apache CouchDB 远程代码执行漏洞

概述:

2022年4月27日,腾讯安全近期监测发现Apache CouchDB 官方发布安全通告,公告中修复了一个远程代码执行漏洞,漏洞编号CVE-2022-24706。可导致远程攻击者获得管理员权限等危害。

Apache CouchDB数据库,它类似于Redis,Cassandra和MongoDB,也是一个NoSQL数据库。CouchDB将数据存储为非关系性的JSON文档。这使得CouchDB的用户可以以与现实世界相似的方式来存储数据。

据官方描述,由于CouchDB的默认安装配置存在缺陷,最终可导致攻击者通过访问特定端口,绕过权限校验并获得管理员权限。

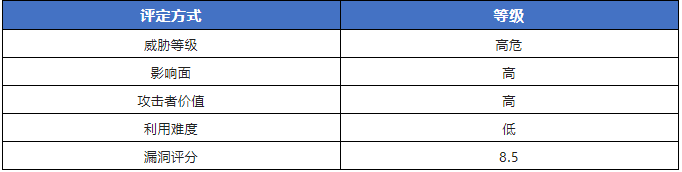

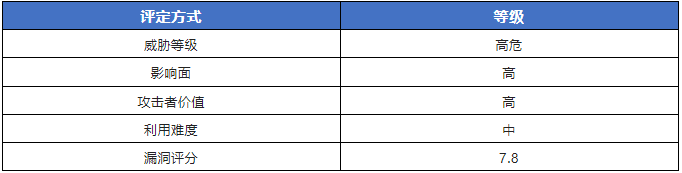

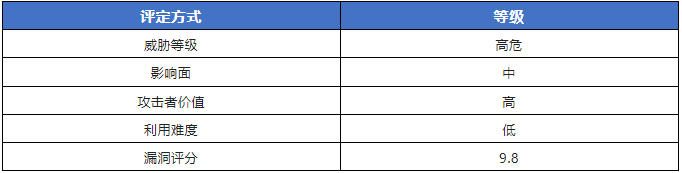

漏洞状态:

风险等级:

影响版本:

- CouchDB < 3.2.2

修复建议:

CouchDB 3.2.2 及更高版本将强制修改默认的 Erlang cookie 值,并将所有 CouchDB 分发端口绑定到 `127.0.0.1` 或 `::1`,来缓解此问题。

请评估业务是否受影响后,酌情升级至安全版本

【备注】:建议您在升级前做好数据备份工作,避免出现意外

参考链接:

https://lists.apache.org/thread/w24wo0h8nlctfps65txvk0oc5hdcnv00

5.Google Chrome V8类型混淆漏洞

概述:

近期腾讯安全检测发现Google 披露了基于 Chromium 的浏览器中存在远程代码执行漏洞,漏洞编号CVE-2022-1364。该漏洞是一个类型混淆漏洞,目前正被野外威胁者利用——使所有基于 Chromium 的浏览器都容易受到攻击。包括的浏览器有:Google Chrome、Microsoft's Edge、Amazon Silk、Brave、Opera、Samsung Internet、Vivaldi 和 Yandex。

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。

该漏洞是位于 Chrome V8 JavaScript 和 WebAssembly 引擎中的类型混淆漏洞。此漏洞允许威胁行为者在受害者设备上执行任意代码,并允许威胁行为者诱骗 Chrome 运行恶意代码。V8 是 Chrome 中处理 JavaScript 的组件,JavaScript 是 Chrome 的核心引擎。

漏洞状态:

风险等级:

影响版本:

- Google Chrome < 100.0.4896.127

修复建议:

官方已发布漏洞补丁及修复版本,请及时升级至安全版本 >= 100.0.4896.127。

参考链接:

https://chromereleases.googleblog.com/2022/04/stable-channel-update-for-desktop_14.html

6. WSO2 API 远程代码执行漏洞

概述:

腾讯安全监测发现WSO2 API Manager 中存在任意文件上传漏洞。编号为CVE-2022-29464,该漏洞源于某些 WSO2 产品中对用户输入的验证不当: fileupload不受 IAM 保护,攻击者可以将任意文件上传到服务器的任意位置。通过利用任意文件上传漏洞,可以进一步在服务器上实现远程代码执行。

WSO2 API Manager 是一个完全开源的 API 管理平台。它支持API设计、API发布、生命周期管理、应用程序开发、API安全、速率限制、API的查看统计,以及连接API、API产品和端点。

漏洞状态:

风险等级:

影响版本:

- WSO2 API Manager 2.2.0 and above

- WSO2 Identity Server 5.2.0 and above

- WSO2 Identity Server Analytics 5.4.0, 5.4.1, 5.5.0, 5.6.0

- WSO2 Identity Server as Key Manager 5.3.0 and above

- WSO2 Enterprise Integrator 6.2.0 and above

修复建议:

官方已发布漏洞补丁及修复版本,请及时升级至安全版本。

参考链接:

http://packetstormsecurity.com/files/166921/WSO-Arbitrary-File-Upload-Remote-Code-Execution.html

7.SonicWall SonicOS缓冲区溢出

概述:

腾讯安全监测发现sonicwall 中存在未经身份验证的缓冲区溢出漏洞。编号为CVE-2022-22274,SonicOS 中通过 HTTP 请求的缓冲区溢出漏洞允许未经身份验证的远程攻击者进行攻击,可能造成拒绝服务 (DoS) 或任意代码执行。

SonicOS是SonicWall防火牆所使用的操作系统。

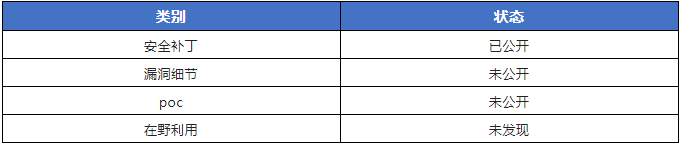

漏洞状态:

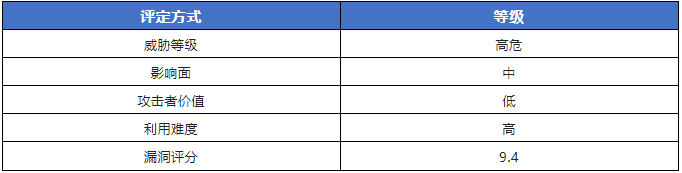

风险等级:

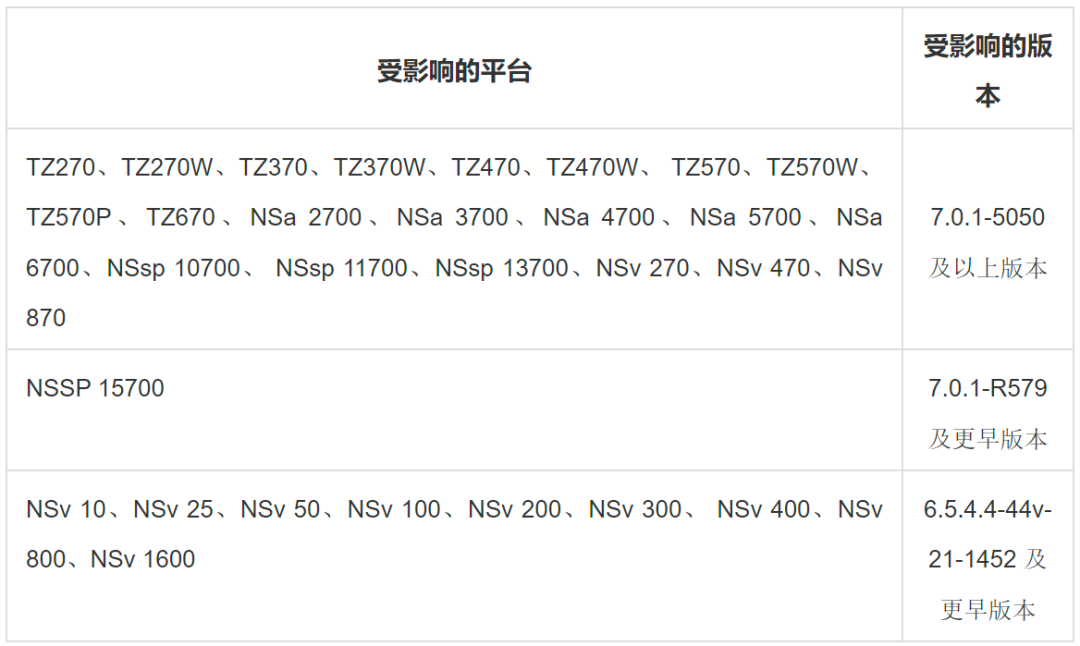

影响版本:

修复建议:

官方已发布漏洞补丁及修复版本,请及时升级至安全版本

参考链接:

https://psirt.global.sonicwall.com/vuln-detail/SNWLID-2022-0003

8.VMware服务端模板注入漏洞

概述:

2022年4月6日腾讯安全监测发现, Vmware官方发布了CVE-2022-22954漏洞的安全公告,称攻击者可以利用该漏洞可以触发服务端的模板注入,最终实现远程代码执行。

CVE-2022-22954漏洞是VMware Workspace ONE Access和Identity Manager中的一个远程代码执行漏洞,CVSS评分9.8分,影响VMware Workspace ONE Access和VMware Identity Manager 2个广泛使用的软件产品。

Workspace ONE Access(以前称为 VMware Identity Manager)旨在让客户借助多因素身份验证、条件访问和单点登录更快地访问 SaaS、Web 和原生移动应用。

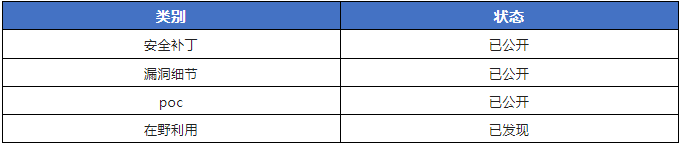

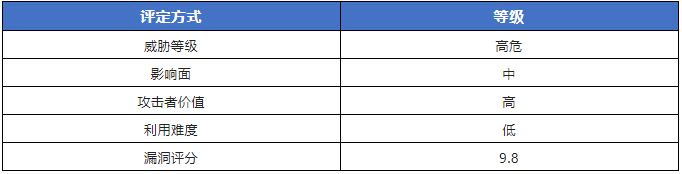

漏洞状态:

风险等级:

影响版本:

- VMware Workspace ONE Access Appliance 21.08.0.1

- VMware Workspace ONE Access Appliance 21.08.0.0

- VMware Workspace ONE Access Appliance 20.10.0.1

- VMware Workspace ONE Access Appliance 20.10.0.0

- VMware Identity Manager Appliance 3.3.6

- VMware Identity Manager Appliance 3.3.5

- VMware Identity Manager Appliance 3.3.4

- VMware Identity Manager Appliance 3.3.3

- VMware Realize Automation 7.6

修复建议:

请安装 VMware 安全公告VMSA-2022-0011中列出的补丁版本之一 ,或使用 VMSA 中列出的解决方法。

【备注】:建议您在升级前做好数据备份工作,避免出现意外

参考链接:

https://www.vmware.com/security/advisories/VMSA-2022-0011.html

https://kb.vmware.com/s/article/88099

通用的漏洞修复、防御方案建议

安全专家推荐用户参考相关安全漏洞风险通告提供的建议及时升级修复漏洞,推荐企业安全运维人员通过腾讯云原生安全产品检测漏洞、防御漏洞武器攻击。

具体操作步骤可参考以下文章指引:https://s.tencent.com/research/report/157