国内某单位勒索病毒攻击事件处置实例

01 事件概述

7月2日,国内某医疗单位HIS系统内多台关键服务器和操作终端业务数据被加密,疑似遭受勒索病毒攻击。HIS系统是为医院整体运行提供全面的自动化管理及各种服务的重要信息系统,一旦瘫痪将对医院造成较大的经济损失和负面社会影响。

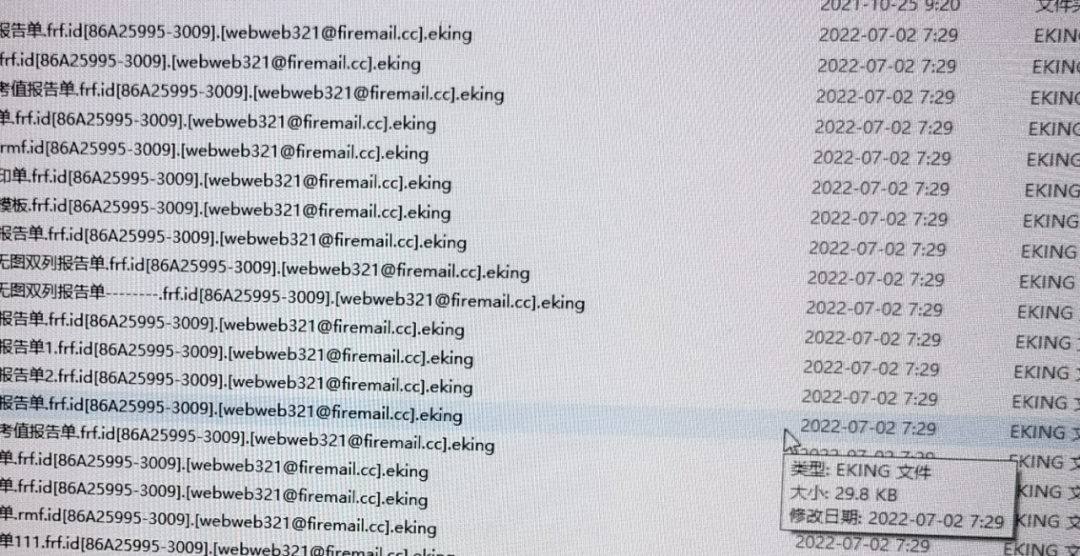

图1 HIS系统服务器文件被加密

威努特得知客户情况后,立即成立应急专家小组,第一时间到达客户现场开展该病毒事件的应急处置工作。

02 现场事件处置

现场与客户做深入的沟通之后,应急专家小组梳理出应急处置方案,总体处置流程及结果如下:

1、现场情况梳理:快速梳理现场的网络结构,客户网络内部署有防火墙、IPS和终端杀毒等防护措施,但是未能防御住勒索病毒的攻击!通过插入U盘测试,发现中毒的服务器依然在做持续加密动作。得出结论:病毒程序没有自我删除,很有可能会在内网中继续扩散。

2、病毒样本分析:通过人工识别和判断在中毒服务器中提取出病毒样本,经过研究分析该病毒为Eking,属于 Phobos 勒索软件家族的变种病毒。Phobos 是一个攻击性极强的勒索软件,在 HTA 勒索信息打开后(标志着 Phobos 加密结束),它会继续在后台运行,并继续对目标范围内的新文件进行加密。具体病毒行为分析如下:

1)释放文件

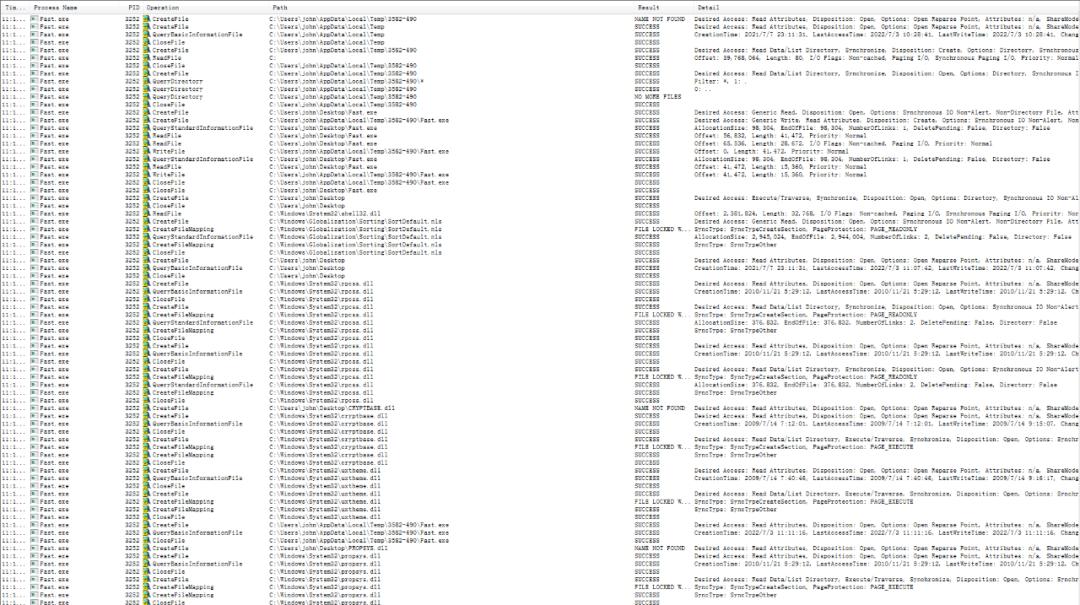

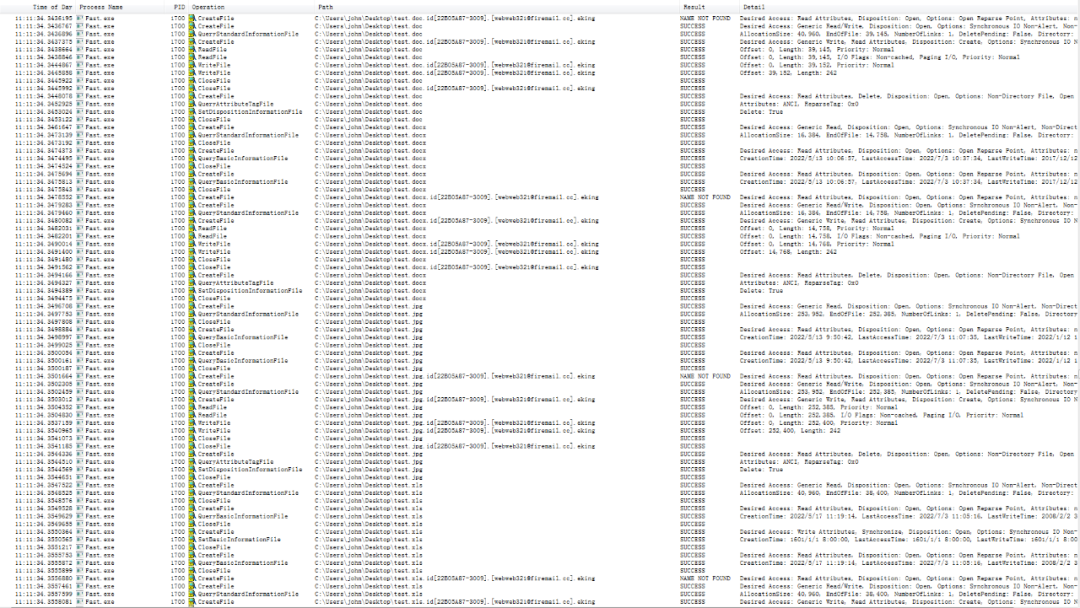

病毒执行后会在系统临时目录下创建 3582-490 目录及 Fast.exe 文件:

图2 Eking 释放临时文件示意图

2)文件遍历

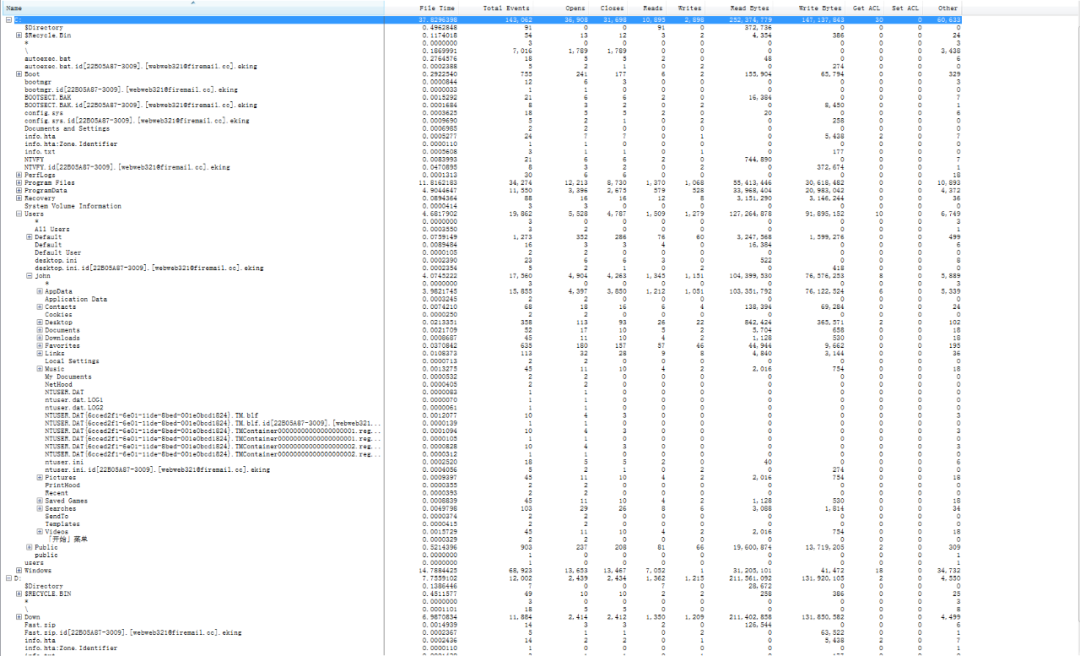

遍历磁盘(遍历系统所有磁盘、网络共享盘等):

图3 Eking 遍历磁盘示意图

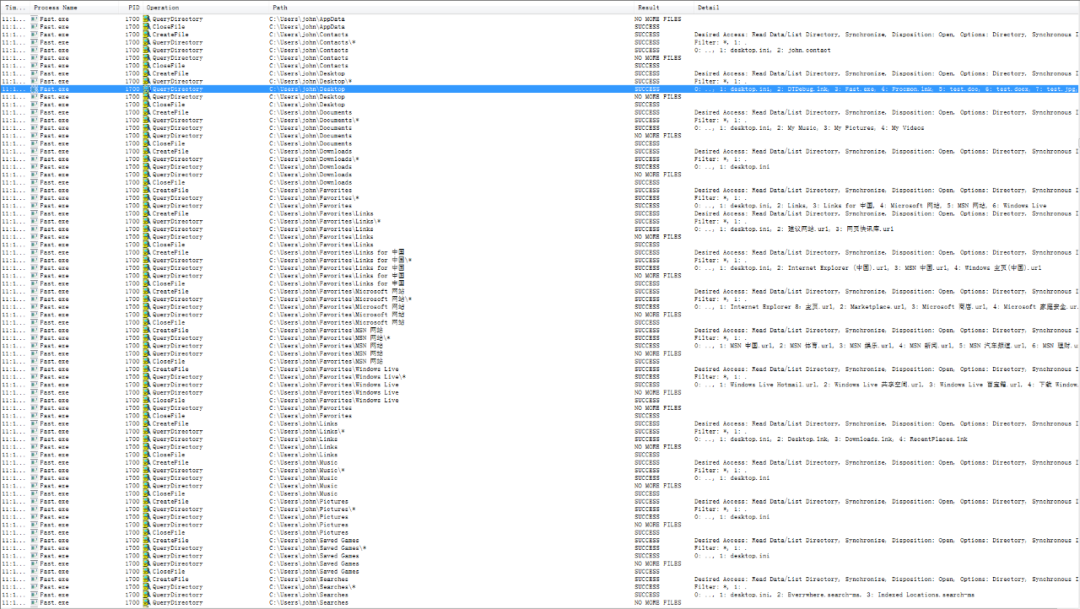

遍历目录(遍历除系统重要目录外的其它目录,优先遍历Users目录):

图4 Eking 遍历目录示意图

3)文件加密

图5 Eking 加密文件示意图

4)病毒驻留

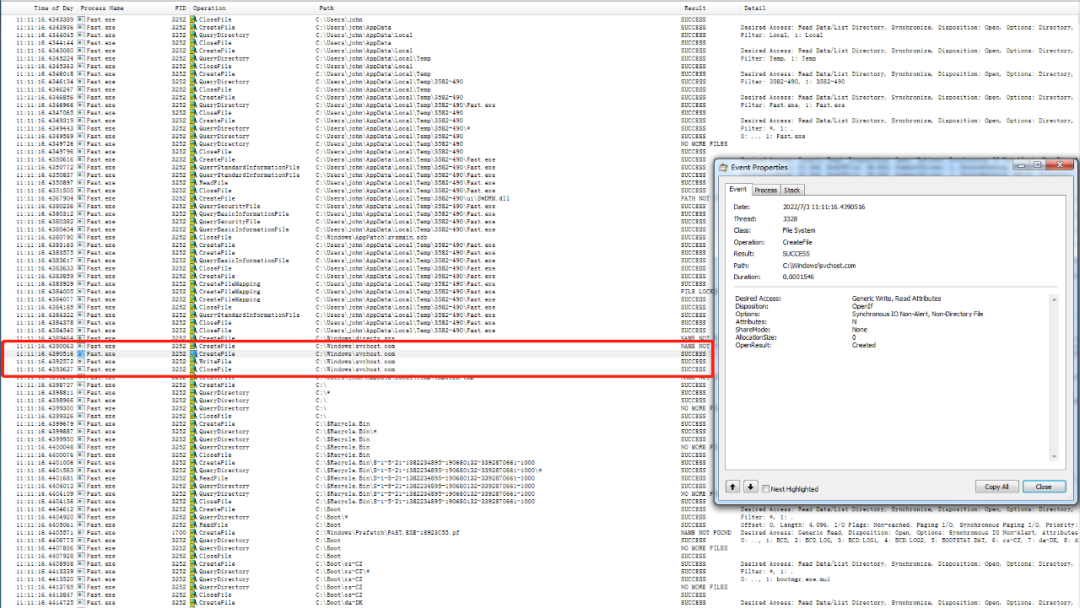

释放病毒母体文件 svchost.com 文件:

图6 Eking释放病毒母体文件示意图

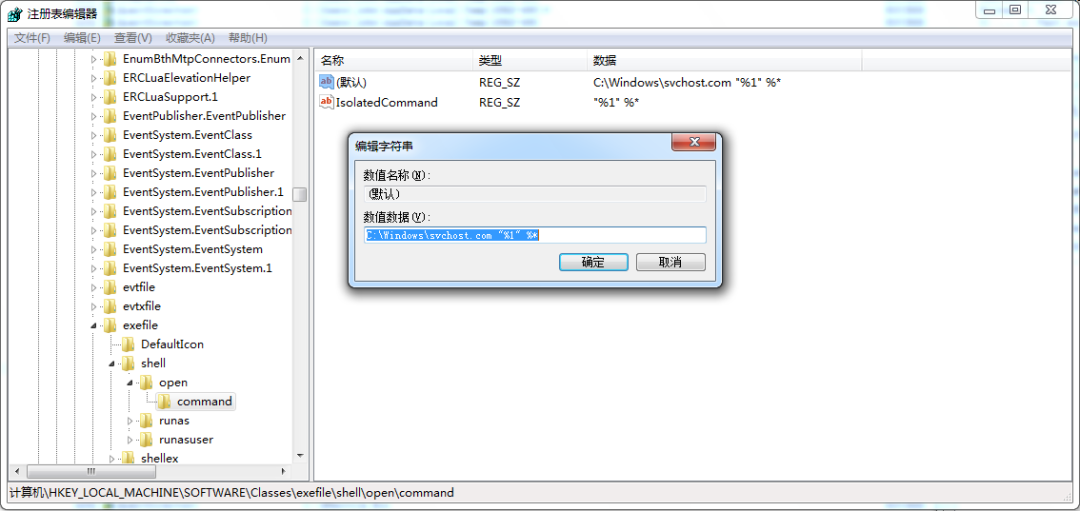

注册表修改exe关联路径(打开exe程序时会再次执行病毒文件):

图7 Eking注册表修改exe关联路径示意图

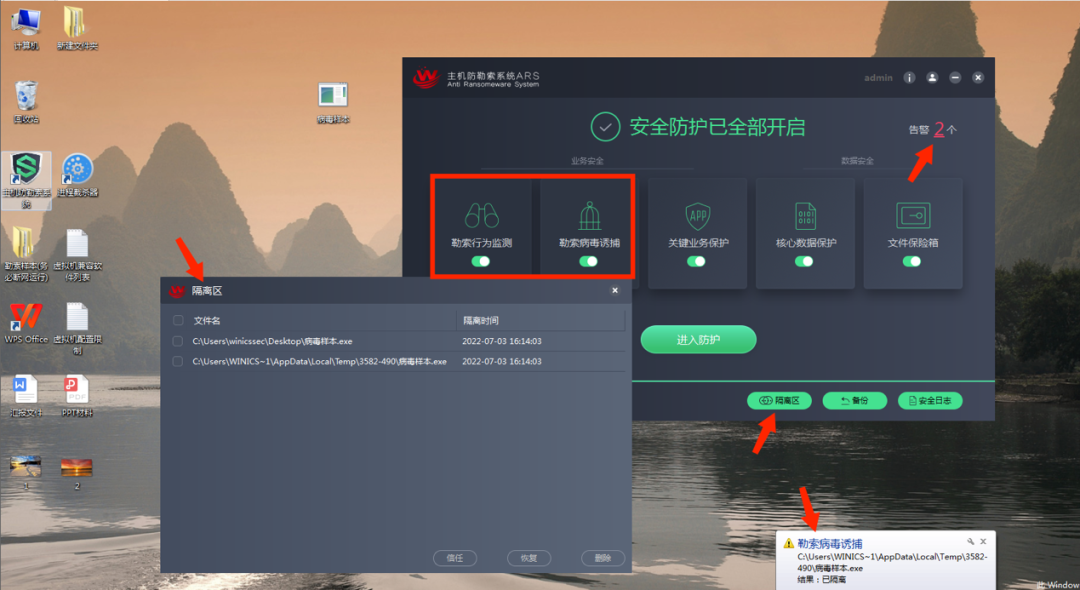

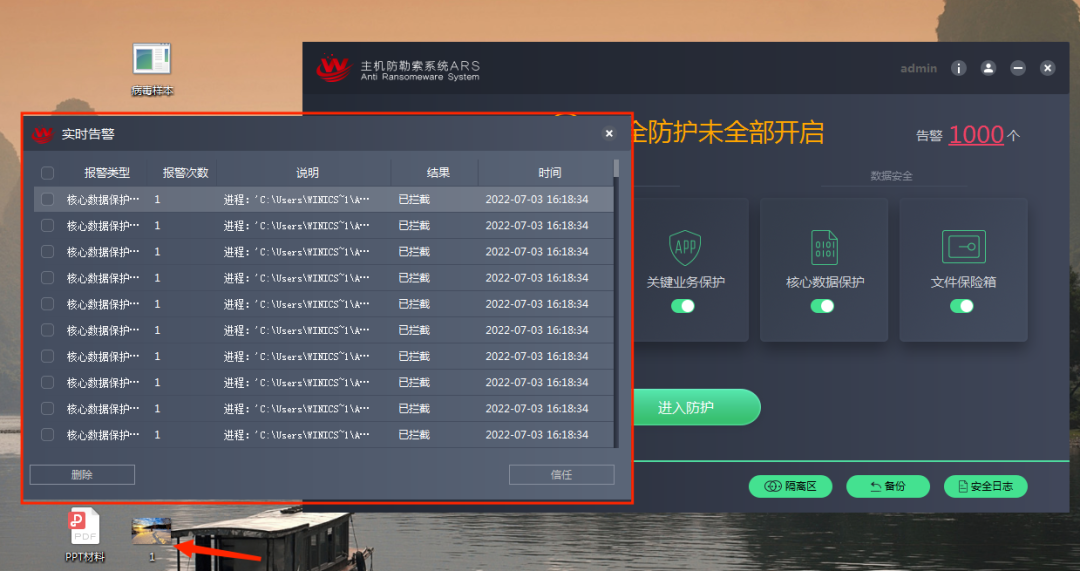

3、攻防对抗测试:将勒索病毒样本与威努特防勒索系统进行真实攻防对抗,勒索病毒样本运行后,防勒索系统的行为监测模块监测到有恶意程序在调用高危指令,同时病毒诱捕模块诱捕到该勒索病毒遍历行为,主机防勒索系统立即发出告警,对勒索病毒进行阻拦和隔离,有效的阻止了勒索病毒的运行。

4、防止扩散动作:为避免病毒在内网中继续横向扩散,感染其它服务器和操作工作站,应急专家小组协助客户对重要服务器和工作站部署威努特主机防勒索系统,并开启相关防护措施。

最终,仅用时4个小时,就完成了从采样、分析、防护等一系列应急处置工作,保障现场业务正常运行,不再继续遭受该勒索病毒的攻击威胁,威努特技术专家的专业技能能力得到了用户的一致好评。

03 为什么防火墙、IPS和终端杀毒等防护措施

无法有效防御?

目前活跃在市面上的勒索攻击病毒种类繁多,而且每个家族的勒索病毒也处于不断地更新变异之中,极高频率的变种使得基于病毒特征库的传统杀毒软件在应对海量新型勒索病毒时,毫无用武之地。

并且勒索攻击形式多样,主要有文件加密、数据窃取、系统加密和屏幕锁定等四种主要的形式,造成的后果严重,EDR产品响应阻断机制生效的前提是勒索病毒已经产生了异常行为,响应阻断的动作一旦滞后,将造成为时已晚、不可挽回的严重损失。

此外,勒索攻击已显著具备APT攻击的特点,勒索攻击普遍采用漏洞利用、钓鱼邮件、移动介质、供应链、远程桌面等方式进行传播,防火墙、IDS等传统安全解决方案,已无法有效应对勒索病毒的传播泛滥。

综上所述,传统产品和方案应对勒索攻击时收效甚微。

04 威努特防勒索系统的防御思路与效果展示

威努特防勒索系统基于勒索病毒诱捕发现+关键业务保护和核心数据保护+数据备份兜底技术来实现对勒索病毒的防范,此次现场具体防范效果如下:

1、事前防御-行为监测模块与病毒诱捕模块的双模块联动

图8 行为监测与病毒诱捕模块防护效果

防勒索病毒防范的关键在于前期勒索病毒的发现和阻拦。防勒索系统不再依靠传统特征库的方式发现病毒,而是通过病毒的行为特征做出有效判断。可监控操作系统底层的函数调用,系统内置了勒索软件的行为特征规则,基于勒索软件磁盘遍历和恶意加密等高危指令调用动作,触发行为监测机制,以及创新性的动态生成诱饵文件病毒捕获技术,勒索软件对诱饵文件的加密行为将被防勒索系统识别,进而精准判断出恶意程序为勒索病毒,及时终止勒索进程对其进行阻断与隔离。

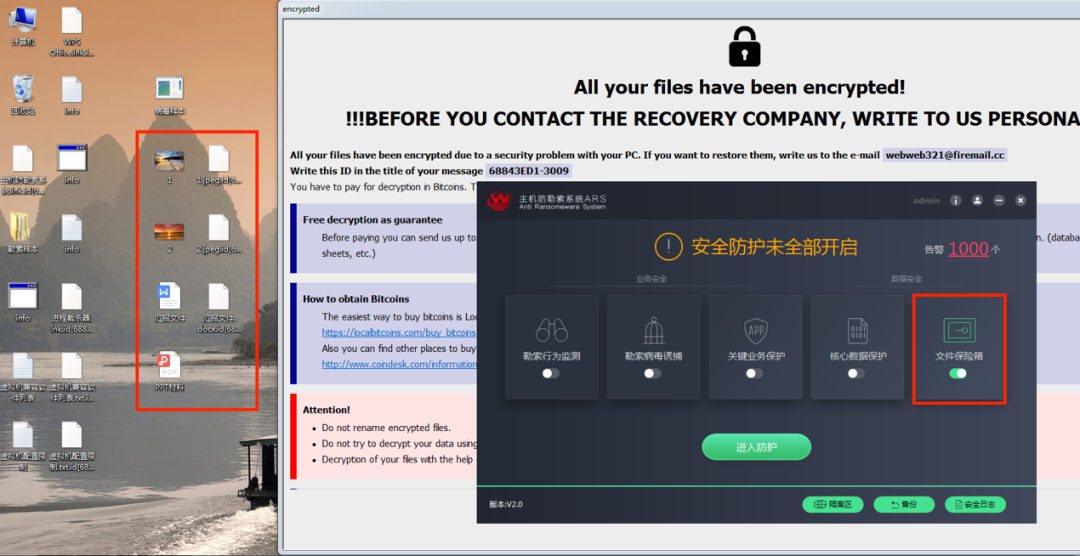

2、事中检测/阻断-病毒查杀模块与关键业务和核心数据保护同步运行

本次应急处理中,对关键业务和核心数据的删除和加密行为进行有效阻拦,是保障终端的关键业务和核心数据不被勒索病毒终止和加密的关键。

图9 关键业务和核心数据防护

图10 核心数据加密阻拦告警

关键业务和核心数据保护原理:威努特防勒索系统可通过建立系统中应用与数据间的访问关系模型,阻断勒索软件对应用程序非法终止,以及数据非法的读写、删改、加密。

本次应急处置过程中,对客户重要医疗业务系统做专门的安全防护,避免由此导致的业务中断或系统崩溃,同时对医疗资产数据库、医疗影像文件、电子病历等核心数据做安全防护,避免被加密、窃取、公开等。

3、事后恢复-文件保险箱技术兜底,快速完成对加密文件的恢复

极端情况下病毒成功加密终端文件,威努特防勒索系统基于按需触发的文件备份机制,快速完成对加密文件的恢复。基于应用数据动态备份策略,任何可疑操作前完成数据自动备份,并对备份数据严密保护,勒索攻击发生后,可基于备份数据快速恢复系统业务。

图11 文件保险箱保障业务数据快速恢复

05 结束语

通过本次事件,再一次证明被动防御技术,无法有效防范勒索病毒的攻击,只有基于主动防御理念打造的专门防范勒索病毒的终端安全产品才能更好的解决勒索病毒攻击的难题。