论大型闪电式红蓝对抗战术方法论——上篇:攻

引言

要严格区分和正确处理“敌我矛盾“和"内部矛盾”这两类不同性质的矛盾。要灵活运用到整体的战术中去,将最小的“资源”发挥最大的“力量”。努力地限制“矛盾”、控制“矛盾”、引导“矛盾”

——Micropoor

注:此方法论适用于组织、规划、牵头者,或KPI原始设计模型参考、或要多维度、多视角看待事物发展规律的技术人员等,本文不涉及技术,只从公司战略层面或内部组织管理层面考虑投入产出比,在控制投入的同时又可以将力量尽可能的发挥最大化,控制“主矛盾”,平衡“次矛盾”,集中力量办大事,相信,相信就会发生。

正言

在大型的“闪电战式”红蓝对抗演练中,往往由多个平行部门、跨部门,甚至跨公司组成一个“临时”团队,“共同”对抗与应对“一定时间限制内”的红蓝对抗演练。而其中主要的资源将会采取“集中式”,主要的行动采取“闪电式”。但是在整体的行动路径上,都会发生这样与那样的“问题”,而这里的“问题”其主要抽象出来就是“矛盾”的性质与属性,而本篇“方法论”中,将会采取战术的可控流程与可控标准来限制“矛盾”、控制“矛盾”、引导“矛盾”,故本篇抛砖引玉出"战术"方法论。

理想与现实往往是矛盾并且错综复杂的,尤其是在大型红蓝对抗中是涉及到,管理、流程、技术、战术、多方人员形成合力、成本、产出等系列问题交织在一起。一般大型红蓝对抗具有一定的时间限制,各方队伍,需要在指定的时间内,完成攻坚战,并且赢得竞争对手。

正文

假设场景与条件:本次大型红蓝对抗周期20天,内部参与跨部门3个,每个部门出15人,共计45人。部门分为别A、B、C

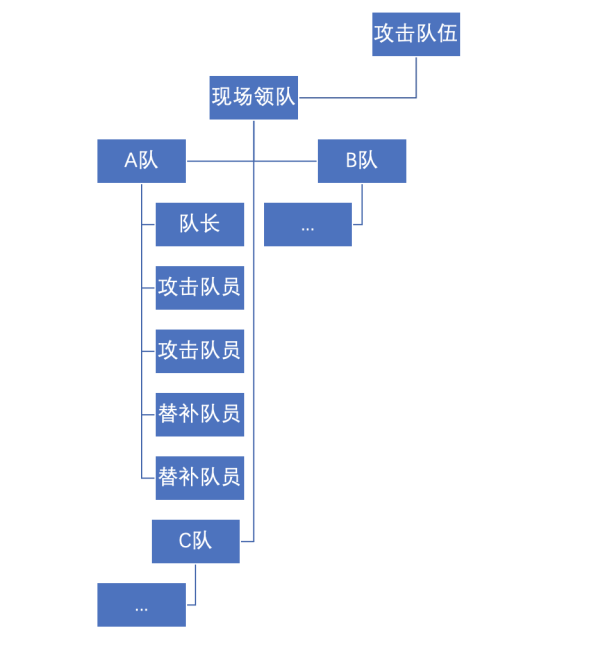

红蓝对抗现场人员队伍组成模型

现场红蓝对抗人员保持一个宗旨:跨部门混合式人员搭配。

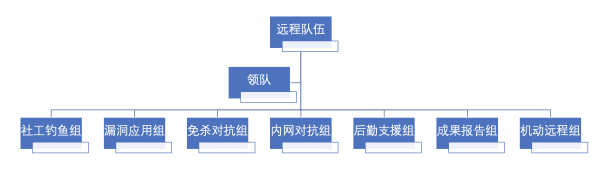

远程人员队伍组成模型

信息收集组:

主要做好提前信息搜集,如传统的互联网资产搜集、CMS、邮箱搜集等。也包含与目标股权有关联的子公司、分公司、供应链等。根据信息搜集整理后,大致判断目标内部网络是否在同一网络下、根据经验初步判断是否在同一内网。整理好信息后移交到“社工钓鱼组”。

社工钓鱼组:

主要根据“信息搜集组”整理后的资料,分门别类,做好相关“社工钓鱼”工作。包含但不限制于:邮箱钓鱼、手机钓鱼、APP通信软件钓鱼、供应链钓鱼、进源钓鱼等。

漏洞应用组:

主要根据“信息搜集组”整理后的完整资产(目标资产、关联资产、上下游资产、供应链资产等识别)快速定位已知CMS以及未知CMS,对于已知CMS做好自动化或bypass工作,对于未知CMS快速找到相关信息,做进一步“审计、挖掘”。

免杀对抗组:

免杀对抗组主要工作分2个方向,1)对抗安全工具。2)解密相关源码或逆向相关应用。分别支持“社工钓鱼组”的payload免杀安全对抗与“漏洞应用组”漏洞挖掘中的加密解密做“审计、挖掘”

内网对抗组:

主要支持“外网对抗组”、“社工钓鱼组”的工作。采取动态化时间作息。例如在前期工作中,内网对抗组整理开展内网工作中可能遇到的“安全工具对抗场景”、“CMS漏洞列表”等,充分与“漏洞应用组”交流,以便展开工作时,争取时间上的优势。

外网对抗组:

主要根据“信息搜集组”与“漏洞应用组”做2个方向工作,1)自动化,2)非自动化。在开展工作的过程中,采取1或2,主要根据目标的警觉性与反应速度决定、与目标的资产类决定、与目标的上下游资产决定、与目标的供应链广度决定。

机动远程组:

顾名思义机动组人员要求“经验老道”且“时间动态”,主要技能方向“bypass、反编译、加解密、漏洞挖掘、内网对抗”,分别根据动态工作中以便支持“漏洞应用组”、“免杀对抗组”、“内网对抗组”

后勤支援组:

顾名思义后勤支援组既远程队员的“物资”后勤保障,包括但不限制于“代理池、服务器、4/5G、可食用物资等”,根据经验尽可能由男女组合,因其核心要求“细心”、“坚持”、“沟通”。(因可能涉及到搬运、熬夜、记录)

工作流程

基础收集:由现场同步远程信息收集组,按照信息收集流程将目标基础信息搜集完毕

分配目标:由远程各打点组牵头人分配打点目标,2人一组进行打点

漏洞支援:期间打点组遇到需求漏洞的资产,同步至漏洞应用组进行漏洞支援。

内网渗透:获取权限后,由远程各组牵头人分配内网组渗透人员,2人一组进行内网渗透。

结果梳理:成果报告组整理打点组、内网组成果,按照比赛规则进行编写报告。

人员激励模型 - 贡献积分制

机制:积分等于权重,组长按1-10分按照贡献程度给组员分配权重。

1:在设计人员激励的过程中,一定要以“小组”为核心设计,勿以“个人”为核心设计。每个组设“技术组长”一名,负责整组的“方向、行动、沟通、同步、跨组配合”(组长是技术型组长且加入到整个对抗工作中)

2:采取积分制记录,该工作为“成果报告组”跟进。以“小组”为单位,分别对接每个小组的“技术组长”。以每组进展、结果记录对应积分。

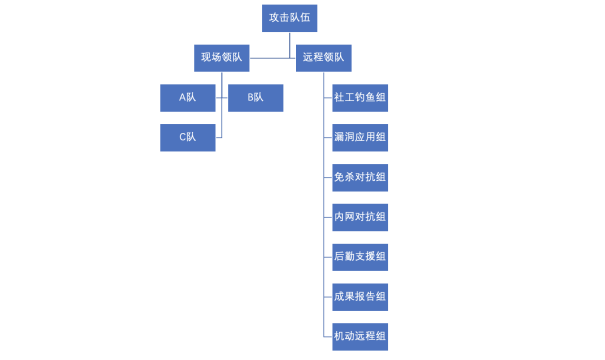

组织架构模型

结语

整篇文章主要围绕2个核心问题而出发

(1)“敌我矛盾”(2)“内部矛盾”

其中用制度来限制“矛盾”扩散,用“工作流”来串联各个分工流转。将最小的“资源”发挥最大的“力量”。限制“矛盾”、控制“矛盾”、引导“矛盾”

渗透的本质是信息搜集,对抗的本质是资源投入,而在整个对抗的过程中,“领队”最先优先考虑“有限的资源投入”如何最大化发现其“资源价值”。解决“资源、物力、人力、储备、架构、工作流、制度”等问题后,在回归到红蓝对抗的技术本身。