UNI token空投钓鱼攻击成功窃取Uniswap 800万美元

UNI token空投钓鱼攻击成功从Uniswap窃取价值800万美元的以太币。

Uniswap是一家去中心化的加密货币交易所,Uniswap是基于以太坊的协议,旨在促进ETH和ERC20 代币数字资产之间的自动兑换交易,可以在以太坊上自动提供流动性。

事件概述

7月11日,有Uniswap用户遭遇空投钓鱼攻击,累计被窃取7,574 ETH,价值约800万美元。Uniswap称协议本身是安全的,没有漏洞。

空投(airdrop),就是免费给区块链地址(公钥)发送代币。攻击者使用免费UNI token空投作为诱饵,诱使用户授权一个给与攻击者其钱包完全访问权限的交易。"setApprovalForAll"函数可以分为或吊销完全权限,使得攻击者可以赎回受害者钱包中的所有Uniswap v3 LP token为ETH。

Uniswap钓鱼

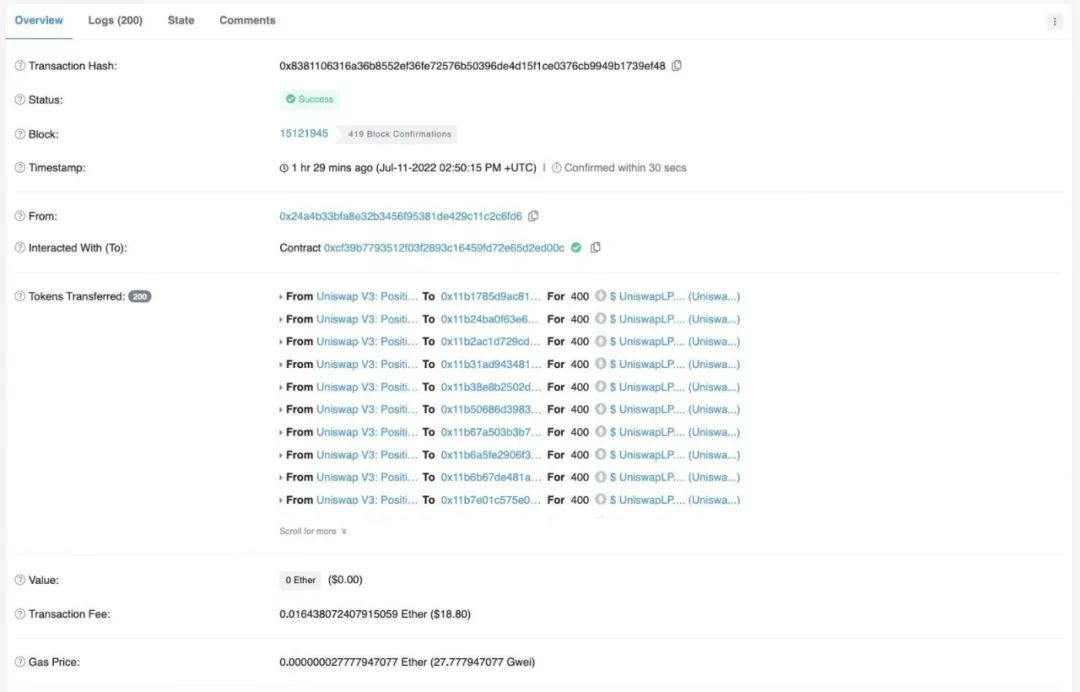

钓鱼攻击者创建了一个ERC token,并将其映射到持有UNI token的73399个用户。

图 发送给上万个用户的诱饵token

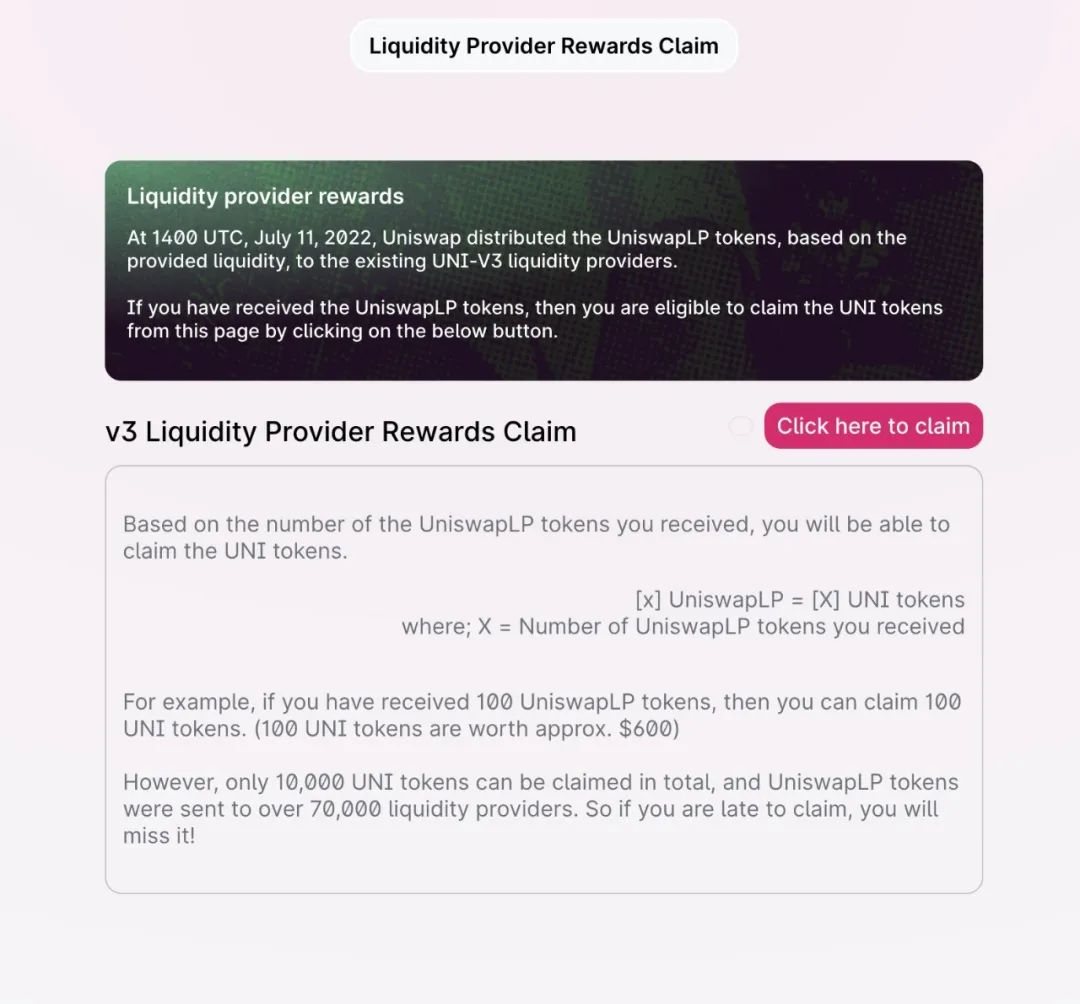

目的是重定向接收者到域名为uniswaplp[.]com的垃圾邮件网站,该网站伪装成的是Uniswap官网域名uniswap.org。

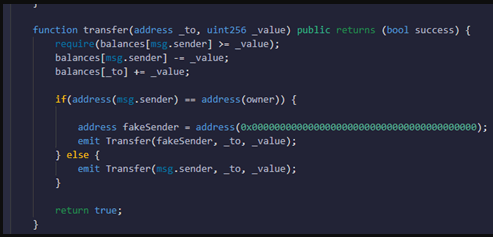

攻击者发送给受害者"Uniswap V3: Positions NFT",目的是诱使用户允许授权操作。攻击者将合约的emit函数设置为错误数据,使区块浏览器将Uniswap显示为发送者。

图 滥用合约的emit函数

因为真实发送者地址与emit函数之间没有验证机制,emit函数就会被滥用来欺骗交易日志中的实体。

点击"Click here to claim"按钮的用户认为会收到奖励,事实上点击后就授予了攻击者对其数字资产的完全访问权限。

图 虚假token取回页面的交易按钮

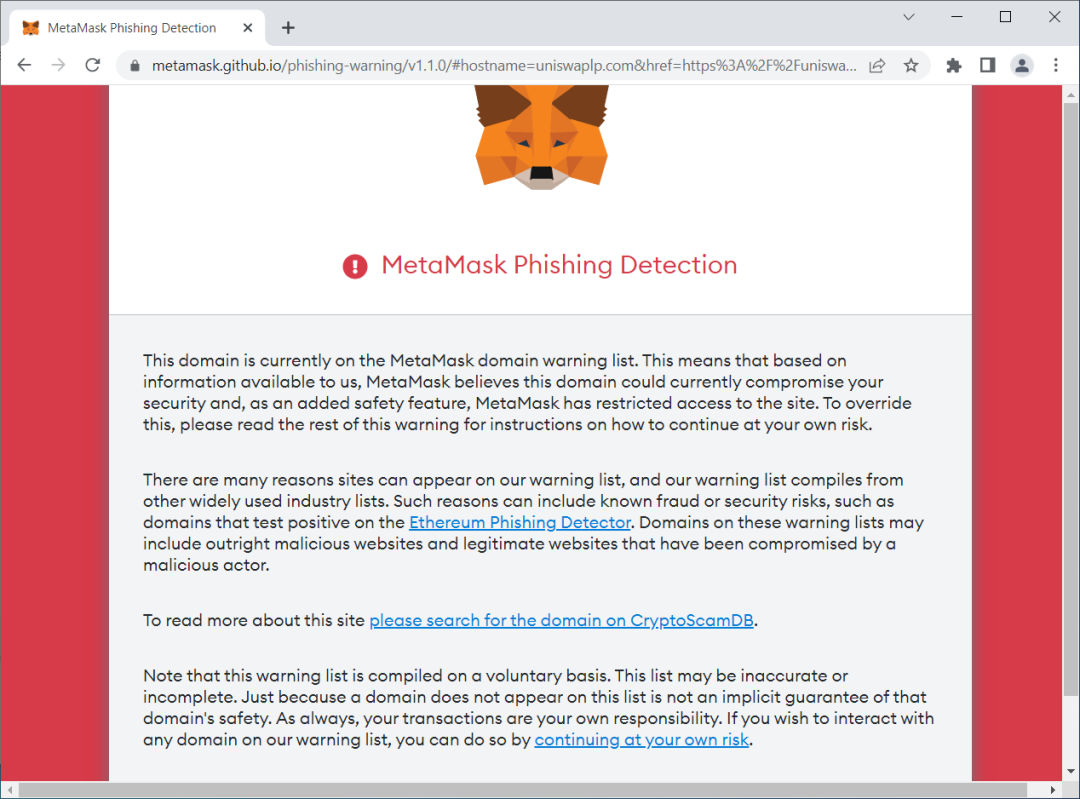

加密货币钱包MetaMask已将Uniswap钓鱼攻击中使用的域名加入黑名单,以预防其他用户成为受害者。

图 MetaMask提醒钓鱼攻击威胁

如何应对

在接收空投时,在点击任何按钮前需要验证以确保网站的域名等信息。验证空投的源是避免成为垃圾邮件受害者的最好方式。