防火墙基础知识,言简意赅!

防火墙基础知识,言简意赅!

防火墙概述

在通信领域中,防火墙主要用于保护一个网络免受来自另一个网络的攻击和入侵行为。

什么是防火墙?

1、指一种将内部网络和公共访问网络(Internet)分开的方法,实际上是一种隔离技术。

2、在两个网络通讯时执行的一种访问控制尺度。(允许你“同意”的人和数据进入你的网络,同时将你“不同意”的人和数据拒之门外,最大限度地阻止网络中的黑客来访问你的网络。)

防火墙=硬件+软件+控制策略

控制策略表现形式:

- 除非明确禁止,否则允许。

- 除非明确允许,否则禁止。

防火墙分类

- 按形态分类

- 硬件防火墙:

系统是嵌入式的系统。一般开源的较多。硬件防火墙是通过硬件和软件的组合来达到隔离内外部网络的目的。

- 软件防火墙:

一般寄生在操作系统平台。软件防火墙是通过纯软件的的方式实现隔离内外部网络的目的。

- 按保护对象分类

- 单机防火墙:服务范围为当前主机。

- 网络防火墙:服务范围为防火墙一侧的网络。

- 按访问控制方式分类(最主流的划分方法)

- 包过滤防火墙

- 代理防火墙

- 状态检测防火墙

Windows防火墙

Windows系统中自带的软件防火墙。(属于软件防火墙、单机防火墙)

- 允许程序或功能通过Windows防火墙:设置数据的通行规则。

- 更改通知设置:设置通知规则。

- 打开或关闭Windows防火墙:防火墙开关界面。

- 高级设置:自定义设置详细的出入站规则和连接安全规则。

- 还原默认设置:初始化Windows防火墙。

- 对网络进行疑难解答:检测网络出现的问题。

Linux防火墙

Linux下的防火墙是由netfilter和iptables两个组件构成的。

Netfilter是Linux内核中的一个框架,它提供了一系列的表,每个表又是由若干个链组成,而每个链又包含若干条规则。

Iptables是我们用户层面的工具,它可以添加、删除和插入规则,这些规则告诉netfilter组件如何去处理。

Iptables只是防火墙和用户之间的接口,真正起到防火墙作用的是Linux内核中运行的netfilter。

防火墙特征

- 硬件防火墙:

- 可以独立于操作系统、计算机设备运行

- 集中解决网络安全问题,适合各种场合

- 提供高效率的“过滤”

- 提供包括访问控制、身份验证、数据加密、VPN技术、地址转换等安全特性

- 网络防火墙(能够分布式保护整个网络):

- 安全策略集中;

- 安全功能复杂多样;

- 专业管理员维护;

- 安全隐患小;

- 策略设置复杂。

- 包过滤防火墙(在网络层对每一个数据包进行检查,根据配置的安全策略转发或丢弃数据包)

- 设计简单、易于实现、价格便宜

- 随着ACL复杂度和长度的增加,其过滤性能呈指数下降趋势;

- 静态的ACL规则难以适应动态的安全要求;

- 包过滤不检查会话状态也不分析数据(应用层数据),这很容易让黑客蒙混过关

- 无法适应多通道协议(如FTP协议)

- 代理防火墙(代理服务作用于网络的应用层,其实质是把内部网络和外部网络用户之间直接进行的业务由代理接管)

- 能够完全控制网络信息的交换,控制会话过程,具有较高的安全性。

- 软件实现限制了处理速度,易于遭受拒绝服务攻击。

- 需要针对每一种协议开发应用层代理,开发周期长,而且升级很困难。

- 状态检测防火墙:包过滤技术的扩展。

- 后续数据包处理性能优异

- 安全性较高

防火墙转发原理

包过滤技术

包过滤作为一种网络安全保护机制,主要用于对网络中各种不同的流量是否转发做一个最基本的控制。

核心技术:访问控制表

传统的包过滤防火墙对于需要转发的报文,会先获取报文头信息,包括报文的源IP地址、目的IP地址、IP层所承载的上层协议的协议号、源端口号和目的端口号等,然后和预先设定的过滤规则进行匹配,并根据匹配结果对报文采取转发或丢弃处理。

包过滤防火墙的转发机制是逐包匹配包过滤规则并检查,所以转发效率低下。目前防火墙基本使用状态检查机制,将只对一个连接的首包进行包过滤检查,如果这个首包能够通过包过滤规则的检查,并建立会话的话,后续报文将不再继续通过包过滤机制检测,而是直接通过会话表进行转发。

防火墙安全策略

防火墙的基本作用是保护特定网络免受“不信任”的网络的攻击,但是同时还必须允许两个网络之间可以进行合法的通信。

- 定义

安全策略是按一定规则控制设备对流量转发以及对流量进行内容安全一体化检测的策略。(规则的本质是包过滤)

安全策略的作用就是对通过防火墙的数据流进行检验,符合安全策略的合法数据流才能通过防火墙。(根据定义的规则对经过防火墙的流量进行筛选,由关键字确定筛选出的流量如何进行下一步操作)

- 主要应用

- 对跨防火墙的网络互访进行控制。(控制内网访问外网的权限、控制内网不同安全级别的子网间访问权限等)

- 对设备本身的访问进行控制。(限制哪些IP地址可以通过Telnet和Web等方式登录设备,控制网管服务器、NTP服务器等与设备的互访等。)

防火墙域间转发

状态检测机制

“状态检测”机制以流量为单位来对报文进行检测和转发,即对一条流量的第一个报文进行包过滤规则检查,并将判断结果作为该条流量的“状态”记录下来。对于该流量的后续报文都直接根据这个“状态”来判断是转发(或进行内容安全检测)还是丢弃。这个“状态”就是我们平常所述的会话表项。这种机制迅速提升了防火墙产品的检测速率和转发效率,已经成为目前主流的包过滤机制。

- 状态检测机制开启状态下,只有首包通过设备才能建立会话表项,后续包直接匹配会话表项进行转发。

- 状态检测机制关闭状态下,即使首包没有经过设备,后续包只要通过设备也可以生成会话表项。

会话表项

会话表项是状态检测防火墙的基础,每一个通过防火墙的数据流都会在防火墙上建立一个会话表项。以五元组(源目的IP地址、源目的端口、协议号)为Key值,通过建立动态的会话表提供域间转发数据流更高的安全性。(下一代防火墙在五元组基础上增加用户、应用字段扩展为七元组)

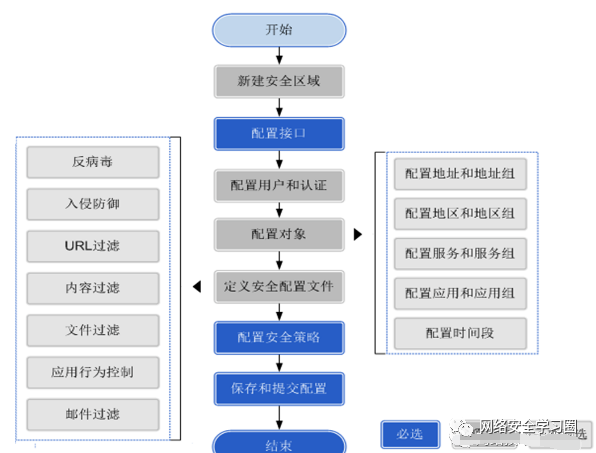

防火墙安全策略及应用

配置安全区域、配置安全策略、配置地址和地址组、配置地区和地区组、配置服务和服务组、配置应用和应用组、配置时间段……(均可在防火墙web界面中操作实现)

原文来自公众号: 网络安全学习圈