业内首部丨《下一代工业防火墙白皮书》连载之一

在数字化转型的大浪潮下,工业数字化转型在如火如荼地进行之中。工业互联网通过信息化和工业化深度融合、工业生产与互联网模式有机融合、OT与IT主动融合等三大融合机制,成为工业数字化转型的抓手。

工业互联网让3类企业、7大主体之间建立了9种方式的互联,工业互联网安全也在推动安全产品的更新换代。其中作为网络隔离和访问控制的安全防护产品即防火墙也必须适应这种发展趋势。IT网络防火墙从最初的包过滤防火墙,经历状态检测防火墙、UTM发展到今天的下一代防火墙NGFW,面对今天的工业互联网场景,工业防火墙也需要变革更新,以便于适应工业互联网的三大融合所需要的安全防护需要。

因此,六方云结合对工业互联网安全产业的思考和实践,顺应时代的发展,顺势推出下一代工业防火墙的概念,并尽可能准确地定义下一代工业防火墙,以供工业互联网安全行业内的企业和专家参考。

第1章 工业控制网络安全发展概述

在阐述工业控制网络安全的发展之前,先了解一下工业控制网络的发展历程。

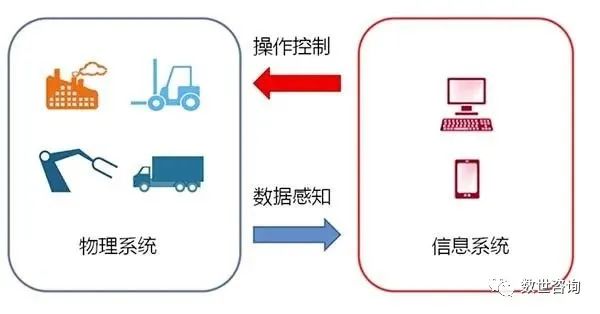

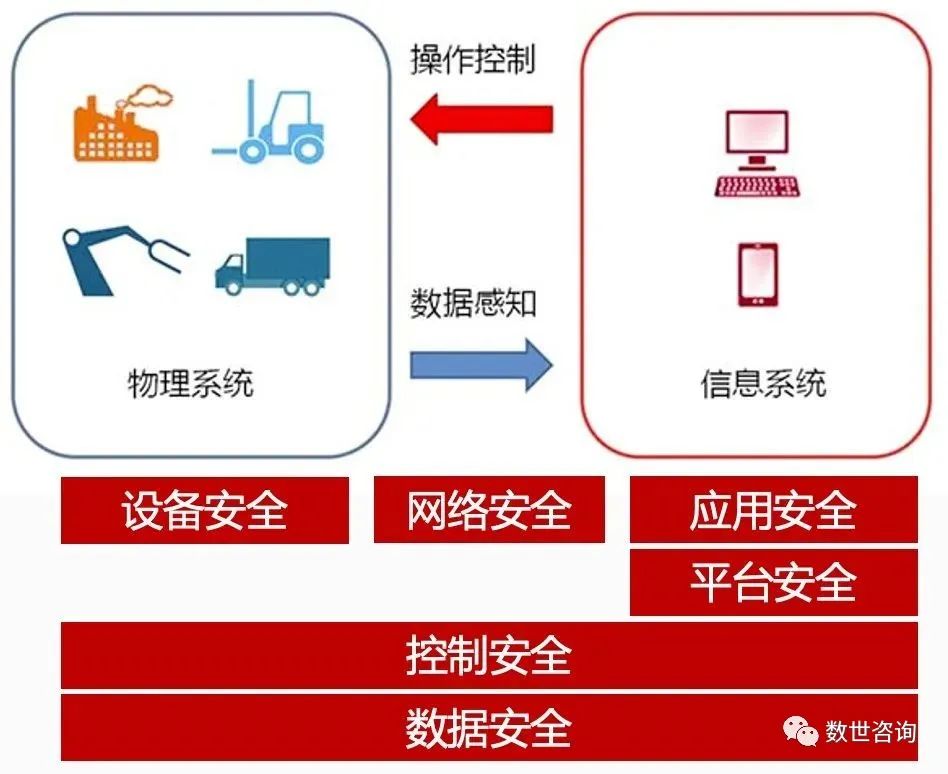

如图1-1所示,工业控制系统可以总结为下面的抽象模型:信息系统通过对物理系统的数据采集与感知,从而实现信息系统对物理系统的操作控制。

图1-1 工业控制系统抽象模型

工业控制系统大致经历了三个发展阶段:

第一个阶段:单体的工业控制设备。

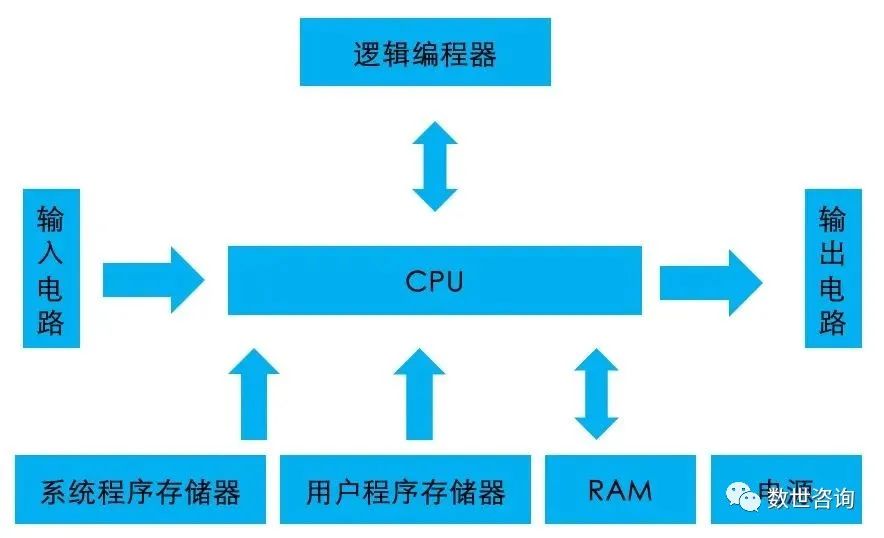

图1-2 单体的工业控制设备

如图1-2所示,单体工业控制设备的信息系统就是运行在CPU上的逻辑软件程序,物理系统是输入和输出电路,它们之间通过内部总线进行通信。

对于单体的工业控制设备如PLC的主要安全威胁有:

1、PLC接入互联网,开放服务端口,比如西门子PLC通过102端口实现通过互联网访问PLC

2、工业病毒通过服务端口感染PLC以及病毒在PLC之间自复制感染的方式与互联网病毒类似,唯一的差别在于工业病毒的感染与传播都是在PLC的“逻辑编程器”中进行的,而互联网病毒的感染与传播都是在CPU中进行的。

工业病毒的制作需要熟悉逻辑编程器和相应的软件开发工具,比如西门子的TIA Portal(博途)就是西门子逻辑编程器的配套软件开发工具。

2015年在blackhat-US会议上,Klick等在西门子S7-300中注入了一种新型的后门,通过注入工具实现了在S7-300上进行SNMP扫描SOCK5代理功能。作者利用PLC程序中存在跳转指令的安全缺陷,成功在主程序OB1前嵌入恶意指令,从而可以控制PLC的启停以及输出寄存器。

2016年11月在blackhat欧洲会议上,Ali Abbasi等实现了对PLC输入/输出接口的新攻击,该攻击通过篡改输出输入引脚改变系统的运行逻辑。

2017年3月,来自印度海德拉巴和新加坡的学者,演示了针对工业控制系统的PLC梯形图逻辑炸弹(Ladder Logic Bombs,LLB)。该逻辑炸弹是用梯形图语言编写的恶意软件,这种恶意软件可被攻击者注入到PLC现有控制逻辑中,通过改变控制动作或者等待特定的触发信号来激活恶意行为,以实现传感器数据篡改,系统敏感信息获取以及PLC拒绝服务攻击等。

第二个阶段:基于Purdue模型的工业控制系统

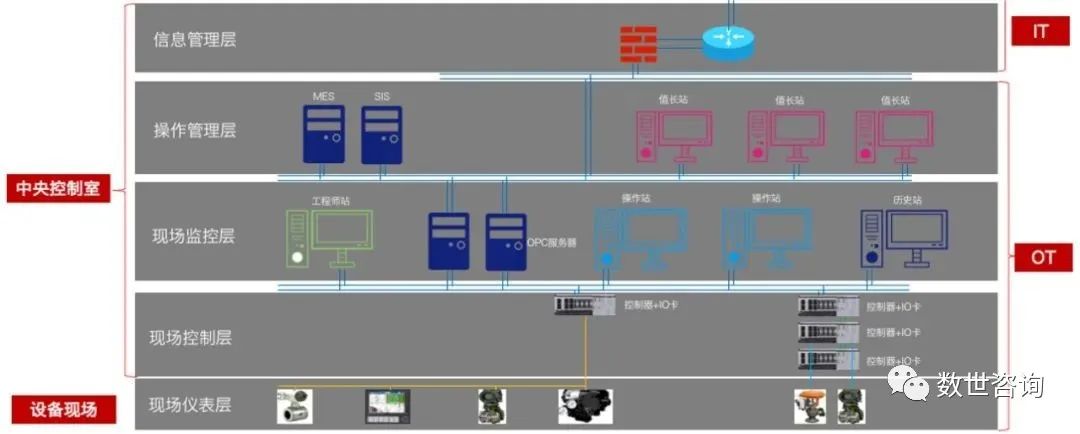

图1-3 基于普渡模型的工业控制系统

如图1-3所示,基于Purdue模型的工业控制系统分为五层,每层之间以及每层区域之间通过工业以太网或工业现场总线网络连接起来。

此阶段的工业控制系统所面临的威胁主要来自工业控制网络、操作系统、工业控制设备、工业控制协议、工业应用、运维管理等方面的漏洞利用。比如工业控制网络的脆弱点:

- 网络配置存在安全漏洞

- 网络设备的物理防护不充分

- 关键网络缺乏冗余备份

- 未定义安全边界

- 未部署防火墙或配置不当

- 用控制网络传输非控制流量

- 受控服务未部署在受控网络内

- 防火墙、路由器日志记录不充分

- ICS网络缺乏安全监控

- 未标识出关键监控与控制路径

- 以明文方式采用标准的或公开的通信协议

- 用户、数据与设备没有认证或非标准认证

- 通信缺乏完整性检查

- 无线连接认证不充分

第三个阶段:工业生产与互联网模式和技术的融合后形成的工业互联网

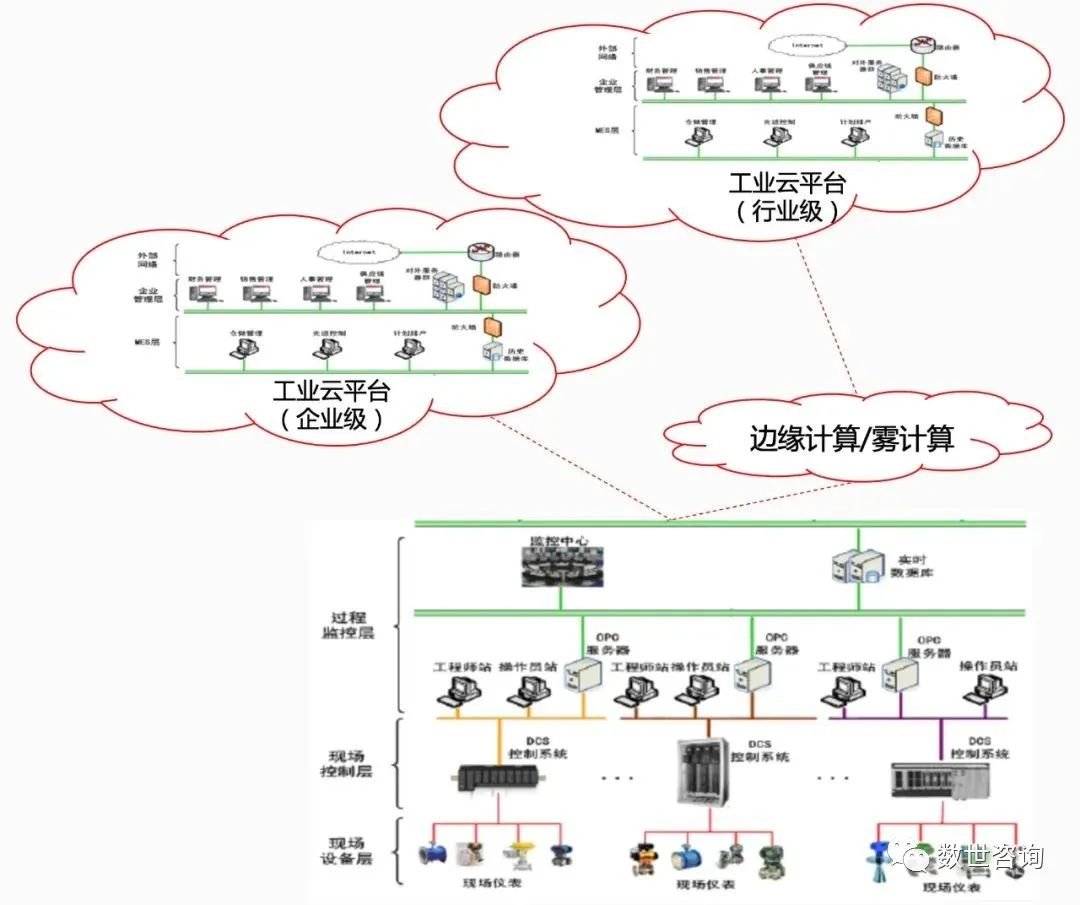

图1-4 工业生产与互联网模式和技术的融合后形成的工业互联网

如图1-4所示,工业互联网将工业控制系统的信息系统和物理系统之间采用互联网/物联网/卫士网等建立了泛在的网络连接,但它们之间通信目的仍然是数据感知和操作控制。

工业互联网安全风险主要有四方面:

1、OT系统受到大量来自IT的威胁

- 工业上位机已经大量PC化

- 工控网络以太网化、IP化

- 大量来自互联网的远程调试

- 大量来自云端的远程控制

- 工控协议互联网化

2、云平台安全风险

- 工业互联网平台基础设施安全

- 工业应用安全

- 工业数据安全

3、工业网络安全风险

- 远程访问身份识别与认证

- 采集数据的合法性、完整性、机密性

- 控制指令的完整性、机密性、可用性

4、未知威胁对控制系统威胁极大

- 94%以上的高档数控机床依赖进口

- 95%以上的高端PLC,50%以上的高端DCS市场被国外厂商垄断

- 95%以上的工业网络协议由少数欧美日企业掌握

- 90%以上的CAD、CAE、PLM高端工业软件市场被欧美企业垄断

工业控制网络发展的三个阶段,仍然离不开工业控制系统的逻辑模型,无论连接物理系统和信息系统之间的网络形态如何变化,工业控制网络安全的重点在三个阶段仍然是围绕如何保障“数据感知”和“操作控制”的安全而展开的。工业控制网络安全与控制安全、数据安全存在一些交集,如图1-5所示。

图1-5 工业控制网络安全与控制安全、数据安全关系示意图