窃取 450G 的 AMD 内部数据,只用了 5 分钟?

每次听说黑客入侵科技公司并窃取数百GB的内部数据,都会下意识地惊讶于黑客的技术也在与时俱进。

使用常用密码对网络发起攻击以获取访问权限,这对于黑客而言并称不上什么高科技。但是这次情况却有所不同。

一般来说,公司员工登录公司系统都有自己的账号密码上吧,问题就出现在这些登录密码上。

AMD 只使用了" 简单的密码来保护其网络。在这样一个科技发达的时代,即使像 AMD 这样的科技巨头也只是使用一些简单密码,而且这些密码确实是 AMD 员工正在使用的,对此我们感到很遗憾,但对 AMD 安全部门来说会更丢脸,毕竟他们还因为数据泄露得到了一笔建设资金。"

这个犯罪团伙声称,他们只是多试了几次员工密码,就轻松地登进了 AMD 系统,轻松窃取了450GB的数据,其中包括 " 网络文件、系统信息以及 AMD 密码 "。

根据Restore Privacy报告,犯罪集团表示,他们已将部分数据发布到“泄露网站”,并利用该网站刺激受害者为被盗信息支付赎金。

关键网络访问密码是‘ password ’,离谱?!

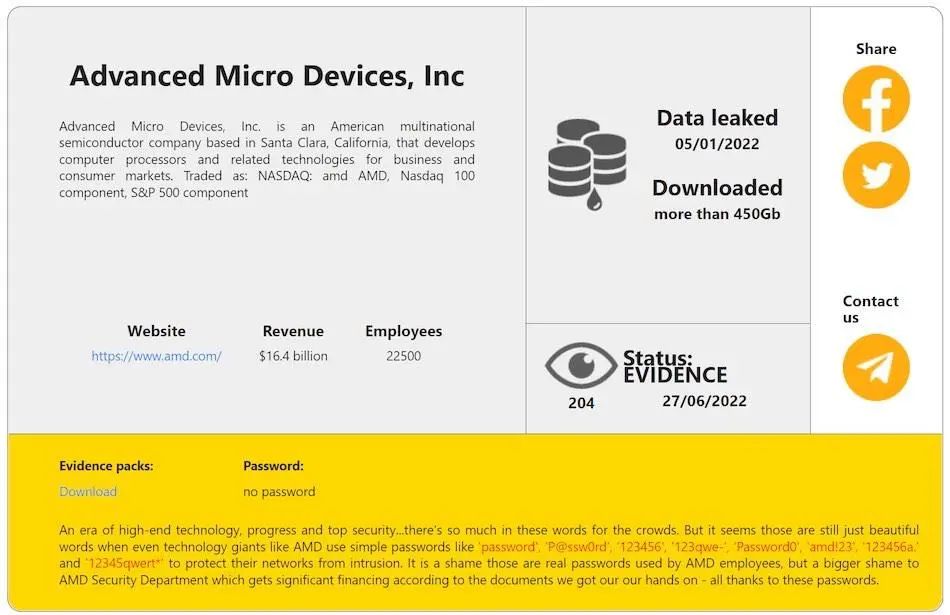

这个名叫 RansomHouse 的黑客组织 表示,早在 1 月的时候,就已经入侵并窃取了 AMD 的数据,为了证明所言属实,该组织发布了一个数据样本作为证据。

被盗数据包括一些研究数据和财务信息,RansomHouse表示正在对这些数据进行分析,以确定其价值。除了据称从AMD的Windows域收集的一些包含信息的文件外,威胁行为者没有提供任何证据来证明这些被盗数据。这些数据包括一份泄露的CSV文件,其中包含7万多台设备,似乎属于AMD的内部网络,以及一份所谓的AMD公司用户凭据清单,其中包括弱密码,如“password”,“P@ssw0rd”,“AMD !”23日”和“Welcome1。”

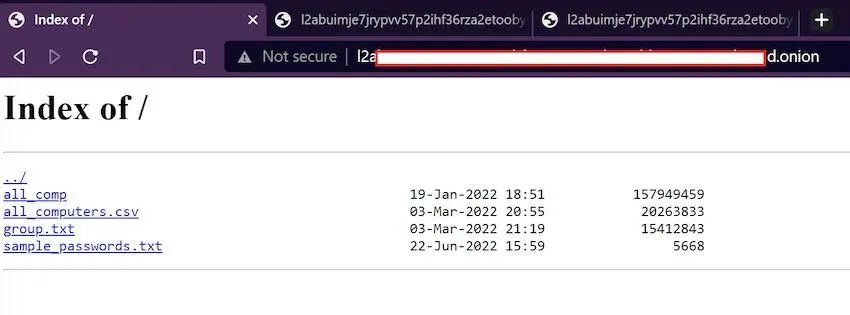

Restore Privacy 也收到 RansomHouse 的提示,AMD 数据样本已经在该组织的网站上泄露:

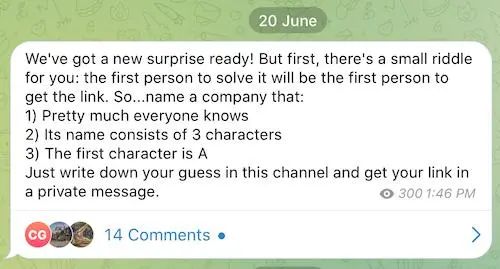

为了使整个过程更“有趣”。6月20日,该组织在Telegram 中宣布,它入侵了一家大公司,并以竞赛的形式猜谜,看是否有人能猜对:

一直到6月28日,AMD才发表声明称,该公司已经知道一些罪犯声称从amd窃取了数据,该公司目前正在调查这一情况。

“具有讽刺意味的是,AMD员工仍然使用‘password’作为关键网络访问的密码,”Gurucul 补充道。“在拥有熟练安全工程师的公司里,这种情况是如何发生的?坦率地说,这是不可理解的。是时候更改所有密码并清理安全控制了。真的,是时候了。”

不是黑客,是" 专业调解员 "

RansomHouse 于 2021 年 12 月开始运营,它的首个目标是萨斯喀彻温省酒类和博彩管理局 ( SLGA ) 。

本月早些时候,RansomHouse因泄露非洲最大零售连锁店shoprite的数据而臭名昭著。

现在,AMD已正式成为新的受害者。 Ransomhouse的黑暗网站列出了来自世界各地的六名受害者。 Ransomhouse对这些受害者的描述如下:这些公司要么认为他们的经济利益大于将其数据委托给其合作伙伴/个人的利益,要么选择隐瞒他们被泄露的事实。

与其他网络犯罪组织相比,他们并不声称是一个“勒索软件”组织。他们一直称自己为" 专业调解员社区 "。

此外,该组织还表示,他们没有生产勒索软件或加密数据,这与其他臭名昭著的勒索软件组织有很大不同。勒索主页网站还写道:我们与任何违规行为无关,也不生产或使用任何勒索软件。我们的主要目标是尽量减少对相关方可能造成的损害。

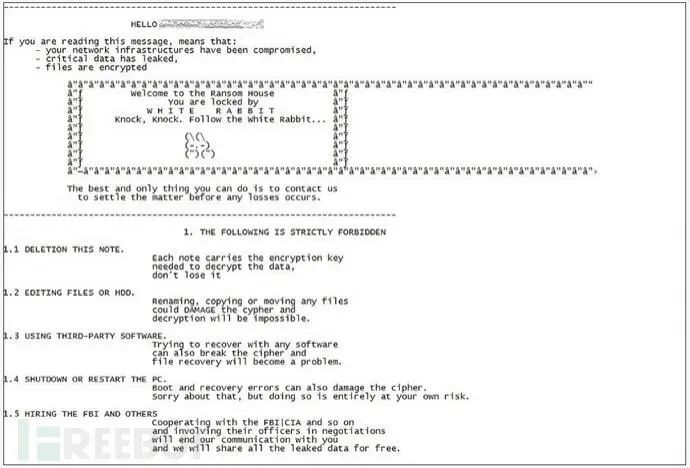

但此前也曝出了一份有关勒索软件的说明,上面清楚地表明他们与勒索软件组织有关。

对于本次事件的更新进展,以及 RansomHouse 的后续计划,我们也将持续关注。