内存取证初探

VSole2022-01-18 17:17:42

0x00准备

一般使用软件为volatility,kali自带,也可以到项目地址:https://github.com/volatilityfoundation/volatility下载安装

0x01常用命令

一般ctf内存取证题目中会给出镜像文件,后缀为.raw、.vmem、.img、.data几种格式,本地可以用dumpit.exe保存内存信息为raw文件。

题目文件是安洵杯的一道内存取证题,题目下载地址:链接:https://pan.baidu.com/s/1IQqpaBk7OXsj8BW0h3OShw 提取码:mz1l

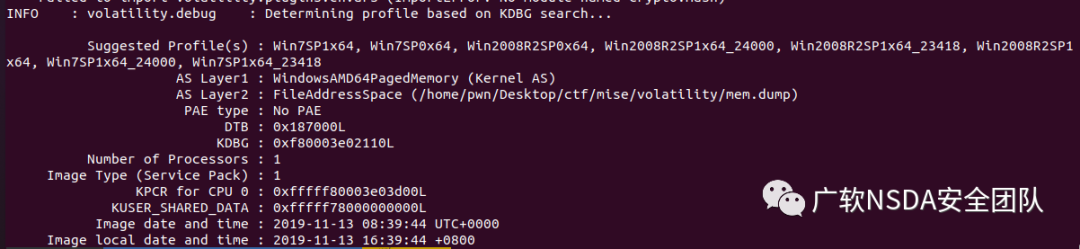

1、获取镜像的基本信息

volatility -f mem.dump imageinfo

留意Suggested Profile(s)项,软件给出的建议是以下系统的镜像

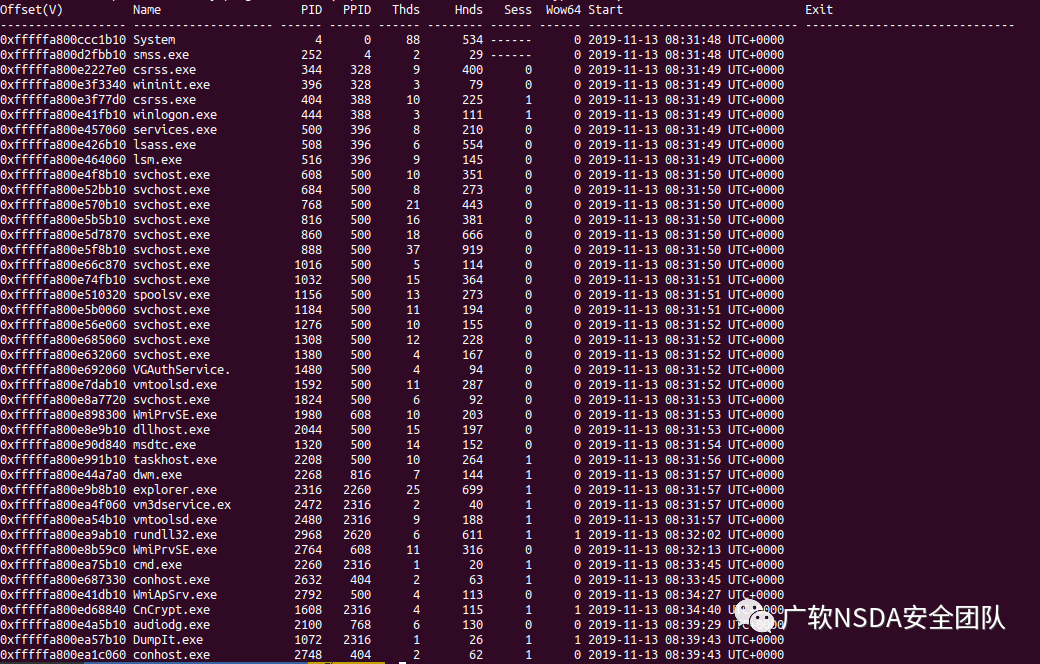

2、获取进程信息

volatility -f mem.dump --profile=Win7SP1x64 pslist

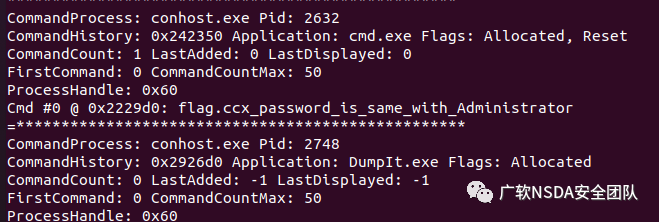

3、获取cmd历史命令

volatility -f mem.dump --profile=Win7SP1x64 cmdscan

看到有一个flag.ccx的文件,提示密码和Administrator密码相同,提取flag.ccx文件

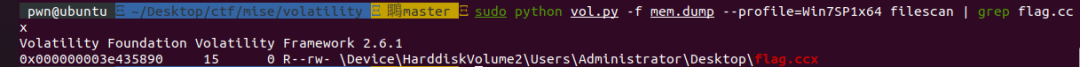

4、搜索文件

volatility -f mem.dump --profile=Win7SP1x64 filescan | grep flag.cc

获得文件qid之后可以把文件dump下来查看

5、dump文件

volatility -f mem.dump --profile=Win7SP1x64 dumpfiles -Q 0x000000003e435890 -D ./

6、查看注册表信息

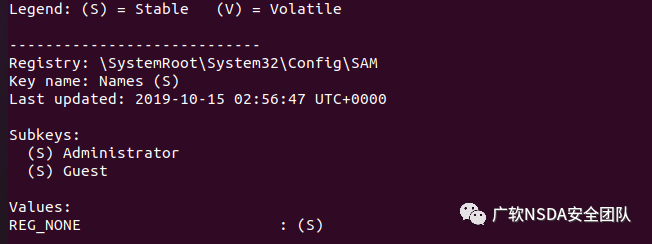

volatility -f mem.dump --profile=Win7SP1x64 printkey -K "SAM\Domains\Account\Users\Names"

7、获取密码哈希

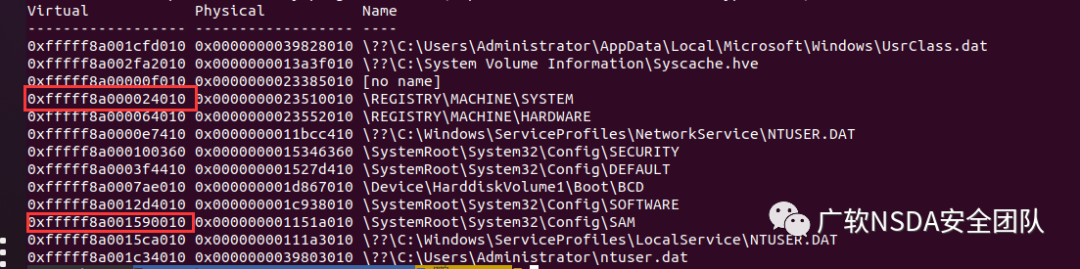

volatility -f mem.dump --profile=Win7SP1x64 hivelist

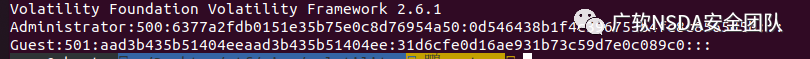

volatility -f mem.dump --profile=Win7SP1x64 hashdump -y 0xfffff8a000024010 -s 0xfffff8a001590010

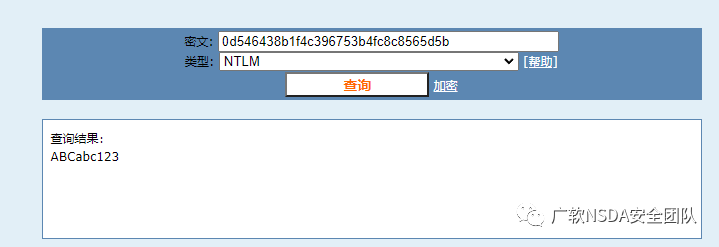

得到的hash拿去解码

之后用进程中的cncrypt解密flag.ccx得到flag:flag{now_you_see_my_secret}

0x02总结

volatility除了常用命令外还有很多实用的功能,在内存取证会经常用到

VSole

网络安全专家