关于利用memcached服务器实施反射DDoS攻击的情况通报

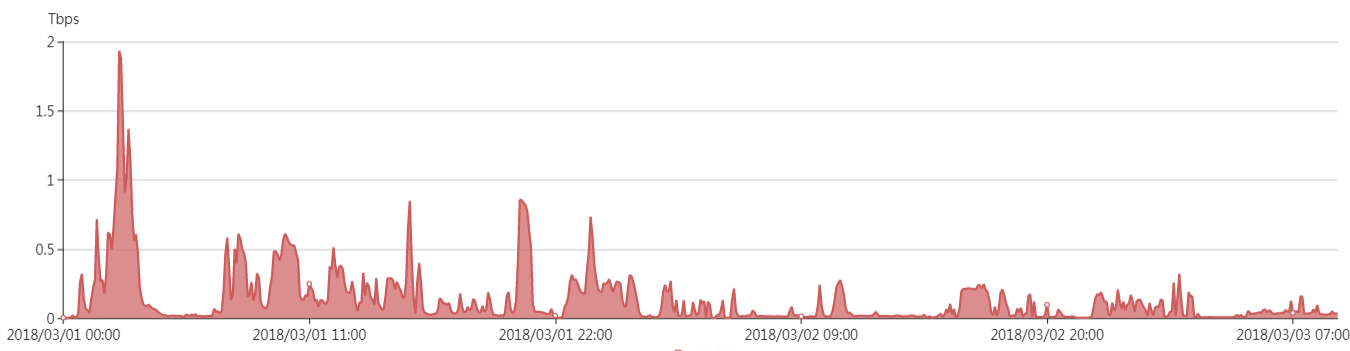

近日,利用memcached服务器实施反射DDOS攻击的事件呈大幅上升趋势。针对这一情况,CNCERT第一时间开展跟踪分析,监测发现memcached反射攻击自2月21日开始在我国境内活跃,3月1日的攻击流量已超过传统反射攻击SSDP和NTP的攻击流量,3月1日凌晨2点30分左右峰值流量高达1.94Tbps。随着memcached反射攻击方式被黑客了解和掌握,预测近期将出现更多该类攻击事件。现将有关情况通报如下: 一、memcached反射攻击基本原理 memcached反射攻击利用了在互联网上暴露的大批量memcached服务器(一种分布式缓存系统)存在的认证和设计缺陷,攻击者通过向memcached服务器IP地址的默认端口11211发送伪造受害者IP地址的特定指令UDP数据包(stats、set/get指令),使memcached服务器向受害者IP地址反射返回比原始数据包大数倍的数据(理论最高可达5万倍,通过持续跟踪观察攻击流量平均放大倍数在100倍左右),从而进行反射攻击。 二、近期我国境内memcached反射攻击流量趋势

3月1日凌晨2点30分左右memcached反射攻击峰值流量高达到1.94Tbps,其中2时至3时、7时、9时、15时、20时、23时的攻击流量均超过500Gbps。 三、开放memcached服务的服务器分布情况 CNCERT抽样监测发现开放memcached服务的服务器IP地址7.21万个,其中境内5.32万个、境外1.89万个。其中,境内开放memcached服务的服务器分布情况如下表所示:

四、处置建议 1、建议主管部门、安全机构和基础电信企业推动境内memcached服务器的处置工作,特别是近期被利用发动DDoS攻击的memcached服务器: 1)在memcached服务器或者其上联的网络设备上配置防火墙策略,仅允许授权的业务IP地址访问memcached服务器,拦截非法的非法访问。 2)更改memcached服务的监听端口为11211之外的其他大端口,避免针对默认端口的恶意利用。 3)升级到最新的memcached软件版本,配置启用SASL认证等权限控制策略(在编译安装memcached程序时添加-enable-sasl选项,并且在启动memcached服务程序时添加-S参数,启用SASL认证机制以提升memcached的安全性)。 2、建议基础电信企业、云服务商及IDC服务商在骨干网、城域网和IDC出入口对源端口或目的端口为11211的UDP流量进行限速、限流和阻断,对被利用发起memcached反射攻击的用户IP进行通报和处置。 3、建议相关单位对其他可能被利用发动大规模反射攻击的服务器资源(例如NTP服务器和SSDP主机)开展摸排,对此类反射攻击事件进行预防处置。 来源:国家互联网应急中心