GitHub 遭遇有史以来最严重DDoS攻击

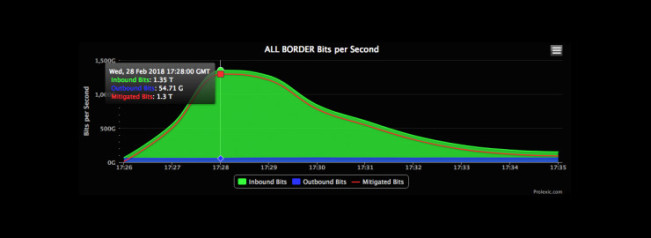

昨日(3 月 1 日)凌晨 1 点 15 分,知名代码托管网站 GitHub 遭遇了有史以来最严重的 DDoS 网络攻击,峰值流量达到了前所未有的 1.35Tbps。消息一出,全世界的程序员立马炸了锅,知道我们这里有多少牛人么,连我们都敢黑?!

作为开源代码库以及版本控制系统,Github 拥有上百万的开发者用户,被坊间称为程序员的“另类”社交网络、 全球最大的黑客聚集地。

但即使社区牛人再多,它也未逃 DDoS 攻击魔掌,据外媒 bleepingcomputer 透露,攻击者是利用前不久公开的 Memcached 漏洞执行攻击,能成倍的放大攻击效果,被称为 DRDoS 反射攻击。

那么,与传统的 DDoS 相比,何为 DRDoS 反射攻击?Github 目前情况如何?如再有黑客利用 Memcached 漏洞进行攻击,应该怎么防?

从小米加步枪到飞机加大炮

大家都知道,DDoS 攻击的特点就是利用如潮水般的流量同时涌入网站,不过本次攻击不同之处在于采用了更厉害的放大技术,目的是能对主机服务器产生更严重的影响。

其实,Memcache 本身是一套分布式的高速缓存系统,目前被许多网站使用以提升网站的访问速度,尤其对于一些大型的、需要频繁访问数据库的网站效果显著。

其实早有安全团队在去年年中就针对 Memcache 放大的攻击技术发布了预警。

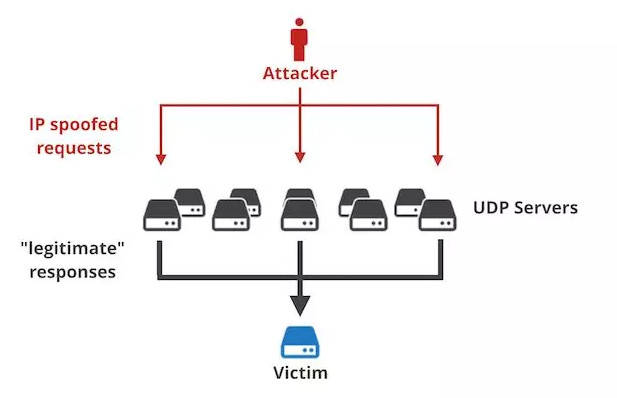

之所以被称作放大的 DDoS 攻击,是因为攻击者利用 Memcached 协议,发送大量带有被害者 IP 地址的 UDP 数据包给主机,然后放大,主机对伪造的 IP 地址源做回应,形成分布式拒绝服务攻击,从而形成 DRDoS 反射。

对这次事件和相关技术进行了持续监控的 360 安全团队 0Kee Team 李丰沛介绍,之所以 Memcached 被黑客盯上,有两个原因。

对这次事件和相关技术进行了持续监控的 360 安全团队 0Kee Team 李丰沛介绍,之所以 Memcached 被黑客盯上,有两个原因。

一是因为当被用作反射点时,它的放大倍数超高,可超过 5 万倍。对比其他常见 DDoS 的反射点,放大比率通常只有 10 到 100 倍之前。

比如,一个 203 字节的传入 Memcached 请求会导致大约 100 兆字节的响应。

如果说之前传统的 DDoS 攻击是小米加步枪,这次针对 Memcache 的 DRDoS 攻击则是飞机加大炮。

二是,Memcached 服务器往往是企业用来做数据服务的,所以服务器的资源好,有比较大的带宽。如果单台服务器能打出 1Gbps 攻击带宽的话,只要 1000 台服务器就能打出 1Tbps 的攻击带宽了。而 11 月份统计的数据线网中受影响的设备可能有 6 万台。

其实,为了安全起见,Memcache 应该是不能暴露在互联网中的。此类服务器没有认证协议,连接到互联网中意味着任何人都可以查询它们。

在此前的研究报告中,360 的 0Kee 团队预估 Memcached 服务器可能会被滥用以发起约 2Tbps 的 DDoS 攻击,也就是说,这次针对 GitHub 的攻击也许只用了六七成的功力。

目前 GitHub 情况如何?其他网站如何预防?

据雷锋网了解,GitHub 在得到 Akamai 的帮助后,在不到 10 分钟的时间内化解了这次危机。GitHub 也证实,网站上用户数据的机密性和完整性没有受到影响。

据了解,目前在外开放的 Memcache 存储系统数量级在十万左右,都可能会受到此类攻击影响。而且预计会出现更多利用 Memcached 进行 DRDoS 的事件,如果本次攻击效果被其他 DDoS 团队所效仿,将会带来后果更严重的攻击。

李丰沛告诉雷锋网,暴露在互联网中归根结底是用户和他的供应商的选择,之后建议大家就不要轻易暴露,即使暴露,也应该加上用户口令认证或者网络访问限制等。

以下是他提出的相关建议。

对于 Memcache 使用者:

1. Memcache 的用户建议将服务放置于可信域内,有外网时不要监听 0.0.0.0,有特殊需求可以设置 acl 或者添加安全组。

2. 为预防机器扫描和 ssrf 等攻击,修改 memcache 默认监听端口。

3. 升级到最新版本的 memcache,并且使用 SASL 设置密码来进行权限控制。

对于网络层防御:

1. 多个 ISP 已经对 UDP11211 进行限速。

2. 打击攻击源:互联网服务提供商应当禁止在网络上执行 IP 欺骗。IP 欺骗 DRDoS 的根本原因。具体措施可以参考 BCP38。

3. ISP 应允许用户使用 BGP flowspec 限制入站 UDP11211 的流量,以减轻大型 DRDoS 攻击时的拥堵。

来源:雷锋网